继当前影响 Microsoft Exchange Server 的四个零日漏洞被披露之后,Check Point Research (CPR) 公布了其对这些漏洞利用尝试的最新全球跟踪观察结果。

• CPR 观察到数百次针对全球组织的漏洞利用尝试。

• 仅在过去的 72 小时内,CPR 观察到的漏洞利用尝试次数便增加了 5 倍以上。

• 遭受攻击最多的国家是美国 (21%),其次是荷兰 (12%) 和土耳其 (12%)。

• 首当其冲的行业部门是政府/军事部门 (27%),其次是制造业 (22%) 和软件厂商 (9%)。

自近日Microsoft Exchange 服务器被曝出 漏洞以来,黑客与安全专业人员之间便展开了一场全面的较量。全球各地的专家们正在采取大规模预防措施,努力赶在黑客们的前面,后者正抓紧谋划攻击手段,以图成功利用 Microsoft Exchange 中的远程代码执行漏洞。

CPR 概况介绍了已披露的漏洞和目标组织(按国家或地区和行业划分),并提出了预防攻击的建议(即将公布)。

当前的攻击尝试数量

遭受攻击最多的国家是美国 (21%),其次是荷兰 (12%) 和土耳其 (12%)。

首当其冲的行业部门是政府/军事部门 (27%),其次是制造业 (22%) 和软件厂商 (9%)。

零日漏洞幕后故事

2021 年 3 月 3 日,Microsoft 为其全球最受欢迎的邮件服务器 Exchange Server 产品发布了一个紧急补丁。所有传入和传出电子邮件、日历邀请以及在 Outlook 中访问的几乎所有内容都会用到 Exchange 服务器。

1 月份,来自中国台湾安全公司戴夫寇尔的 Orange Tsai(蔡政达)揭露了两个漏洞。为确定这些漏洞的严重程度,Microsoft对其 Exchange 服务器作了进一步调查。调查又发现五个关键漏洞。

通过这些漏洞,攻击者无需身份验证或访问个人电子邮件帐户即可从 Exchange 服务器读取电子邮件。而通过后面的漏洞链接,攻击者则能够完全接管邮件服务器。

一旦攻击者接管了 Exchange 服务器,他们就可以将网络连接至互联网并开始远程访问。许多 Exchange 服务器都具有 internet exposer 功能(特别是 Outlook Web Access 功能),并集成到更广泛的网络中,这对数百万组织构成了严重的安全风险。

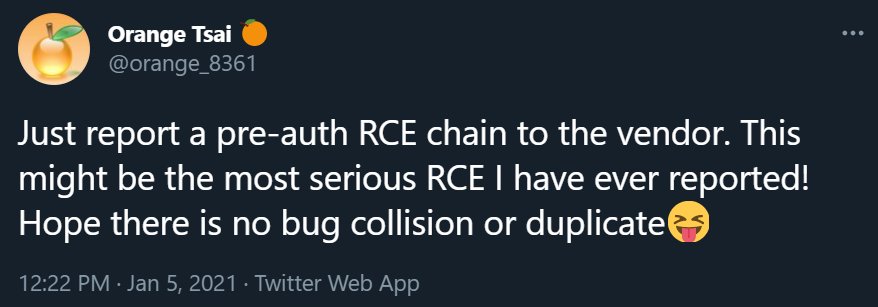

Just report a pre-auth RCE chain to the vendor. This might be the most serious RCE I have ever reported! Hope there is no bug collision or duplicate 刚向 Microsoft 报告了一个预认证 RCE。这可能是我见过的最严重的 RCE! 希望没有 bug 碰撞或复制

2021 年 1 月 5 日, Orange Tsai (蔡政达)在推特上公布了预认证远程代码执行链。

哪些组织面临风险?

如果企业或组织的的 Microsoft Exchange 服务器暴露在互联网中,并且没有使用最新的补丁程序进行更新,也没有受到 Check Point 第三方软件的保护,则应该假定该服务器已全面沦陷。通过受感染的服务器,未经授权的攻击者能够窃取企业电子邮件,并以高级权限在贵组织内执行恶意代码。

技术解释

• CVE-2021-26855 — Exchange 中的一个服务器端请求伪造 (SSRF) 漏洞,允许攻击者发送任意 HTTP 请求并通过 Exchange 服务器进行身份验证。

• CVE-2021-26857 — 统一消息服务中不安全的反序列化漏洞。不安全的反序列化是指程序对不受信任的用户可控数据进行反序列化。利用此漏洞,HAFNIUM 能够在 Exchange 服务器上以系统身份运行代码。但需要拥有管理员权限或通过其他漏洞才能利用该漏洞。

• CVE-2021-26858 — Exchange 中的身份验证后任意文件写入漏洞。如果 HAFNIUM 可以通过 Exchange 服务器进行身份验证,则可以使用此漏洞将文件写入服务器上的任何路径。它们可以通过利用 CVE-2021-26855 SSRF 漏洞或破坏合法管理员的凭证进行身份验证。

• CVE-2021-27065 — Exchange 中的身份验证后任意文件写入漏洞。如果 HAFNIUM 可以通过 Exchange 服务器进行身份验证,则可以使用此漏洞将文件写入服务器上的任何路径。它们可以通过利用 CVE-2021-26855 SSRF 漏洞或破坏合法管理员的凭证进行身份验证。

自漏洞披露以来,CPR 陆续收到了有关攻击者身份、动机和近期主要黑客事件的背景的各种问题。

就像 Sunburst 攻击一样,在这次攻击中,攻击者通过将一个特别常见的平台用作前门,秘密入侵并长期驻留在网络中。好消息是,只有技能精湛且资金充足的攻击者才能利用前门潜入全球数以万计的组织。尽管这场利用 Exchange 服务器零日漏洞发起的攻击吸引了广泛关注,但其攻击目的以及网络犯罪分子想要从网络中窃取的内容仍不为人所知。面临风险的组织不仅应为其 Exchange 服务器采取预防措施,而且还应扫描网络中的活跃威胁并评估所有资产。

预防攻击,保障安全

Check Point 为预防攻击和保障安全提供了以下建议:

• 补丁程序 — 立即将所有 Microsoft Exchange 服务器更新为 Microsoft 提供的最新补丁版本。此更新不会自动进行,需要您手动执行。

• 威胁防护措施 — Check Point 通过下列威胁防护措施,为 Microsoft 报告的漏洞提供了全面的安全防护:

IPS

o CVE-2021-26855 - CPAI-2021-0099

o CVE-2021-26857 - CPAI-2021-0107

o CVE-2021-26858 - CPAI-2021-0107

o CVE-2021-27065 - CPAI-2021-0099

威胁模拟

o Trojan.WinsCVE-2021-27065.A

杀毒

o HAFNIUM.TC.XXX

o Trojan.Win32.Hafnium.TC.XXX

Check Point Harmony 端点 (正式名称为 SandBlast Agent)

o Behavioral.Win.SuspExchange.A

o Behavioral.Win.SuspExchange.B

o Behavioral.Win.SuspExchange.C

o Behavioral.Win.SuspExchange.D