近日,据彭博社报道,黑客入侵并访问了特斯拉、Equinox、多家医疗诊所、监狱以及犹他银行在内多家企业的实时监控摄像头。

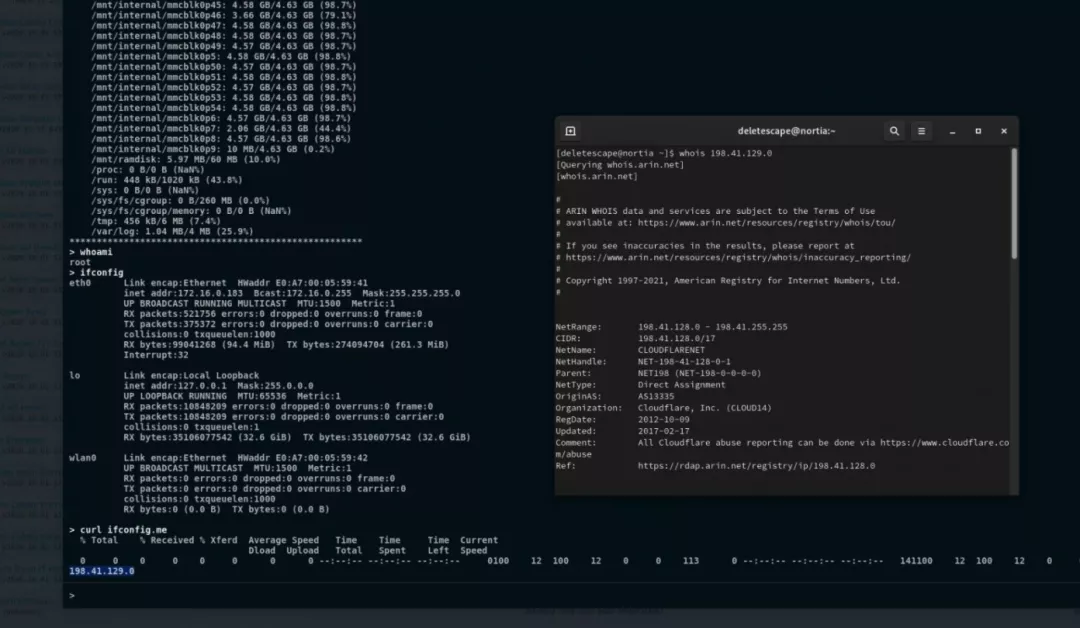

除了从摄像机捕获的图像外,黑客还分享了屏幕截图(下图),证明他们成功通过root shell访问了Cloudflare和特斯拉总部的监视系统。

黑客晒出的特斯拉总部仓库的监控视频截图

根据黑客组织的逆向工程师Tillie Kottmann的说法,他们使用Verkada的超级管理员帐户访问了这些监视系统,Verkada是与上述组织合作的监控设备公司。

Kottmann向Bleepingcomputer透露,他们在公开的DevOps基础架构中找到了Verkada超级管理员帐户的硬编码凭据。

Verkada生产企业安全系统,例如自动化和IoT监控摄像头,其知名用户包括特斯拉。

在同一推特会话中,Kottmann还分享似乎是对Linux操作系统的根访问权限的截图。从这些截图中,可以看到其中一个网卡的MAC地址,该地址与监视公司Verkada开发的设备相对应。

黑客证明已经获得了对Cloudflare和Tesla系统的Shell访问权限

据悉,在首次报道该攻击事件的彭博新闻社联系Verkada之后,黑客失去了被黑客攻击的超级管理员帐户的访问权限。

Verkada在一份声明中表示:“我们已禁用所有内部管理员账户,以防止任何未经授权的访问。我们的内部安全团队和外部安全公司正在调查此问题的规模和范围,并已通知执法部门。”

此次网络攻击在社交媒体上的主题标签是:#OperationPanopticon,其中Panopticon是一种监禁建筑的设计概念,使俘虏(例如囚犯)无法确定在给定时刻是否有安全人员监视。

这意味着,在一个有大量囚犯的建筑物中,虽然一个警卫无法同时监视所有囚犯,但是由于采用了panopticon设计理念,每个囚犯都不知道警卫是否在监视,因此始终会担心警卫在监视他。

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】