前段时间,微软发布了Microsoft Exchange Server的安全更新公告,其中包括了4个严重安全漏洞。此更新一出,立刻在国内外引起轩然大波。

Exchange作为微软推出的一款流行的电子邮件功能,在各大企业中都得到了广泛的应用,其漏洞造成的影响范围自然也不容小觑。不少公司当机立断安排运维人员连夜打补丁,以避免重大损失。

三万家美国机构被入侵,范围超过SolarWinds

然而,在有的公司还没有反应过来的时候,黑客已经展开攻势。在漏洞发布后的三天内黑客对那些未修补的Exchange服务器进行疯狂攻击。

据统计,已经有至少三万家美国机构——包括大量的小企业和各级政府被黑客组织利用该漏洞入侵。同时,来自亚洲和欧洲的数万个组织也受到了影响。

此次黑客攻击的范围甚至超过了去年影响最大的SolarWinds事件。

据美国方面的调查记录显示,最新的黑客攻击使信用合作社、乡镇政府和小型企业均接入了远程接入渠道。并且,黑客在盗取了数据之后,还留下了一个Web Shell以便进行下一步指挥和控制。

尽管微软在发布Exchange漏洞补丁时强调,该漏洞并没有影响到运行其Exchange Online服务(微软为企业提供的云端托管电子邮件)的客户。但有消息称,目前受害的绝大多数组织都在内部运行某种形式的面向互联网的微软Outlook Web Access(OWA)电子邮件系统与Exchange服务器串联。

并且,微软最初对于此次攻击的定义是“有限的、有针对性的攻击”,然而面对着现在越来越严峻的形势,微软却拒绝对漏洞影响的规模进行置评。

不过微软表示,正在和政府机构以及安全公司合作,来为客户提供帮助。

安装补丁刻不容缓,新免费工具帮助自检

从各方面来看,要根除这些入侵者,需要在全国范围内进行前所未有的紧急清理工作。并且受害者移除后门所需的时间越长,入侵者就越有可能通过安装更多的后门来进行后续攻击,也许还会将攻击范围扩大到受害者网络基础设施的其他部分。因此,企业必须尽快安装补丁,防患于未然。

然而,截至上周五,只有10%的易受攻击的设备安装了补丁。

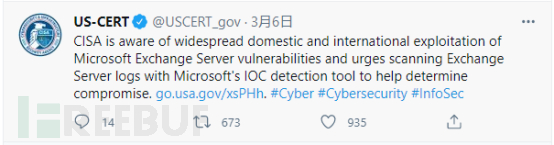

作为预防来说,安装补丁是最有效的方式。但是安装补丁并不能彻底消除漏洞,并且对于已经发生的攻击无能为力。因此,美国方面正在想办法通知受害企业,并指导他们进行黑客追捕。

此外,为了减少损失,微软发布了一个免费的新工具及指南,该工具可以通过扫描Exchange服务器的日志文件,来帮助企业机构检测自己是否遭到入侵。

Microsoft安全扫描程序,也称为Microsoft支持紧急响应工具(MSERT),是一个独立的便携式反恶意软件工具,其中包括用于扫描和删除检测到的恶意软件的Microsoft Defender签名。

此次事件中的Web Shell会被Microsoft Defender使用以下名称进行检测:

- Exploit:Script/Exmann.A!dha。

- 行为:Win32/Exmann.A.

- 后门:ASP/SecChecker.A的后门

- 后门:JS/Webshell (不是这次攻击所独有)

- Trojan:JS/Chopper!dha(不是这次攻击所独有)

- Behavior:Win32/DumpLsass.A!attk(不是这次攻击所独有)

- 后门:HTML/TwoFaceVar.B (不是这次攻击所独有)

对于没有使用Microsoft Defender的组织来说,微软已将更新的签名添加到其Microsoft Safety Scanner独立工具中,以帮助组织找到并删除这些攻击中使用的Web Shell。

微软还发布了紧急替代缓解指南,供无法应用微软发布的内置独立更新的管理员使用。

漏洞仍在发酵,影响持续扩大

白宫相关官员表示,在Exchange服务器上发现的漏洞是“重大的”,且“可能产生深远的影响”。

随着用来控制邮件服务器的代码不断传播,预计未来还会有其他黑客发起更多的攻击。

调查显示,该web shell存在于数千家美国组织的网络上,包括银行、信用社、非营利组织、电信提供商、公共事业和警察、消防和救援单位。几乎所有正在运行自我托管的Outlook Web Access并且在几天前还没有打补丁的企业机构都遭到了零日攻击。

还有专家对所需的艰巨的清理工作表示担心。

事件还在持续发酵中,其最终的影响如何,还有看后续披露。但有专家预测,此次事件最终所造成的损失很可能超过SolarWinds。

微软检测工具:点击链接获取