什么是SASE?

当前,新基建在推进新冠疫情防控和复工复产等方面发挥了重要作用。为了支撑新基建中工业互联网、智慧城市、车联网、远程办公等各种业务场景,针对每个分散的地点/实体,都需要敏捷优化且安全可控的网络连接才能保证业务的顺利开展,即在广域网中数据的传输效能与安全管控是重要环节。

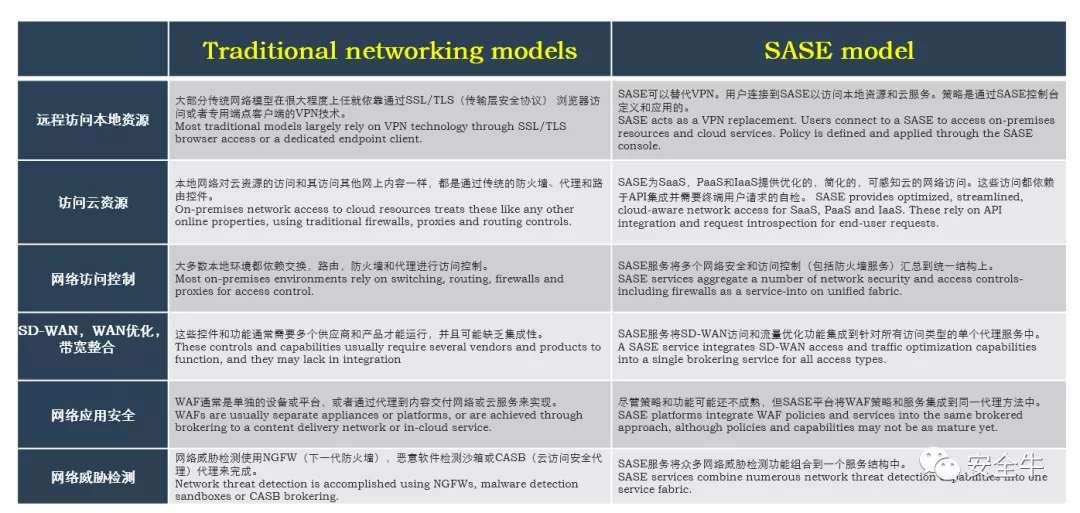

在过去的40年时间里,WAN架构基本上没有大的变化。SD-WAN虽然向前迈进了一大步,提高了网络效率,但是也带来了新的安全挑战。例如,SD-WAN简化了为分支机构配置分离隧道的工作,员工不必通过公司WAN和数据中心就可以直接访问云端。这样虽然可以改善用户体验,但是也形成了严重的安全漏洞。

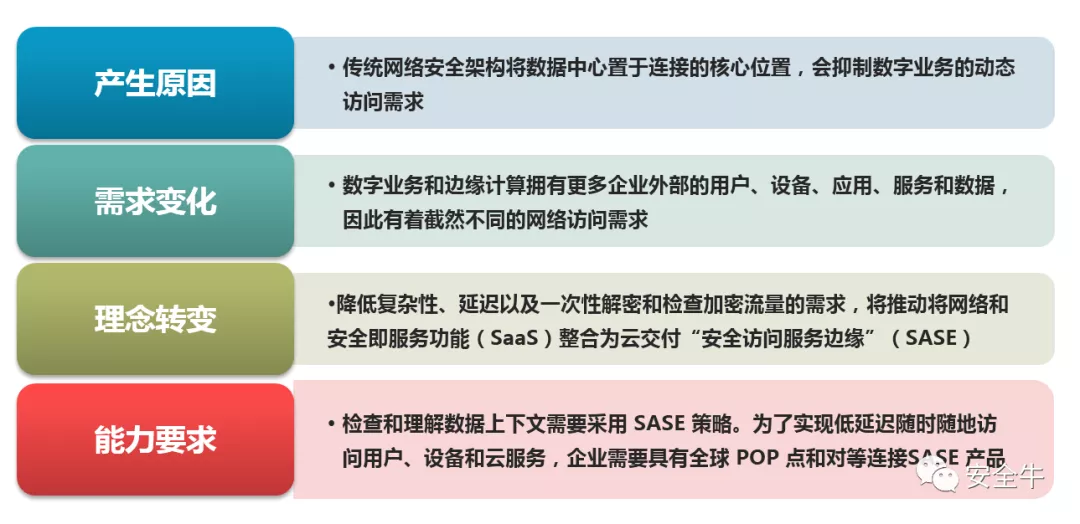

Gartner在2019年发布的《网络安全的未来在云端》中提出一项新的技术概念Secure Access Service Edge(SASE),其定义是一个融合了软件定义广域网和网络安全功能、以支持数字化企业需求的新兴技术。Gartner表示SASE将取代现有的网络和安全模型。这一全新网络安全模型的提出,迅速成为国内外研究热点。

SASE为什么可以重新定义网络和安全架构

随着企业纷纷拥抱数字化转型,以及边缘计算、云服务和混合网络的兴起,传统云安全通过企业数据中心对数据流进行检查的方式在实时、移动和边缘等场景下逐渐失灵。在这种背景下,Gartner指出:“云服务和网络正在强劲驱动数字业务,但传统网络和网络安全架构却远未达到数字业务的需要。”

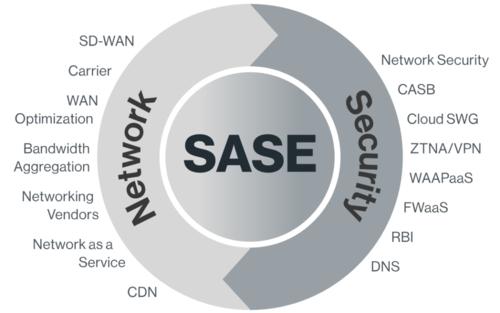

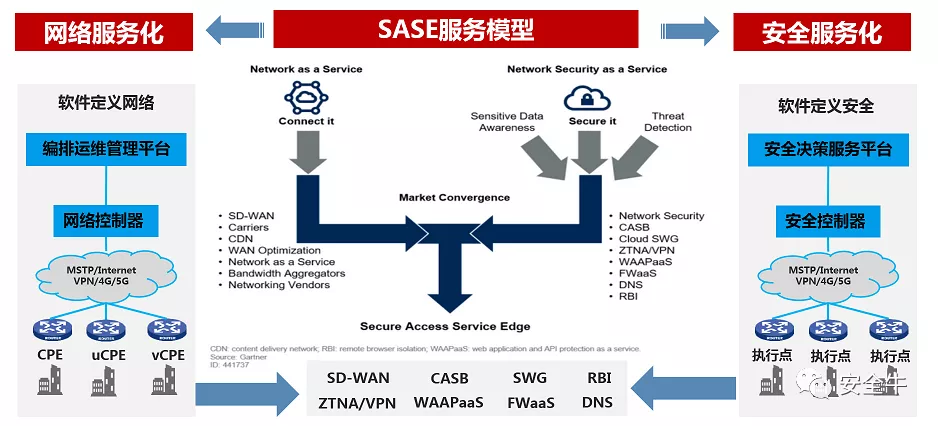

Gartner在其发布的《网络安全的未来在云端》报告中指出,SASE不是单独的独立系统,而是包含一套技术,从SD-WAN和云访问安全代理(CASB)到安全的web网关(SWG)、零信任网络访问(ZTNA)、防火墙即服务(FWaaS)和远程浏览器隔离(RBI)。SASE架构确定为保护云和数据中心基础设施的关键网络安全解决方案,可确保通常以云服务形式提供的应用程序、服务、用户和机器对云和网络资源的安全访问。

按照Gartner对SASE的定义:SASE是一种基于实体的身份、实时上下文、企业安全/合规策略,以及在整个会话中持续评估风险/信任的服务。实体的身份可与人员、人员组(分支机构)、设备、应用、服务、物联网系统或边缘计算场地相关联。

SASE的核心是身份,即身份是访问决策的中心,而不再是企业数据中心。SASE框架可识别设备和用户,并根据用户、角色、设备、行为、位置和其他特征来应用基于策略的安全性,从而确保对应用程序或数据的安全可靠访问,从而使企业能够在全球范围内实施安全访问。

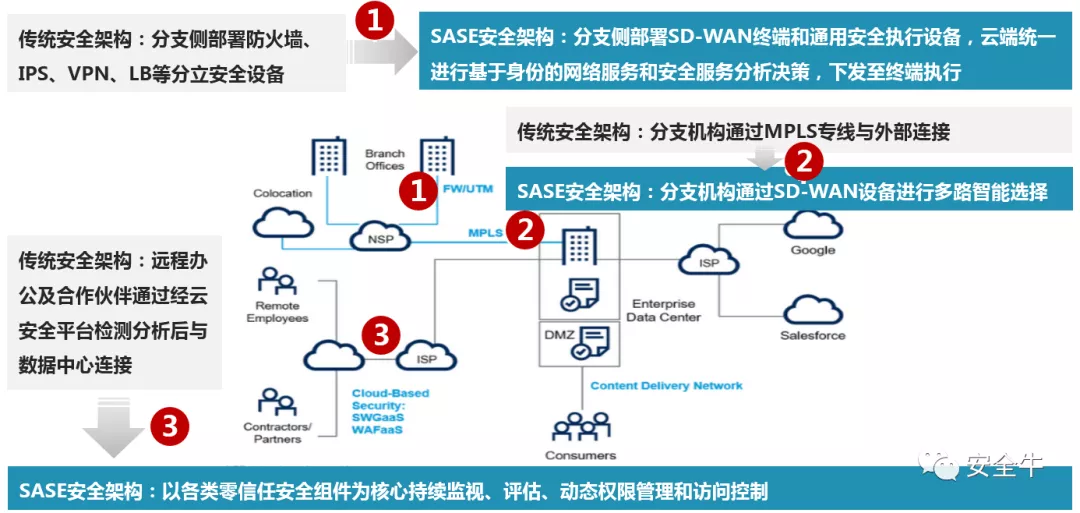

SASE将SD-WAN与零信任访问等一系列安全能力集成,访问决策基于用户身份并在边缘强制执行,而策略则在云中集中定义和管理,可实现安全架构的核心从数据中心向身份的根本性转变。SASE克服了分散集成和地理位置约束解决方案的成本、复杂性和刚性,提供了从分布式云服务交付聚合的企业网络和安全服务。

与传统的WAN不同,SASE取消了将分支机构连接到中心机构的概念,而是转变为将设备连接到基于云的集中式服务的模型。SASE不会强制将流量回传到数据中心的检查引擎,而是将检查引擎带到附近的存在点(PoP)。客户端将流量发送到PoP,以进行检查并转发到Internet或通过SASE全球骨干网转发到其他SASE客户端。SASE将先前隔离的网络和安全服务融合在一起,将本地用户、移动用户以及物联网设备和云资源,整合为统一的服务。

在传统WAN和SD-WAN的基础上,SASE将安全功能集成到网络上,让其成为一种网络服务。由于安全和网络管理是通过云完成的,因此管理员只需要修改一次就可以将其一次性推送到所有地方,将安全性和网络功能集成到网络上不仅升级了网络,还可以实现对WAN的改造。

SASE可以使企业信息系统更安全和高效

SASE的身份策略一方面可以使安全运营更为高效,另一方面也使得攻击更加困难。在SASE的身份策略中,要充分考虑网络实体需要访问的应用程序和数据的敏感性,这样可以帮助企业更精细地制定最小特权访问策略,从而实施严格的访问控制。

SASE能够在每个用户中应用安全策略,在企业中基于身份而非用户设置策略(零信任网络访问),这样访问安全会得到进一步优化。借助于统一和有效的安全策略管理,将有助于减少恶意通信、身份欺诈和中间人劫持攻击等。另外,SASE供应商可以忽略设备的具体位置,对所有的远程设备进行安全加密。SASE针对公共开放环境下的访问执行更为严格的检查策略,如在智慧城市的公共热点网络环境。

最后,SASE服务商可以针对企业需求在基于云的基础架构之上实施和交付特定于客户端的安全服务,企业无需去处理网络攻击、设备扩展、软硬件更新等问题,从而可以将企业IT运维团队从繁琐工作中解放出来,将精力聚焦到本企业更重要的IT业务流程管理中。

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】