本文经AI新媒体量子位(公众号ID:QbitAI)授权转载,转载请联系出处。

苹果新出的M1系列,正被恶意软件“盯上”。

现在,一个名为“银丝雀”(Silver Sparrow)的新型恶意软件,已经悄悄入侵了全球153个国家的30000台Mac。

传播之广、行动之隐蔽,几乎让网络安全专家们措手不及。

而且,他们不仅无法掌控“银丝雀”的传播途径,也还不清楚它的最终目的。

换而言之,它不仅随时可能“自爆”,而且还能在“作案”后,无痕删除自己。

随时“自爆”的炸弹

这个名为“银丝雀”的新型恶意软件,独特在什么地方?

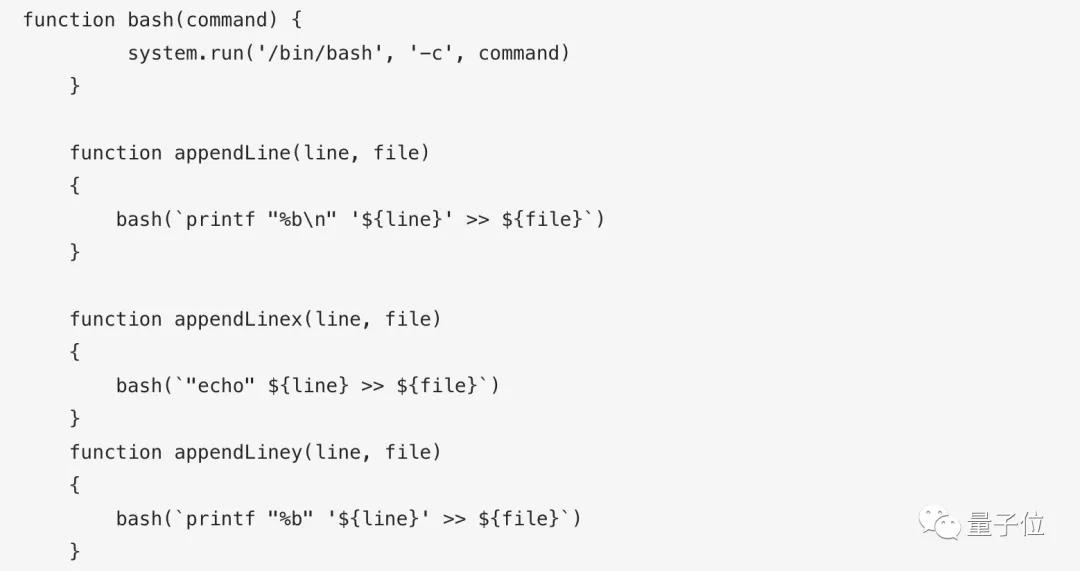

首先,这是个用JavaScript编写的恶意软件,这对于MacOS来说非常罕见。

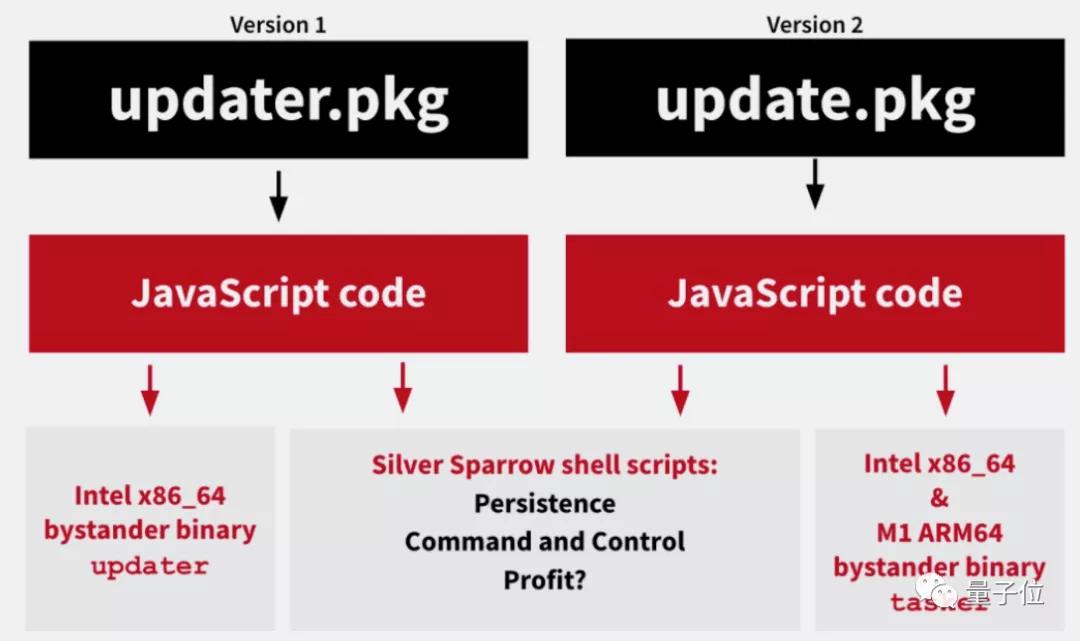

此外,它还特意为M1更新了一版软件。现在的两版软件中,一个针对Intel系列Mac设备,另一个则针对基于M1的、以及旧版的Mac设备。

这个软件的传播速率高、覆盖率广、M1兼容性强,运行效果也良好,最关键的是,目前专家尚未发现它是如何传播的。

专家发现,“银丝雀”的基础设施托管在亚马逊云平台(Amazon Web Services s3)上,这是大多数公司都在使用的云资源。

“银丝雀”的可怕之处在于,安全研究人员发现,它现在还在蛰伏期(尚未发现其有效载荷)。

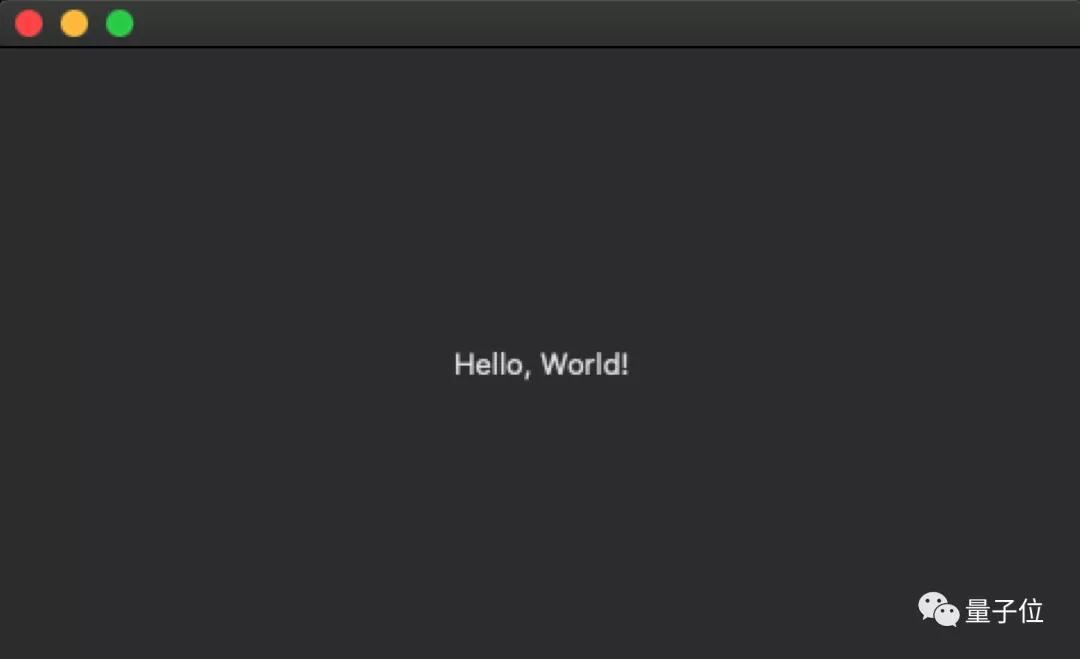

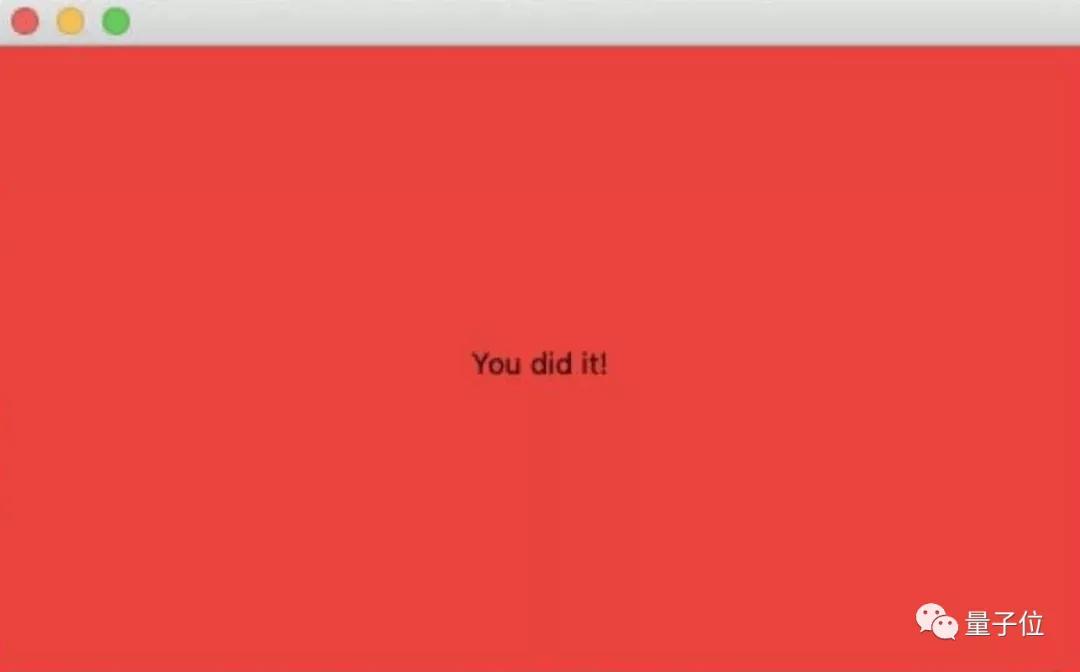

目前,解析两个版本的文件结果,仅是这样的(略带恶意):

而且,“银丝雀”还具有“自毁”程序,可以在事后删除自己,不留任何痕迹。

这款恶意软件只是每小时向服务器发送一条消息,还没有任何大动作,但是一旦满足触发条件,将产生严重后果。

如何检查自己的Mac

截至目前,研究人员还不知道“银丝雀”使用的是什么攻击向量 (attack vector)。

攻击向量指一种路径或手段,黑客可以通过它访问计算机或网络服务器,以传递有效负载或恶意结果。

因此,目前还不清楚“银丝雀”的攻击目标是什么,仅能推测它可能是一款恶意广告软件。

不过他们发现,“银丝雀”会在~/Library/LaunchAgent文件夹下生成plist文件。

也就是说,只要看到这个文件,你的电脑就可能被感染了(具体方法见文末)。

那么,真的就没有任何防范措施了吗?

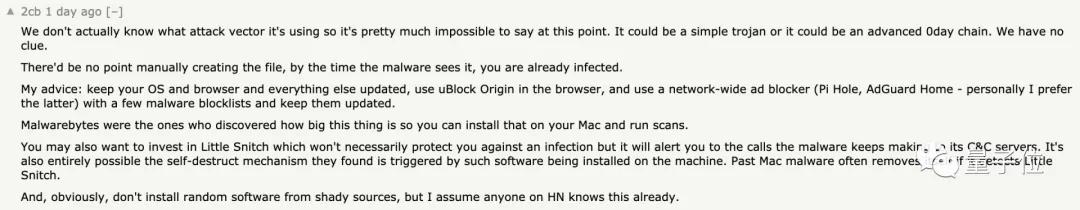

一位HN网友给出了几点基础的建议。

首先,保持操作系统、浏览器及其他软件的更新。此外,可以在浏览器中安装uBlock Origin,这是个过滤浏览器内容的扩展程序,以及AdGuard Home等广告拦截器。

其次,安装一款防火墙,这位网友推荐了Little Snitch,可用于监视应用程序,以阻止或允许它们通过高级规则连接到网络。(某些恶意软件检测到Little Snitch时,还会自动删除)

最后,不要从不明来源安装软件。

无独有偶

“银丝雀”并非第一款针对M1系列Mac的恶意软件。

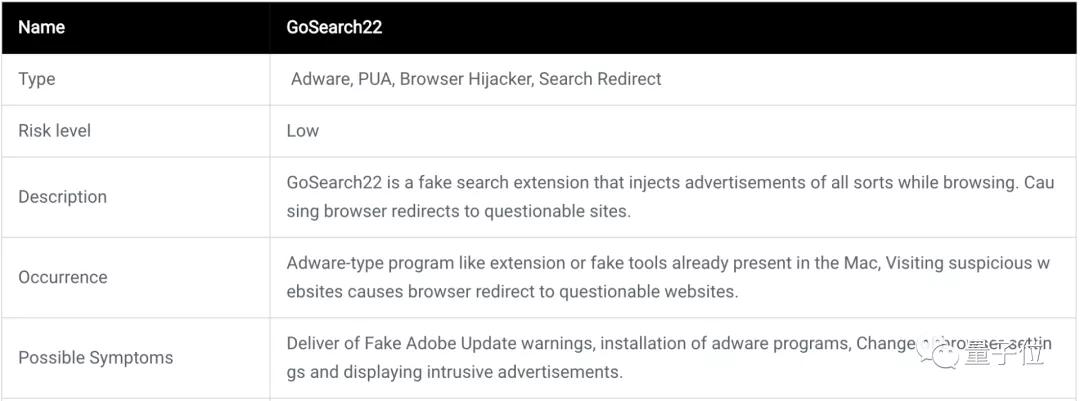

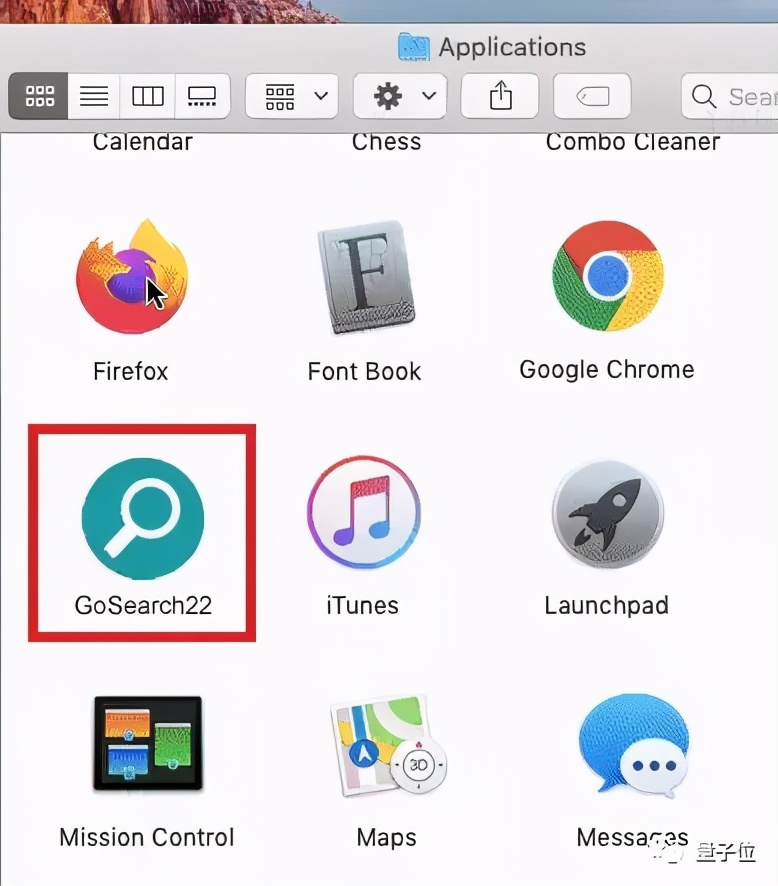

事实上,就在一周前,还有人发现了另一款针对M1的恶意软件GoSearch22。

这是一个恶意广告软件Pirrit的“升级版”,针对M1搭载的ARM64架构,对软件进行了对应的修改。

GoSearch22能够持续攻击Mac设备,且普通用户难以将其删除。

它会将自己隐蔽成一个“浏览器扩展程序”,从Safari、Chrome等Mac浏览器上搜集数据,然后强制展示优惠券、广告横幅和恶意弹窗。

研究人员推测,GoSearch22的目的,是从广告、用户搜索结果中牟利,此外,也可能在未来开发出更多恶意功能。

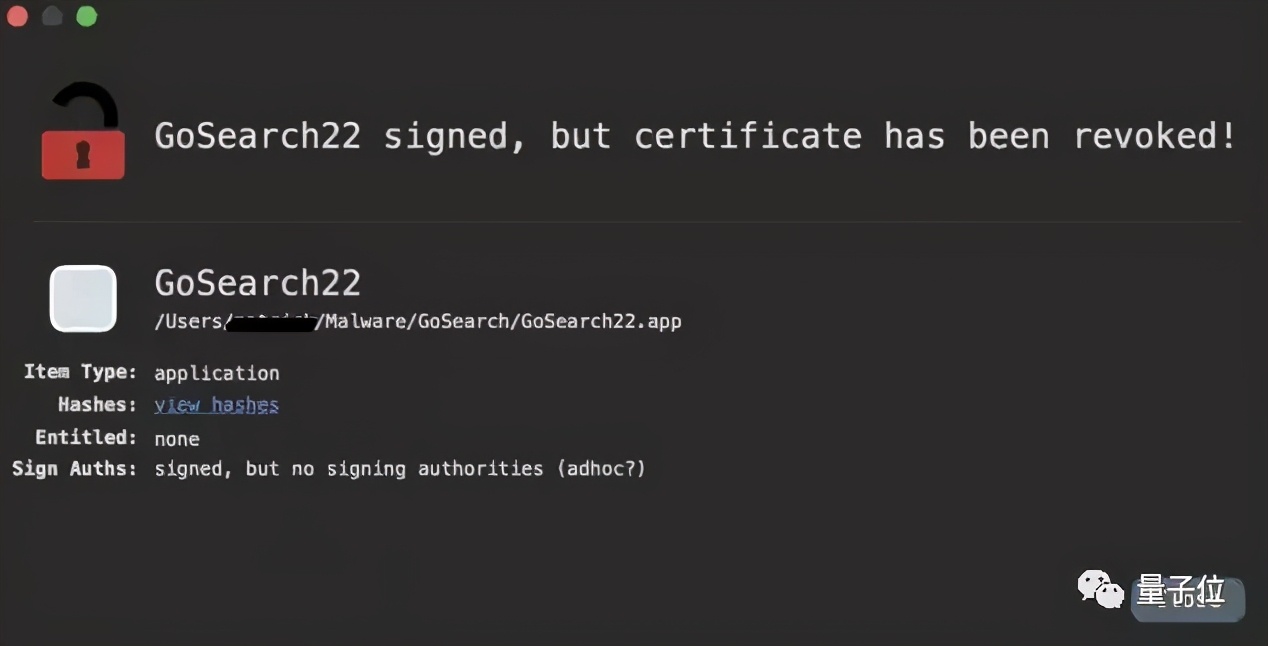

目前,苹果已经撤销了Pirrit开发商使用的开发者证书。

但这些恶意软件接二连三地出现,也在逼迫着杀毒引擎进行升级。

杀毒软件亟待升级

就在上周,专家们利用GoSearch22,对一系列杀毒引擎进行了“测试”。

他们发现,竟然有接近15%的杀毒引擎,没能检测出GoSearch22的存在,但基本都能检测出它的上一个版本Pirrit。

也就是说,已有的杀毒引擎,仍然在针对x86_64平台进行防护,然而对于根据ARM架构编写的恶意软件,却没有“招架之力”。

意味着,这些针对x86_64平台编写的病毒分析工具或防病毒引擎,可能无法处理ARM64二进制文件。

因此,能否检测出这些为ARM架构编写的恶意软件(“银丝雀”、GoSearch22等),已经成为杀毒软件评判的新标准。

在杀毒软件与恶意软件的“博弈”之下,如何进行软件安全迭代升级?

M1还有很长的路要走。

完整检测方法:

https://redcanary.com/blog/clipping-silver-sparrows-wings/