“喂,小张,我们有个项目要给供应商打款,今天必须完成。”

“您哪位啊?”

“啥?你听不出来我是谁吗?”

“是……李总吗?”

接着,你就会发现电话那头的“李总”,给了你一个陌生银行账号,并让你汇款……

你也接到过类似伪装成老同学或老板的电话吧?这个诈骗套路关键的一环就在于,对方要让你相信他就是你认识的那个人。

好在,大部分人听到陌生的声音就会提高警惕,因此也不会上当受骗。

问题是,电话里传来的正是老板的声音呢?你会顶住压力拒绝老板的要求吗?🤔

AI,网络罪犯眼中的绝佳利器

近年来,AI(人工智能)技术的发展可谓突飞猛进来。迈入2021年,我们将看到AI带给人类越来越多的进步和繁荣。但需要警惕的是,AI正在被网络罪犯所利用,而且攻击手段变得越来越隐蔽和高明。诸如发出公司某位领导的声音,仅仅是他们众多“手段”中的一个。

问题来了,面对层出不穷的新手段,我们应当如何进行防备?

俗话说,知己知彼,方能百战百胜。只有知道对方在做什么,才能有策略的应对。

下面,小编就来为大家介绍当下网络犯罪利用AI所呈现的新手段,下次遇到类似的情况,可要当心了。

1

来自公司CEO的“指示”

今天,语音克隆技术已经相当成熟,某输入法就推出了“变声”功能,你对着手机说一句话,发送给好友之后就是林志玲、周星驰、高晓松等明星的声音。在普通人眼中,这是活跃气氛的“小玩具”,但在黑客眼中,这就是进行网络欺诈的绝佳利器。借助AI语音合成技术,骗子可以让他的声音和你老板一模一样。

由于公司高管经常在公开场合露面,因此黑客获取他们的录音并进行克隆十分容易。在去年的一个案例中,有网络罪犯就用语音克隆技术冒充公司CEO给财务部门打电话,命令紧急电汇1000万美元。

“老板”在电话里说,“时间紧任务重,现在是季度末,我们要在季度结束前给这个供应商付款,而且必须在一个小时内完成。”

通常在这种情况下,公司的相关制度和制衡措施能够发挥作用,例如大额的转账必须要有CEO签字。事情的关键在于,疫情之下大部分公司都开展了远程办公的模式,走到领导面前亲自确认的机会越来越少。

最终,接电话的财务部门员工说服了其他同事。她说,“我和CEO谈过了。你还需要什么?”

此外,深度伪造的电话还可以用来让员工更改账户上的支付信息,打开钓鱼邮件,重置密码,关闭安全措施,以及其他一系列恶意活动。

2

AI“加持”的勒索软件

网络黑客已经开始利用AI来查看试探目标公司防火墙的反应,并找到被安全团队忽略的开放端口。在同一个公司里,有很多情况下防火墙规则是冲突的,而AI可以利用这一点的。

此外,黑客也在使用AI和ML(机器学习)来自动攻击企业网络。

AI和ML让网络犯罪分子可以创建恶意软件,这些恶意软件足够聪明,可以检测漏洞,并决定部署哪个有效负载来利用这些漏洞。这意味着恶意软件无需与命令和控制服务器进行通讯,从而逃避检测。

3

AI驱动的钓鱼邮件

你可能会对那些群发的钓鱼邮件嗤之以鼻,但如果是一封专门发给你的,并且是一份十分了解你工作内容的邮件,是不是要多看两眼?在AI的帮助下,黑客为每位员工提供专门定制的邮件成为了可能。

AI拥有的数据越多,它就越聪明。这就是我们开始看到机器学习模型真正武器化的地方,包括阅读员工的社交媒体帖子,或者在攻击者已经入侵公司网络的情况下,阅读他们的所有电子邮件,从而了解员工的偏好和正在进行的项目,最终通过熟悉的话语让员工放下防备。

攻击者还可以利用AI将自己插入到正在进行的电子邮件讨论中,一封属于正在进行的讨论的电子邮件听起来十分真实。

4

强化学习破解密码

去年,美国某大学开发了一个所谓的生成式对抗网络——PassGAN,通过让一个人工智能程序利用数千万个泄露的密码来学习如何生成新密码,再让另外一个人工智能程序学习如何判断新生成的密码是否有效。两者相互完善,直到输出最好的结果,据介绍,该人工智能生成的密码准确率可达到四分之一!

高科技加持的网络攻击,如何防备?

曾经,世界排名第一的围棋选手都败在了AlphaGo之下,那么,针对这类攻击我们就无法防范了吗?当然不是,这里小编给大家支几招。

01▶基于“零信任”的安全架构◀

近年来,“零信任”的概念悄然兴起,这也是数据中心从传统密码转向多因素和无密码认证系统的一大原因。

所谓“零信任”,它的核心思想是默认情况下不应该信任网络内部和外部的任何人/设备/系统,需要基于认证和授权重构访问控制的信任基础。

简单来说,“零信任”的策略就是不相信任何人。现有传统的访问验证模型只需知道IP地址或者主机信息等即可,但在“零信任”模型中,需要更加明确的信息才可以,不知道用户身份或者不清楚授权途径的请求一律拒绝。

02▶电话中不要透露任何关键信息◀

疫情不仅改变了我们的生活习惯,也改变了我们的办公模式。随着远程办公模式已经嵌入我们的日常工作中。因此,公司的相关制度和流程也必须顺应这种变化。例如以往的面对面交流省去了确认对方身份这一环节,而今天,仅仅是电话里熟悉的声音并不是确认对方身份的凭据。

03▶安排定期演习◀

由于无法保证所有员工都能时刻保持警惕,而一旦造成损失又可能难以挽回,因此安排特定的演习是有必要的。市面上有些安全公司就会制作专门的“欺诈”邮件,用来“诱骗”那些掉以轻心的员工。

04▶完善的数据保护机制◀

AI既能为人类带来福祉,也能被罪犯利用而带来破坏。要抵御这种破坏,唯一的方法是技术上的始终领先。

在这方面,戴尔科技通过基于AI/ML的自动化,主动检测与硬件相关的问题,并在戴尔易安信PowerProtect DD设备系列上提供预测性维护和资源管理,从而让底层硬件基础设施自我管理开始,自主保护和恢复将把用户从日常的数据保护管理负担中解放出来,减少人为失误,更增加了防护效力。

*戴尔易安信PowerProtect DD数据保护专用存储设备采用英特尔®Xeon®可扩展处理器,可以快速、安全、高效地保护和管理用户数据,并为多云工作负载实现简化和高效运营。

此外,戴尔科技提供的戴尔易安信Cyber Recovery Vault数据避风港方案,旨在帮助提供抵御勒索软件,是破坏性网络攻击的数据保护终极防线。

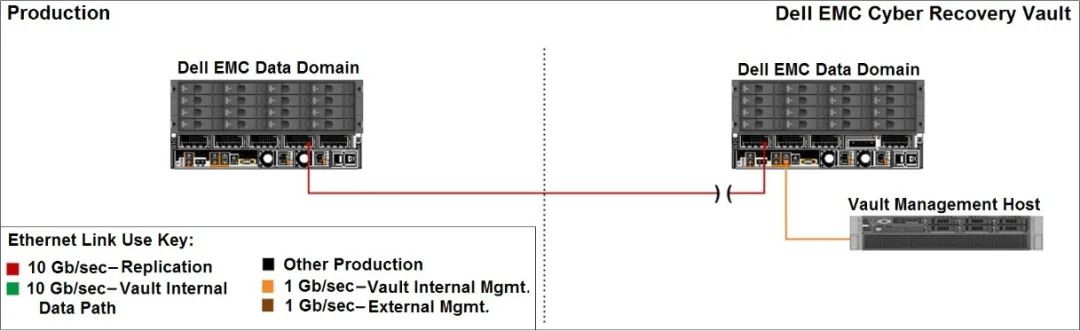

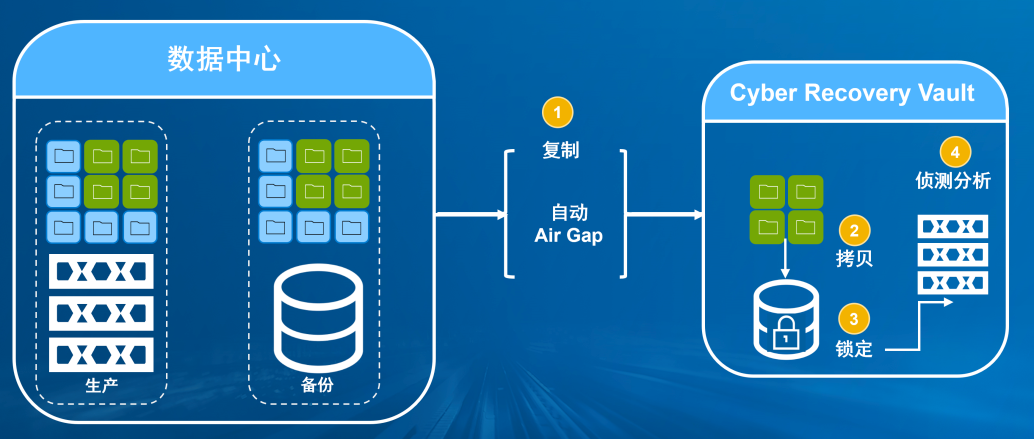

Cyber Recovery Vault解决方案由一对PowerProtect DD系统和Cyber Recovery管理主机组成,运行在管理主机上的Cyber Recovery软件通过启用或禁用CR存储区中Data Domain系统上的复制以太网接口,来控制从生产环境流向存储区环境的数据流。

Cyber Recovery Vault是一个逻辑上的的Air-Gap解决方案,使得数据中心与Cyber Recovery Vault数据避风港之间的连接只有在数据复制期间连通,其他时间网络自动断开,且所有的网络访问都是从Cyber Recovery Vault数据避风港单向发起访问,最大限度地减少网络攻击入侵Cyber Recovery Vault数据避风港的风险。

并且,Cyber Recovery Vault使用DD Retention Lock特性,在Cyber Recovery存储区创建生产端DD复制数据的不可变副本,在CR存储区中通过CR Management创建调度来启用复制接口链接,复制完后将禁用Cyber Recovery Vault区DD上的复制接口,以建立备份数据完全网络隔离方案。我们还可以在CR存储区创建RW沙盒,用于分析数据并恢复验证数据。

身处数字时代,数据风险防不胜防,面对网络罪犯利用愈发先进的技术手段,攻破企业数据安全防线。企业更加应当与时俱进,采用创新的自动化、工作流程和安全分析工具,同时加强全体员工安全防护意识。只有这样,企业才能把主动权把握在手中,为数据驱动价值构筑安全防线。

相关内容推荐:戴尔易安信 PowerProtect DD | 数据保护专用存储设备