本文转载自微信公众号“SDNLAB”。

过去一年网络安全事件频频发生。去年年底的SolarWinds事件被称为“十年来最严重的网络安全危机”,以及“台湾84%的公民信息被泄露”“5.38亿条微博用户信息泄露”“多地高校数万学生隐私遭泄漏”等等。

2020年12月发生的SolarWinds供应链攻击渗透了美国几乎所有的关键部门,思科、微软、英特尔等科技巨头以及超过9成的财富500强企业躺枪。

还有数据表明,远程办公导致全球网络犯罪激增400%。据估计,在2021年,勒索软件将每5秒钟攻击一次新的受害者,全球勒索软件破坏成本将达到200亿美元,是2015年的57倍。

在这些安全事件和可怕数据的不断敲打下,网络安全必须迎来一场深度改革。

是时候改革了

其实大多数网络安全事件都有一些共性。首先是权限问题,入侵者一旦获得账户,就能利用管理账户的权限进行攻击,利用企业内部网络的默认信任关系来进行横向移动。另外,被攻击目标一般缺乏完善的访问控制措施,还缺乏完善、深入的安全监测与响应能力,导致未能快速发现并阻止攻击行为。

这是由于传统的安全措施都集中企业边界,也就是内部网络和外部网络之间。打个比方,我们的企业就是一个城堡,城堡内部的一切活动都是默认可信的,数据和业务都在城堡内部进行管理,安全部门只对进出城堡的活动进行监控和保护。

但是,随着云计算、虚拟化等技术的发展,企业的数据和应用慢慢的从内网移动到外网,企业边界不断延伸,城堡的大门被打破。

另一方面,传统的外部访问控制措施已经不足以应对现代攻击技术。

安全模式是时候改革了,零信任安全架构或许是一个理想选择。据调查,2021年将会有40%的企业积极尝试零信任安全技术:

零信任核心原则:从不信任,始终验证

(1) 显示确认

零信任的第一个基本原则是对所有资源的访问都需要经过验证。用户每次访问共享文件、应用程序或云存储设备时,都要验证该用户对相关资源的访问。因为在零信任架构中,用户的每个网络活动都是潜在的威胁。要实现这种模式,需要:远程身份验证、访问协议、外围安全和网络访问控件。

(2) 最小权限原则

最小权限原则指每个用户只能访问其工作所需的访问权限。通过限制每个用户的访问权限,可以有效防止黑客进入内部后的横向攻击。这种精细的授权策略一般来说是由数据所有者来管理权限,并定期审核访问权限和成员身份。

(3) 日志记录

监视和日志记录可以说是零信任安全模型最重要的功能。在系统的监视下,网络中的每一个活动都被记录在案,并且经过可视化安全分析,可以有效辨别出哪些是异常账户,勒索软件和恶意操作都清清楚楚地展示在你的眼皮底下。

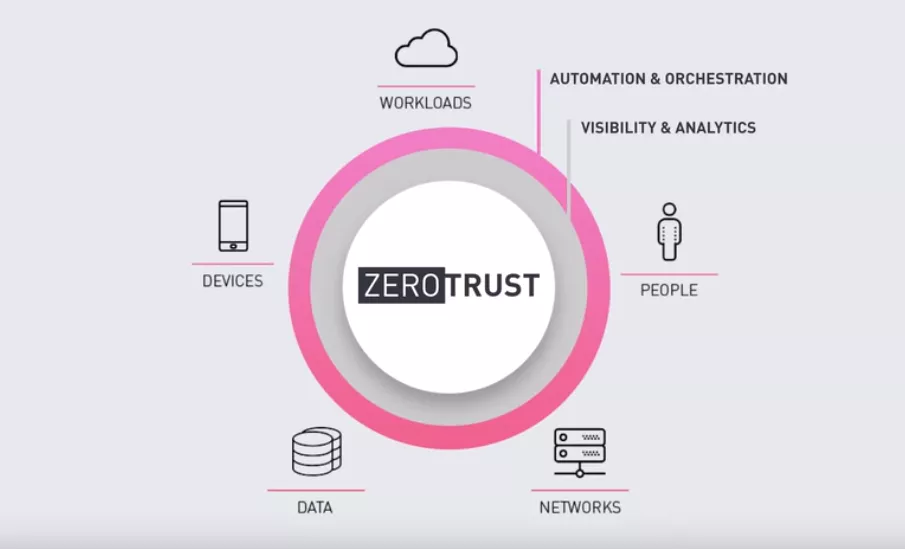

零信任7大要素

零信任不仅仅是一个概念,它是一个完备的安全模型,包括七大要素。

(1) 零信任数据:数据是黑客攻击的最终目标,因此,零信任首先要保护数据,然后才是构建额外的安全层。然而,数据是经常流动的,它们通常在工作站、移动设备、应用程序服务器、数据库、SaaS应用程序之间传输,而且通常还是跨公司、跨公网的进行共享。要保护这些数据,公司必须要了解其数据在何处,谁可以访问,并监视数据访问以检测和响应潜在威胁。

(2) 零信任人员:有数据表明有81%的数据被盗是由于账号密码被别人盗取,所以仅凭账号密码已经不能证明用户的身份了。在零信任架构中,就算是在防火墙后面的操作都默认为违规,需要验证每个请求。也就是说,无论你是谁、你在哪里、你要做什么,零信任架构都不认识你,身份验证、授权、加密一样不能少。这样能有效防止网络钓鱼,密码错误或恶意内部人员等人为错误。

(3) 零信任网络:零信任网络使用下一代防火墙之类的技术来对网络进行分段、隔离和限制,并创建多个检查点,在这样的网络中黑客无法导航,寸步难行。

(4) 零信任工作负载:无论是在何种云环境中,工作负载(比如应用系统、虚拟机、容器、Serveless等)都非常容易受到攻击。零信任将存储到操作系统到Web前端的整个堆栈视为威胁,并使用符合“零信任”原则的兼容控件对其进行保护。

(5) 零信任设备:在过去几年,网络上的设备呈爆炸式增长,这些连接的设备中每一个都可以作为黑客渗入网络的入口。所以,无论是移动设备还是物联网设备,零信任网络都将其视为威胁载体,对其进行隔离、控制和保护。

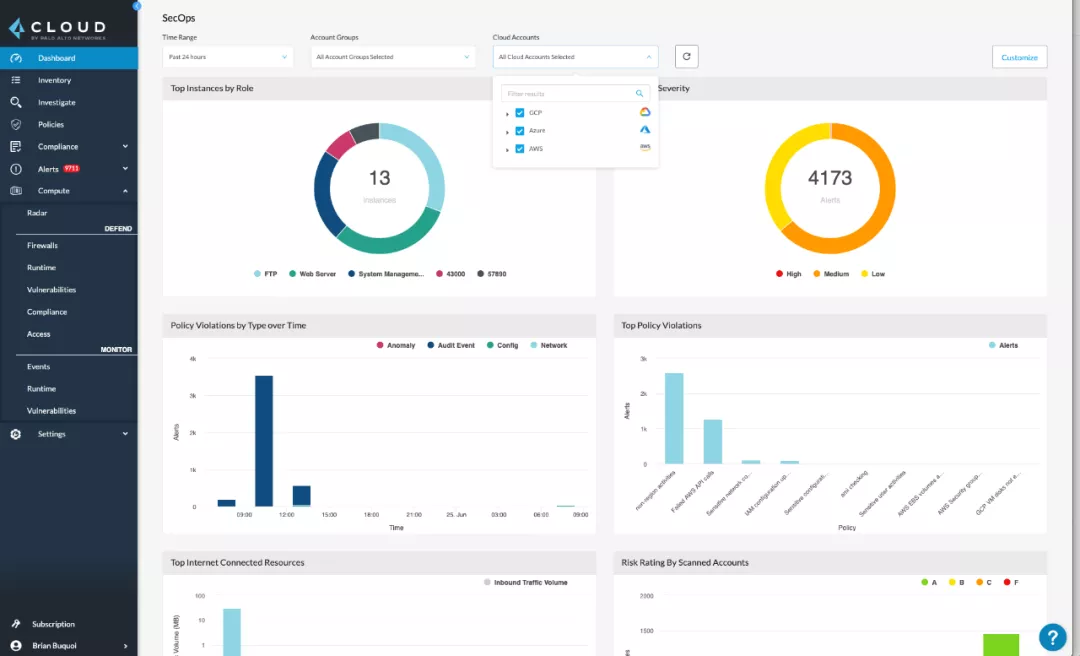

(6) 可视化和分析:零信任安全架构支持监视、记录、关联和分析网络中的每一个活动,这一点很重要,因为任何人都不能保护他看不到或看不懂的东西。高级威胁检测和用户行为分析能帮助我们掌握网络中任何潜在威胁。

(7) 自动化和编排:要知道我们人工无法监视每一个网络中发生的事件,所以自动化是必不可少的,将监视和威胁检测系统自动化可以节省很多人力资源,更重要的是,这可以提高事件响应、任务授权的速度,还能提升策略的准确性。

挑战重重

零信任看起来确实很完美,但在现实中很难实现。

首先面临的一个问题是,并不是所有的资源和应用程序都适用零信任协议。很多旧版应用程序和管理工具都不能使用身份验证,如果有必要,就得另想其他办法来保护他们。

其次,虽然零信任安全系统把企业保护得滴水不漏,但是对员工不友好,很多员工会觉得操作太麻烦,可能会想方设法地规避那些层层验证,从而造成系统中的薄弱环节。所以,员工的支持与配合对于建立一个成功的零信任网络非常重要。

最后,很多法规还没有将零信任纳入,它还不能作为一个安全协议。这意味着,在监管严格的行业中,如果企业采用零信任模型,可能无法通过审核,这时候只能实施防火墙和防病毒软件之类的传统安全方法了。

努力实现

要成功实现零信任安全需要足够的时间与耐心。首先,需要仔细分析企业当前的安全系统,找到薄弱的地方,先删除掉那些不够谨慎安全的默认设置。还需要将当前系统各部分的数据、网络连接方式映射出来,这样可以一目了然的确定哪些位置需要添加验证点。

接下来就是重组安全网络,这得视情况而定,有的企业需要直接覆盖旧系统,有的只需要添加额外的安全措施。当然,还需要一些其他的安全工具,例如端点检测和响应(EDR),防火墙和防病毒软件

最后,员工培训也很重要。首先得向员工们解释为什么企业要采用这种方法,并鼓励他们遵循协议。内部威胁一直是企业管理者的心头大患,例如当年微盟的“员工删库跑路”事件,华尔街日报的调查显示,70%的企业管理者担心内部人员威胁,但事实上,大多数内部威胁并非是员工恶意,而是疏忽或缺乏必要的安全意识。

关于未来

关于企业安全,微软企业服务大中华区 Cybersecurity 首席架构师张美波曾表示,“零信任”是一个持续进化的旅程,而不是一个结果。零信任并不是一蹴而就的,企业应根据自身目前的情况和实际需求,参考“零信任”原则,逐步对企业组织、流程和技术进行优化调整。

未来,绝大部分企业会持续的、长期以混合安全模式架构(即“零信任”模式与传统安全模式共存)运行,并逐步迁移到“零信任”模式。