一个新的后门程序已经瞄准了全世界的超级计算机,其通过使用木马版本的 OpenSSH 软件来窃取用于安全网络连接的凭证。该恶意软件并不广泛作用于各类计算机设备,主要针对学术和研究网络中的高性能计算机(HPC)和服务器。

跨平台,引人注目的攻击目标

数字安全公司 ESET 的安全研究人员发现了该恶意软件,并以希腊神话中喜欢欺骗和威胁凡人的生物 Kobalos 的名字进行命名。

ESET 表示 Kobalos 有一个很小但很复杂的代码库,可以在 UNIX 及类 UNIX 平台上执行。在分析过程中 ESET 还发现,该恶意程序在 AIX 和 Windows 操作系统也可能存在变体。

在为恶意软件创建「软件指纹」后,ESET 运行针对整个互联网的扫描以找到受 Kobalos 威胁的用户。他们发现,许多受感染的都是学术和研究领域的超级计算机和服务器。其他受影响的包括北美一家软件安全供应商、亚洲一家大型ISP、营销机构和托管服务提供商。

ESET 无法建立初始攻击媒介以便允许黑客获得管理权限来安装 Kobalos。但是,这些受恶意软件影响的系统都有一个共同特点,就是运行着老旧、不受官方支持或未打补丁的操作系统和软件,因此更易受到影响。

窃取 SSH 凭证

尽管研究人员花费了数月时间分析该恶意软件,但由于所包含的通用命令且没有特定的有效负载,因此他们至今无法确定其确切目的。并且随着调查深入,他们还发现自 2019 年底以来,在针对超级计算机的攻击中 Kobalos 一直处于活跃状态。但到目前为止还没有发现任何尝试挖掘数字货币或运行计算量大的任务的尝试。

Kobalos 提供了对文件系统的远程访问,它可以生成终端会话,这使攻击者可以运行任意命令。研究人员认为,窃取凭证的行为可以解释恶意软件是如何传播到同一网络或学术领域网络中的其他系统的,因为来自多所大学的学生和研究人员通常可以通过 SSH 访问超级计算机集群。

小巧,但复杂的后门

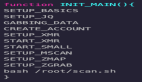

Kobalos 十分轻量,32/64位的样本只有 24 KB的大小,但它却是一种复杂的恶意软件,具有自定义的混淆和反取证技术,阻碍了研究机构对其进行分析,小小的体积却具有丰富的功能。

一个使 Kobalos 脱颖而出的有趣功能是,它的代码被捆绑到一个函数中,并且对合法 OpenSSH 代码仅有一次调用。但是,它具有非线性控制流,递归地调用该函数来执行子任务——总共支持37种操作,其中一个操作可以将任何受感染的机器变成其他机器的命令和控制(C2)服务器。

ESET 已通知所有受 Kobalos 影响的公司或机构,ESET 将与他们共同合作来识别并解决该问题。

本文转自OSCHINA

本文标题:新的 Linux 恶意软件从超级计算机窃取 SSH 凭证

本文地址:https://www.oschina.net/news/129286/new-linux-malware-steals-ssh-credentials-from-supercomputers