微软近日透露,他们对“针对安全研究人员的目标攻击”展开了长期监测,结果发现背后似乎有一个名叫“Zinc”的黑客组织的身影。本周早些时候,谷歌宣称一个受朝方支持的黑客组织,一直在利用社交网络来针对安全研究人员。作为攻击的一部分,攻击者会先忽悠研究人员合作开展漏洞研究,然后伺机在受害者计算机上利用定制后门的恶意软件来感染系统。

微软在近日的一份新报告中指出,过去几个月,一直有黑客试图对技术人员和安全企业展开有针对性的攻击,一些人猜测幕后黑手为 Zinc 或 Lazarus 组织。

起初,本轮活动被 Microsoft Defender for Endpoint 给检测到,然后逐渐引发了微软威胁情报中心(MSTIC)团队的高度注意。

经过持续追踪,MSTIC 认为有相当高的证据表明幕后与受朝方资助的 Zinc 黑客组织有关,此外报告中疏理出了攻击者的技术手段、基础架构、恶意软件模式、以及和多个账户的隶属关系。

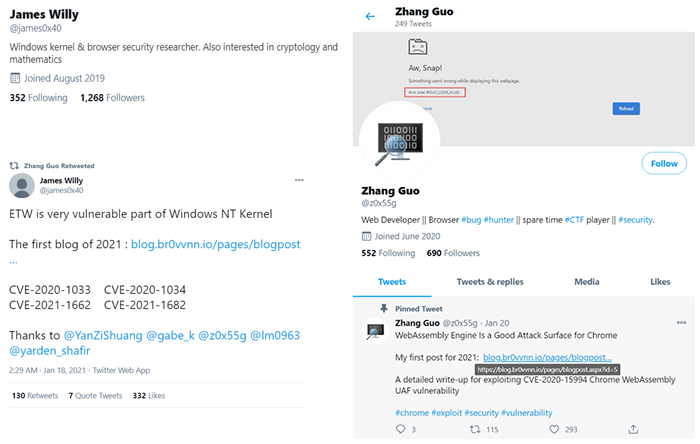

回溯时间,微软认为 Zinc 早在 2020 年中就开始在密谋。首先是利用 Twitter 转发与安全漏洞研究相关的内容,为自己树立并不断丰满所谓的安全研究人员角色。

然后攻击者会利用其它受控制的傀儡账号来与之互动,以扩大这些推文的影响力。通过一系列的运作,该组织顺利地在安全圈子里获得了一定的声誉,直至将自己捧为“杰出的安全研究人员”并吸引更多追随者。

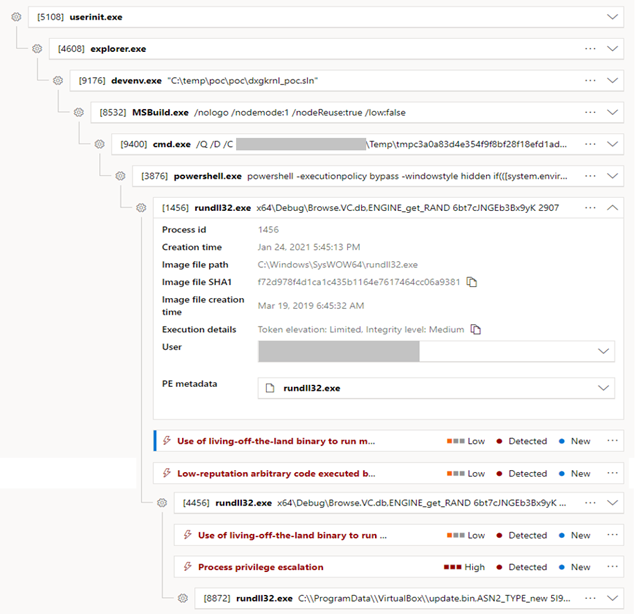

作为攻击的一部分,Zinc 会假装邀请与目标安全研究人员开展合作,但正如谷歌先前的报道那样,受害者会收到一个被注入了恶意动态链接库(DLL)文件的 Visual Studio 项目。

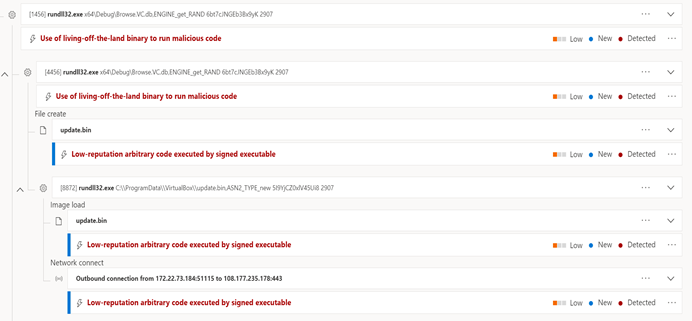

当研究人员尝试编译该项目的时候,相关漏洞会被用于执行恶意代码、通过此 DLL 安装有后门的恶意软件、进而在受害者计算机上检索信息和执行任意指令。

此外微软还揭示了被 Zinc 黑客组织利用的其它攻击手段,甚至能够在部署了最新系统补丁和 Google Chrome 浏览器上,通过访问精心制作的黑客网站来感染部分受害者。

考虑到谷歌方面尚不确定这些受害者是如何中招的,我们暂且只能假定攻击者使用了未公开披露的零日漏洞。