5G的三大应用场景分别是eMBB(增强型移动宽带),uRLLC(低时延、高可靠通信) 和mMTC(海量物联网),而垂直行业主要应用场景应该是mMTC和uRLLC。垂直行业应用广泛,大量场景要求通讯高效率和轻量化,传统集中式核心网已不能满足要求,故3GPP在5G时代将传统核心网设计成服务化架构(SBA)。以核心网为主的5G云原生应用在服务化之后带来了可裁减、高扩展、调用简单等好处,是分布式技术的典型范例。在实际使用中要求承载服务的实际物理载体轻便小巧,易于扩展,此时主机和虚拟化技术都显得过于笨重,而容器技术使用命名空间在操作系统中建立隔离,使用更少的资源满足复杂多样的需求。在此背景下,基于Docker的容器技术脱颖而出,得到广泛应用。

容器风险

虽然容器带来的技术优势无可比拟,但同时也引入了新的安全风险。从容器的Dev&Ops生命周期来看,镜像制作开始容器就面临风险,镜像加载、容器运行和数据传输这类运行期风险更多。

图一:容器云特有风险

容器镜像选择面广,自由度高,其中带来的风险也很多,据2017年统计数据显示(图二源自https://www.federacy.com/blog/docker-image-vulnerability-research/),Docker官方社区提供的镜像中,有10%含高危漏洞,而最常见的Ubuntu镜像,含高危漏洞的镜像占镜像总数的25%以上,官方渠道尚且如此,可见其他非官方渠道的镜像质量。此外,近年来bit币的流行导致攻击者的逐利行为已经蔓延到容器领域。2018年6月,安全厂商Fortinet和Kromtech在Docker Hub上发现17个用于数字货币挖矿恶意程序的Docker镜像,并且这些镜像至少被下载了500万次,可谓是防不胜防。这些带有挖矿程序的恶意代码一旦进入容器云中就会自我扩散,消耗云算力用于挖矿,影响网络带宽和吞吐,威胁云上应用的正常运行。

图二:官方社区镜像漏洞统计

容器加载时,Docker镜像仓库提供了明文下载镜像方式,给中间人攻击提供了便利。同时,镜像仓库的端口可能因配置不当而暴露在互联网中,攻击者可以上传带有恶意软件的镜像给企业带来灾难。

容器运行时,隔离也不如虚拟机严格,部分系统路径如/sys /dev仍和其他容器共享;如果宿主机(Host)的文件路径与Docker路径被联合挂载(union mount)到一起,那么恶意代码就有机会“穿透”容器,攻击到宿主机,进而攻击到其他应用;容器可以通过内网平面向其他容器发起攻击,比如通过向Docker守护进程发送创建新容器并且和宿主机联合挂载文件的方式来达到另一种形式的“穿透”攻击。容器销毁时,对应挂载的volume数据会留在宿主机上,如果不主动删除则会造成数据泄露。

容器安全防护

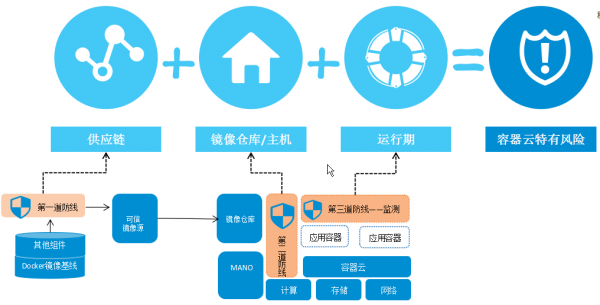

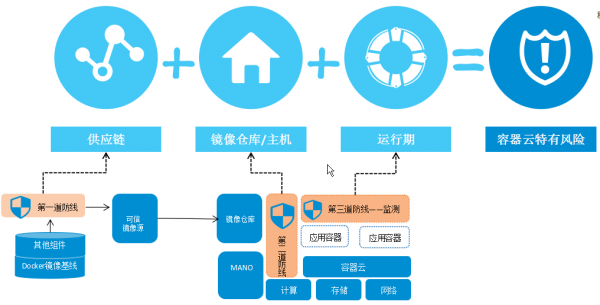

上述风险都是容器云特有的风险,所以除了一般云安全防护之外,容器云还需要针对以上风险做特殊防范。中兴通讯结合业内最佳实践,将安全融入Dev&Ops,提出容器云安全三道防线解决方案,将容器云风险降至最低。

图三:容器安全防护

第一道防线:正本清源

针对供应链的“降维打击”风险,中兴通讯组织专业团队,构建自研安全镜像(base line)。在CI/CD过程中集成镜像漏洞、恶意代码扫描和准入条件,基于基础镜像改进的应用镜像,漏洞不治理完成或是有不合规配置,均无法提交,从源头上杜绝恶意代码引入。中兴通讯容器云提供的服务均出自安全的镜像源,最大程度降低由镜像引入的“天然”风险,是容器云内生安全最重要的一环。云用户也可直接使用这些镜像,减少引入的漏洞。

第二道防线:静态分析

考虑到容器云还有第三方应用会引入不可控镜像,中兴通讯容器云将CI/CD中使用的提供漏洞检测和合规扫描功能引入到容器云中,使容器云可以检查镜像仓库中所有镜像,阻挡风险镜像运行;也可以发现运行中容器的风险,主机和存储扫描可以检测volume与容器的关联并提供清除volume的操作,防止数据泄露和“穿透”攻击。第二道防线截断了恶意代码引入到运行环境的路径,镜像仓库也得到了保护,尤其开放给第三方使用边缘云上,更显其重要性。

第三道防线:动态监测

在两道防线的精准打击下,常规恶意软件已无所遁行,但部分漏网之鱼尤其是APT(Advanced Persistent Threat)攻击利用0day,可能会在容器云中运行,此时必须使用第三道防线的动态监测功能。第三道防线提供了东西向虚拟防火墙和南北向应用防火墙的功能,阻挡已知恶意流量入侵,也可以将依据通讯矩阵配置强制访问控制规则,仅放行容许需要的通讯端口流量;动态监测功能始终监控进出容器的流量和访问的文件,以自学习的方式为容器行为画像,当有异常流量出入容器时,动检监测会告警、拦截或进行容器隔离;云用户几乎不需要做配置即可使用动态监测带来的安全和便利,这对海量容器云运维尤其重要。

总结

三道防线相辅相成,针对容器云特有的风险做精准打击,并可用于虚机容器和原生容器等多种场景,全面保障容器云安全。随着5G垂直行业的开展,容器云,尤其是边缘云必将受中小企业的青睐,三道防线也会在垂直行业应用中展现价值。一直以来,中兴通讯强调将安全融于血脉,容器云安全是这一理念的又一最好证明。