作者简介:黄乐,北京掌数信息技术有限公司联合创始人,清流派企业安全沙龙创始人,公众号“企业安全工作实录”主理人,《企业信息安全建设之道》作者,曾任央视网网络安全部副总监。对企业安全运营及管理有多年实践经验,研究领域涉及安全运营、安全检测及防御、漏洞治理、内容安全、应急响应等领域。

笔者在两年前曾写过一篇《攻击面管理策略梳理》文章,在刚刚出版的新书《企业信息安全建设之道》中,也用攻击面管理作为技术篇的第一章。但经过大量交流和思考,感觉讨论的还不够充分,所以就有了本文。本文不再从具体方法上讨论安全策略管理需要如何做,而是在思路上,再次探讨安全策略管理工作的必要性。

笔者曾经在一家互联网架构的国企工作了十几年,作为信息安全工作负责人,每天要面对来自各个方面的挑战。不仅要思考攻击对抗、脆弱性修复、情报分析、安全教育等各方面工作的策略,更要不停地对技术原理和应用进行多方面研究。从基础的云和大数据技术,到AI在安全领域的落地,甚至区块链在业务安全中的应用都进行了大量研究工作。

相信任何做技术的人在研究前沿技术时都会进入舒适区,而舒适区往往意味着危险。在很多实践中可以看到,AI等先进技术是用来解决安全领域金字塔尖的问题的,对于大量基础问题,则需要基础的方法和策略去解决。

从信息安全领域来看,最基础的问题就是攻击面管理。相比AI、区块链的研究,攻击面管理工作实在是不够高大上,甚至写周报的时候都不好意思多提。但负责过信息安全工作的朋友都清楚,一个完善的四层安全策略体系至少可以解决一半安全问题。为了说明这个问题,我们可以从每个人对自己房屋的安全性入手,去探讨攻击面管理的重要性。

对一般房屋来说,最主要的攻击面就是门和窗。作为负责一间屋子安全的人,不能每天研究做锁的技巧,而忘了关窗。或者过多思考诸如 “墙被突破了该怎么办?”这类问题。而是应该关注“买什么样的锁和防盗窗效果最好”,以及“出门前要管好门窗,不要轻易给陌生人开门”之类的安全策略。

相应的,企业信息安全负责人也更应该管好锁(安全策略),而非做好锁(安全产品)。

由此引申而出,对企业来说,安全防御策略的梳理就变得非常重要。带着这个问题,笔者在2020年10月的清流派企业安全沙龙中,邀请安博通和十余家企业安全负责人一起进行了深入探讨。在场各企业的安全负责人都普遍关注这个问题,由此可见,企业安全负责人普遍还都是比较务实的。

当天的讨论主要从下面几个环节展开:

1、网络安全策略管理的难点

企业防火墙策略管理工作的难点主要体现在三个方面:异构性、复杂性与未知性。

1)异构性:企业网络中一方面存在防火墙品牌的异构性,另一方面本地与云同时存在异构环境,而且每台设备的策略规则普遍在1000条以上,核心边界设备的策略规则能达到几万条。

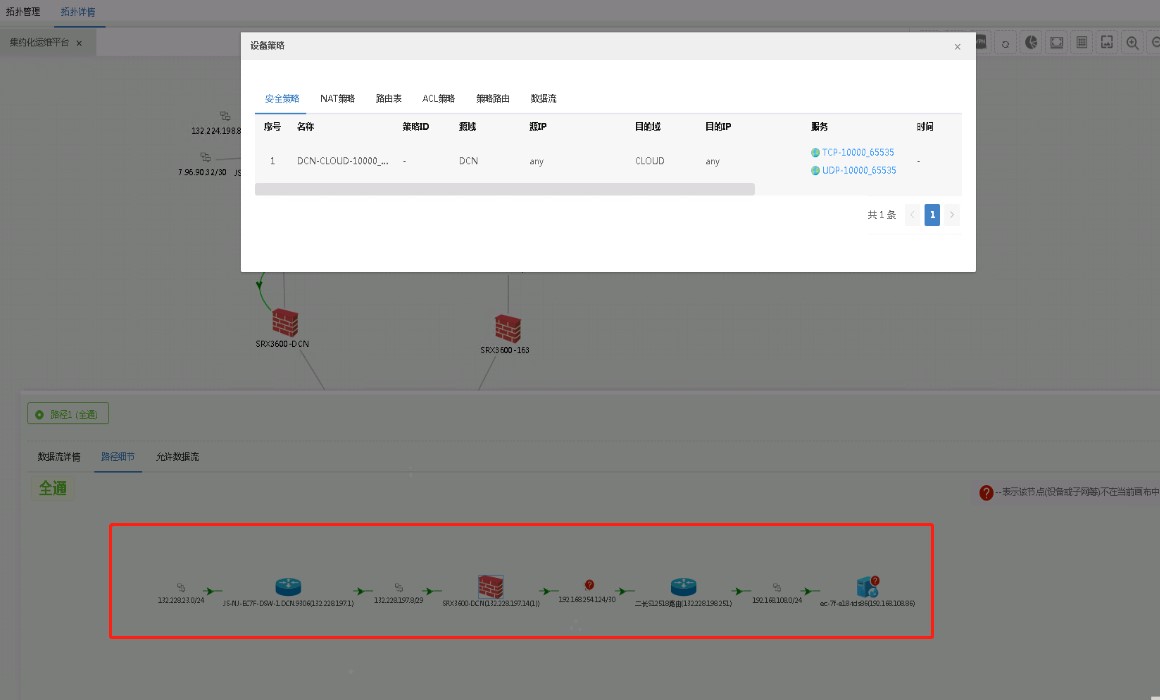

2)复杂性:防火墙策略设置的有效性与风险性分析不仅限于单台防火墙,还需要通过网络对象间的访问关系与访问路径进行分析。在网络结构复杂的情况下,人工方式实现全局网络对象访问路径与访问关系分析基本不可能。

3)未知性:复杂网络结构下,企业无法实现业务系统网络暴露面收敛到最小化,从而减少黑客攻击入口。

以上三方面问题使企业防火墙策略精细化管理工作难于落地,将会造成两方面后果,一是频繁的策略变更增加了安全风险引入的机会,二是占用了大量人力。有些企业的策略管理工作量占比达到安全运维工作量的40%,直接导致其他更高层面工作资源得不到保证。

2、解决方案

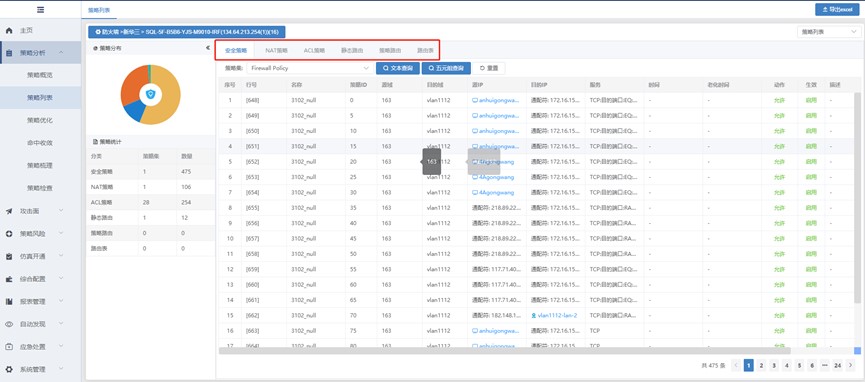

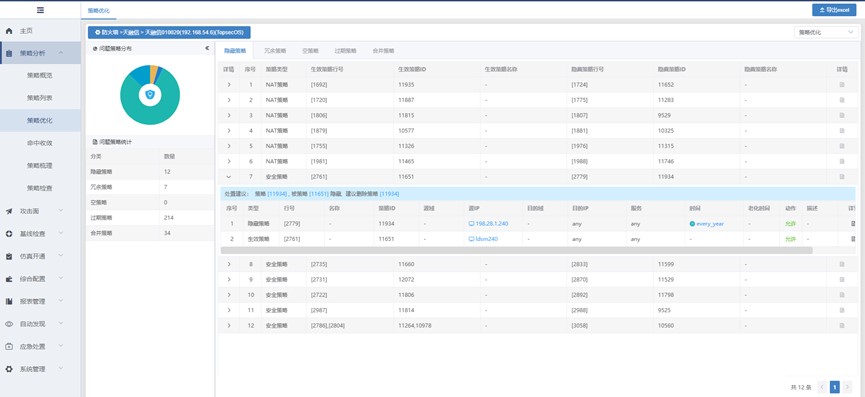

引入安全策略集中管理系统,可以从如下几个方面入手,解决安全策略管理面临的问题:

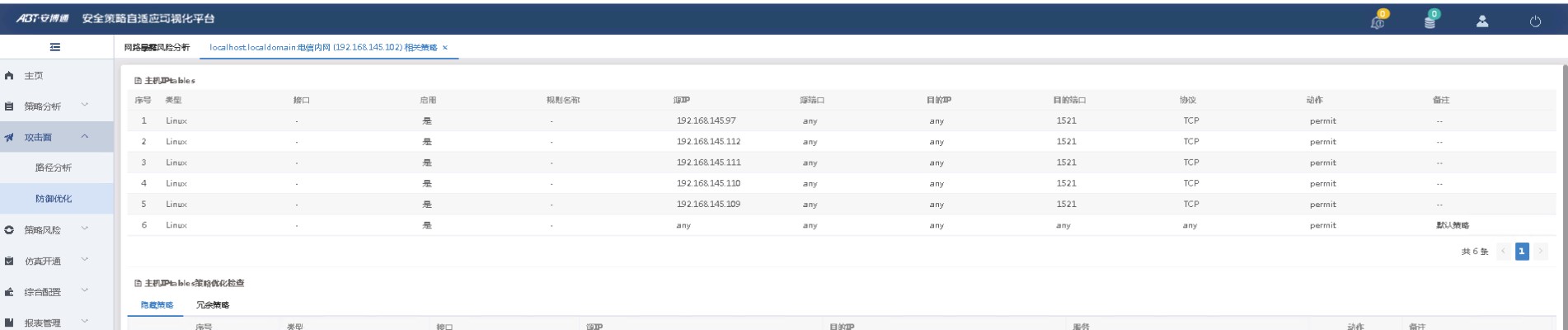

1)安全策略合规检查:通过在线采集方式定期抓取防火墙、路由交换、负载均衡等网关设备的策略配置文件、路由表信息以及主机iptables策略,经过分析后,可以实现海量策略规则的快速优化清理,降低网络风险,同时降低了网络访问控制设备的性能负载。

网络设备安全策略优化检查类别

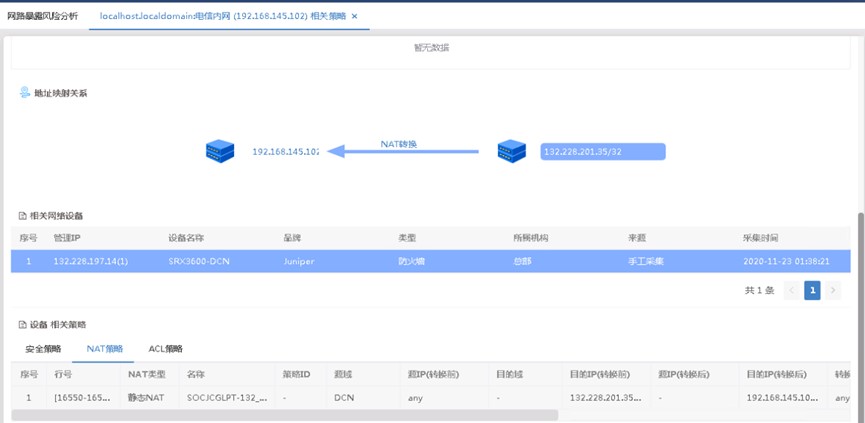

2)NAT转换关系梳理:多层NAT后,网络结构将极其复杂,对NAT安全策略进行综合分析,可以在安全事件发生后方便攻击路径溯源。

3)主机网络暴露风险分析:总体上分析全网暴露情况,可以帮助用户实现对暴露面的管理。

4)第三方系统联动:用户可以通过联动能力,对攻击路径上的防火墙下发安全策略阻断后续攻击行为,实现安全加固。联动方式一方面可以提高防火墙配置的准确性,避免误操作;另一方面可以大量缩短配置的时间周期。

写在最后

对攻击面的管理工作虽然没有那么“高大上”,但对企业来说是性价比最高的安全工作。有效收敛攻击面可以让企业在投入最低成本的情况下,最大程度降低对外暴露的安全风险。对于中大型网络来说,可以通过自建或采购安全策略管理平台方式实现系统化、自动化的攻击面管理。