在谈论勒索软件时,我们需要在其过去和现在之间划清界限。为什么这么说呢?因为如今的勒索软件不仅仅涉及加密数据,还主要涉及数据泄露。这种“双重勒索”首先会窃取受害者的机密数据,然后对受害者的文件进行加密。如果受害者拒绝支付赎金,就会公开数据。也就是说,如今的勒索软件已经不再单纯地加密数据,还会在互联网上发布被盗数据。我们将其称之为“勒索软件2.0”。

为什么强调这种区别至关重要呢?因为许多组织仍然认为数据丢失/泄露完全与恶意软件有关,并且认为只要自己的反恶意软件防护足够好的话,就能够避免这种情况再次发生。遗憾地是,只要人们仍然抱有这种想法,勒索软件威胁行为者就能够继续肆无忌惮地实施攻击活动并且获得成功。

在大多数情况下,攻击的最初向量都是利用商业虚拟专用网软件中的一些已知漏洞。其他情况包括滥用暴露于Internet的启用RDP的计算机。然后就是容易受到攻击的路由器固件的利用。如您所见,这不一定与恶意软件有关,还与一些不良上网行为、缺乏漏洞修补计划和常规安全程序等因素有关。

有时候,勒索软件威胁行为者可能会依赖传统的恶意软件,例如之前曾被其他网络犯罪分子弃用的僵尸网络植入程序。最后,如果我们回想起特斯拉(Tesla)的故事——2020年8月,恶意行为者试图用100万美元诱惑一名特斯拉员工,将勒索软件引入内华达州工厂的特斯拉网络——就会发现人类的身体接触也是一种媒介。这就增加了问题的复杂性。

无论在哪种情况下,攻击者的初始入口都是先开始网络侦察,然后在网络中横向移动,之后才开始数据渗透。一旦成功,这些数据就会成为攻击者的“筹码”。在部署勒索软件时,反恶意软件产品可能已被威胁行为者删除或禁用,因为他们已经完全控制了域网络并且可以以合法管理员的身份运行各种操作。因此可以说,这是一种完全红队的操作,依赖不同的黑客技术实现自身目的,主要包括通过合法工具和其他脚本禁用反恶意软件解决方案的技术。如此一来,威胁行为者完全不在乎勒索软件本身是否会被检测到。

不同的勒索软件组织会使用不同的TTP(战术Tactics、技术Techniques和过程Procedures)和加密技术。今天,我们主要探讨其中两个:资深代表Ragnar Locker以及新手代表Egregor。

Ragnar Locker

该恶意软件的早期变体于2019年被发现;但是,2020年上半年Ragnar Locker开始频繁攻击全球大型组织,自此开启其声名狼藉之路。

2020年11月,美国联邦调查局(FBI)向私人行业合作伙伴发出警告,称从2020年4月开始确认攻击后,Ragnar Locker勒索软件活动激增,包括云服务提供商、通信、建筑、旅游和企业软件公司在内的各行业组织均中招。

Ragnar Locker勒索软件具有高度针对性,因为每个样本都是针对目标组织量身定制的。其背后的威胁行为者首先获得对目标网络的访问权限,然后进行侦察以定位网络资源和备份,以试图泄露敏感数据。一旦完成侦察阶段,操作员便会手动部署勒索软件并开始加密受害者的数据。

Ragnar Locker勒索软件背后的操作员喜欢滥用远程桌面协议(RDP),而他们首选的付款方式是比特币。据悉,该组织拥有三个.onion域名以及2020年6月16日注册的一个Surface Web域名。

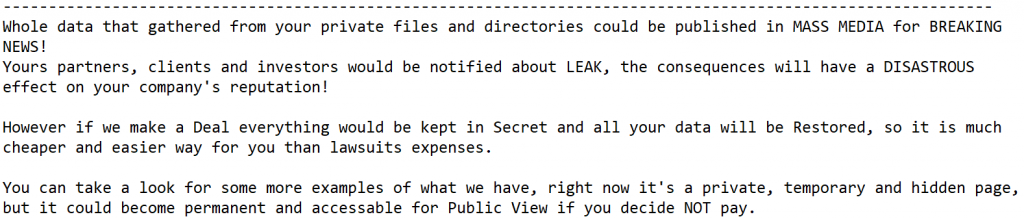

如果受害者拒绝付款,他们就会把窃取的数据公布在所谓的“耻辱墙”上。

【暴露被盗数据的“耻辱墙”屏幕截图】

奇怪的是,该组织将自身定位为“漏洞赏金组织”。他们声称,索要的款项是赏金,用于奖励他们发现可以利用的漏洞,为文件提供解密以及为受害人提供OpSec培训。最后,也是最重要的,是为了奖励他们不发布被盗数据。当然,如果受害者拒绝付款,他们就会将数据公开。除此之外,如果受害者与Ragnar Locker威胁行为者沟通却没有付款,那么聊天记录和被盗数据会被同时公开。

2020年7月,Ragnar Locker公开宣布他们加入了所谓的“Maze Cartel”组织,该组织主要由“迷宫”(Maze)背后的攻击者与LockBit和RagnarLocker两个攻击组织组成。意思是说这些团伙进行了合作,交换从受害者处窃取的信息并将其发布在他们的网站上。

如今,由于潜在目标群庞大,Maze基本上是外包工作。这表明这些类型的团体的发展非常像合法企业,并且正在扩大以满足需求。他们可能还在共享战术、技术和流程,整个“Maze Cartel”也将从中受益。

【据称由Maze提供并在Ragnar Locker耻辱墙页面上发布的受害者数据示例】

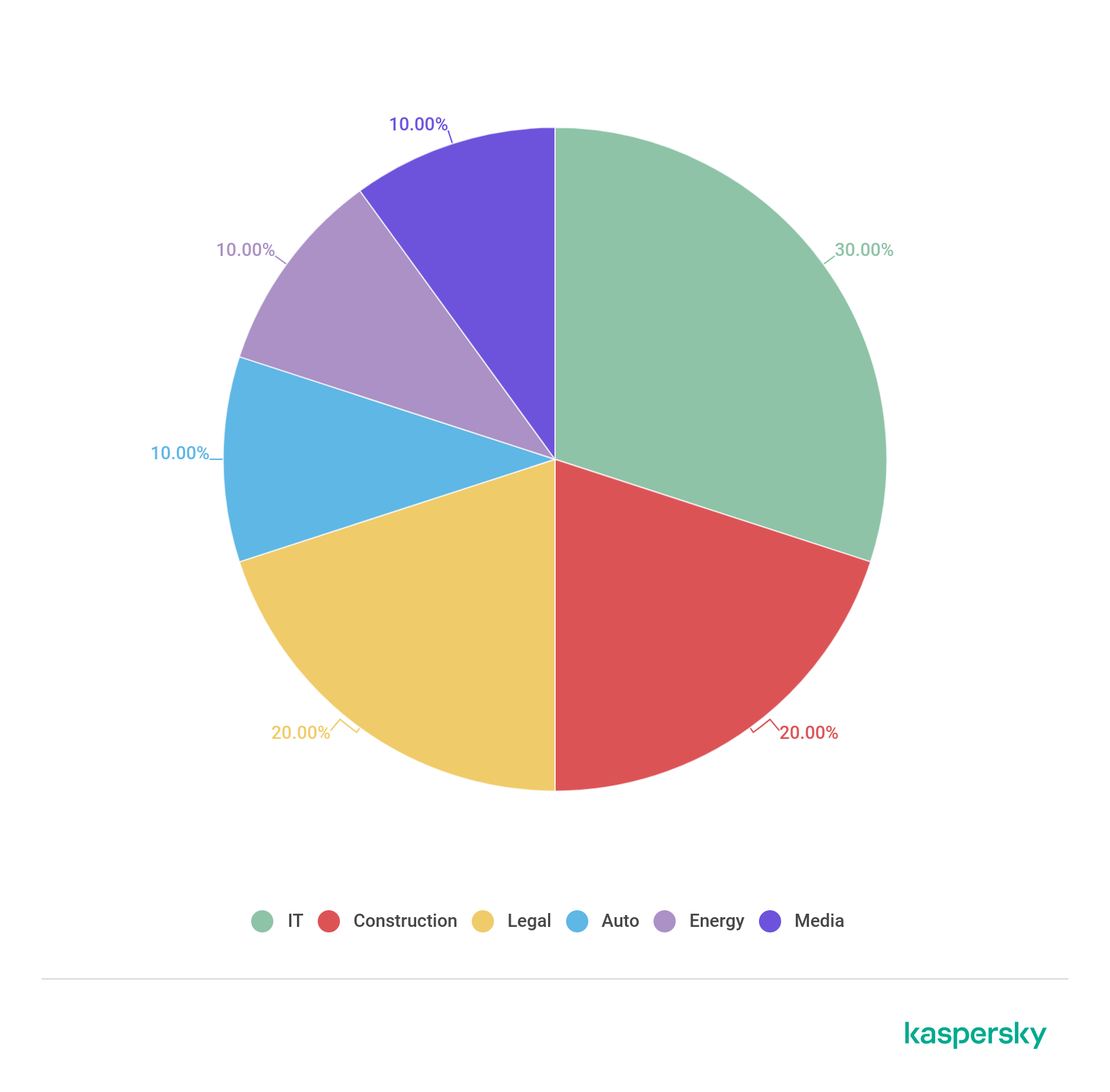

根据拒绝付款的受害者名单所示,Ragnar Locker的主要目标是美国公司,只是具体行业类型各有不同。

【Ragnar Locker受害者地理分布】

【Ragnar Locker受害者行业类型分布】

技术说明

为了进行分析,我们选择了最近遇到的恶意软件样本:1195d0d18be9362fb8dd9e1738404c9d

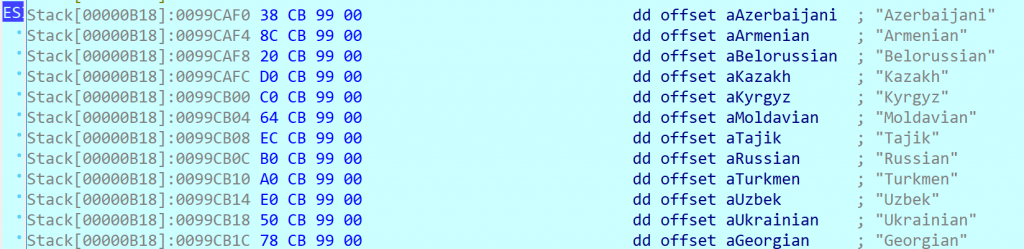

启动后,Ragnar Locker会检查正在其上执行的计算机的系统区域设置。如果确定它是下面的屏幕快照中列出的国家之一的语言环境,它将停止运行并退出,而无需执行其他任何操作。

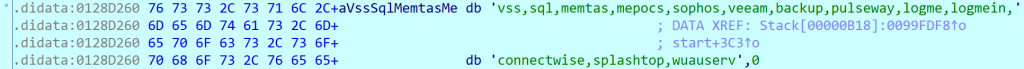

对于不在上述列表中的国家/地区,它将停止使用名称中包含任何在恶意软件样本中硬编码并被RC4混淆的子字符串的服务:

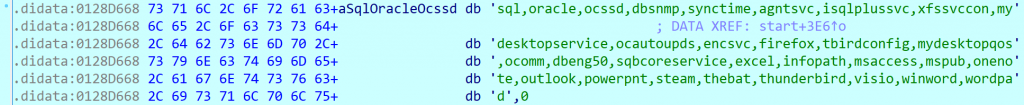

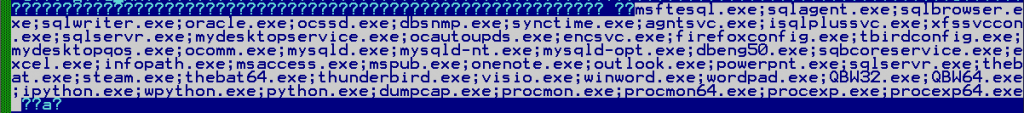

之后,Rangar Locker将根据Trojan主体中包含的另一个子字符串列表终止正在运行的进程:

最后,当所有准备工作完成后,该木马程序将搜索可用的驱动器并加密受害者的文件。

对于文件加密,RagnarLocker会使用基于Salsa20密码的自定义流密码。该木马程序会为每个处理的文件生成新的随机值,而不是Salsa20常用的标准初始化常量sigma =“expand 32-byte k”以及tau =“expand 16-byte k”。

这是一个并未十分必要的步骤,可以使密码与标准Salsa20不兼容,但实际上并不能增强其安全性。

此外,该木马程序还会为每个文件生成唯一的密钥和随机数值,并由RSA使用在木马主体中硬编码的2048位公用密钥以及上述常量进行加密。

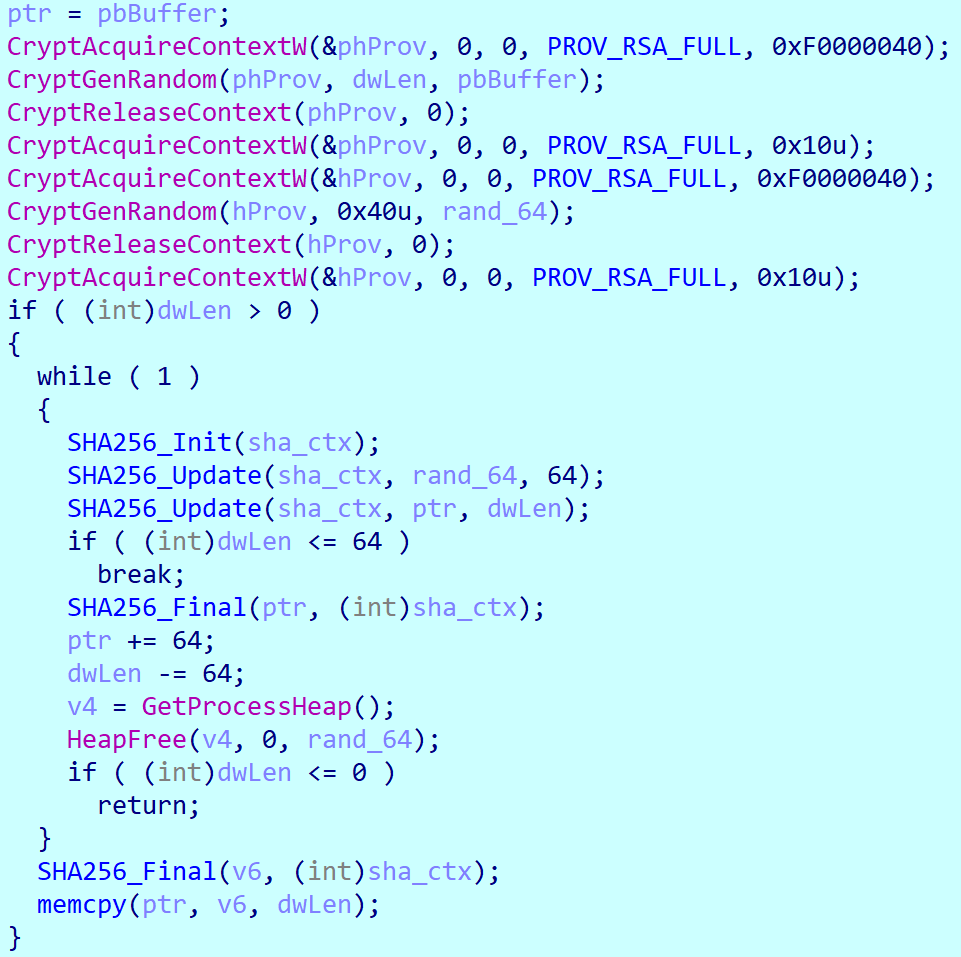

该随机数生成器(RNG)是基于公认安全的MS CryptoAPI函数CryptGenRandom和SHA-256哈希算法。其实现看起来有些笨拙,但目前尚未在其中发现任何严重缺陷。

【最近的Ragnar Locker变体使用的RNG程序伪代码】

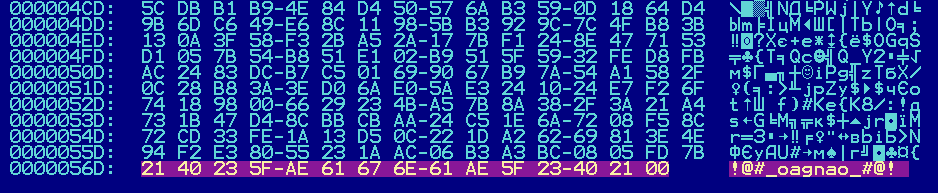

在对每个受害者文件的内容进行加密后,Ragnar Locker会将加密的密钥、随机数和初始化常量添加到加密的文件中,并通过添加标记“!@#_®agna®_#@!”进行最终确定。

【Ragnar Locker加密文件的尾随字节】

该木马程序留下的赎金通知中包含受害组织的名称,该名称清楚地表明犯罪分子使用了高度针对性的方法识别受害者并精心准备了攻击活动。

该赎金通知还试图通过强调攻击者除了加密文件外,还通过木马程序窃取了机密文件,进一步威胁受害者交付赎金。

Egregor

Egregor勒索软件是2020年9月发现的一种新病毒,经过初步分析,我们注意到该新威胁与Sekhmet勒索软件以及臭名昭著的Maze勒索软件之间的代码存在相似性(2020年11月,Maze勒索软件已经宣布退出江湖)。

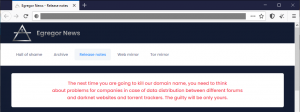

据悉,Egregor至少拥有一个.onion域和两个Surface Web域。第一个Surface Web域于2020年年9月6日注册;第二个Surface Web域于2020年10月19日注册。在撰写本文时,这两个Surface Web域都处于间歇状态。

Egregor勒索软件通常由网络中断后的犯罪分子分发,该恶意软件样本是一个动态链接库(DLL)文件,需要使用作为命令行参数给出的正确密码才能启动。这些DLL通常是从Internet上删除的。有时,用于传播它的域名会利用受害者行业中使用的名称或文字。

就与受害者谈判来说,Egregor可能是最激进的勒索软件家族。它只给受害者72小时的时间用于联系威胁行为者。否则,将处理受害者的数据并进行发布。

该勒索软件的具体赎金主要通过受害者与威胁行为者沟通协商,最终达成一致意见。赎金同样以比特币形式交付。

【谈判支付赎金的示例】

技术说明

为了进行分析,我们选择了最近遇到的恶意软件样本:b21930306869a3cdb85ca0d073a738c5

如上面声明中所述,只有在启动过程中提供正确密码的情况下,恶意软件示例才有效。恶意软件的打包程序将使用该密码来解密有效负载二进制文件。参数丢失或不正确将导致有效载荷的解密不正确,从而将无法执行并导致崩溃。

该技术旨在阻碍沙盒型系统中的自动分析以及研究人员的手动分析:没有正确的密码,就不可能解压缩和分析有效载荷二进制文件。

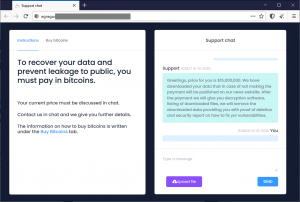

解压恶意打包程序的两层之后,我们最终得到了一个模糊的二进制文件,该二进制文件仍然不适合静态分析。 Egregor中使用的混淆技术与Maze和Sekhmet中的混淆技术非常相似:使用有条件和无条件跳转、PUSH + JMP而不是RETN的控制流混淆来“破坏代码”。

【控制流混淆示例】

有效负载开始执行时,首先,它将检查操作系统的系统和用户语言,以避免对安装了以下语言之一的计算机进行加密:

然后它将尝试终止以下程序:

此举旨在使感染过程中可能正在使用的潜在有价值文件(例如文档或数据库)可写。另外,它还尝试终止安全研究人员习惯使用的一些程序(例如procmon或dumpcap),以进一步阻止动态分析。

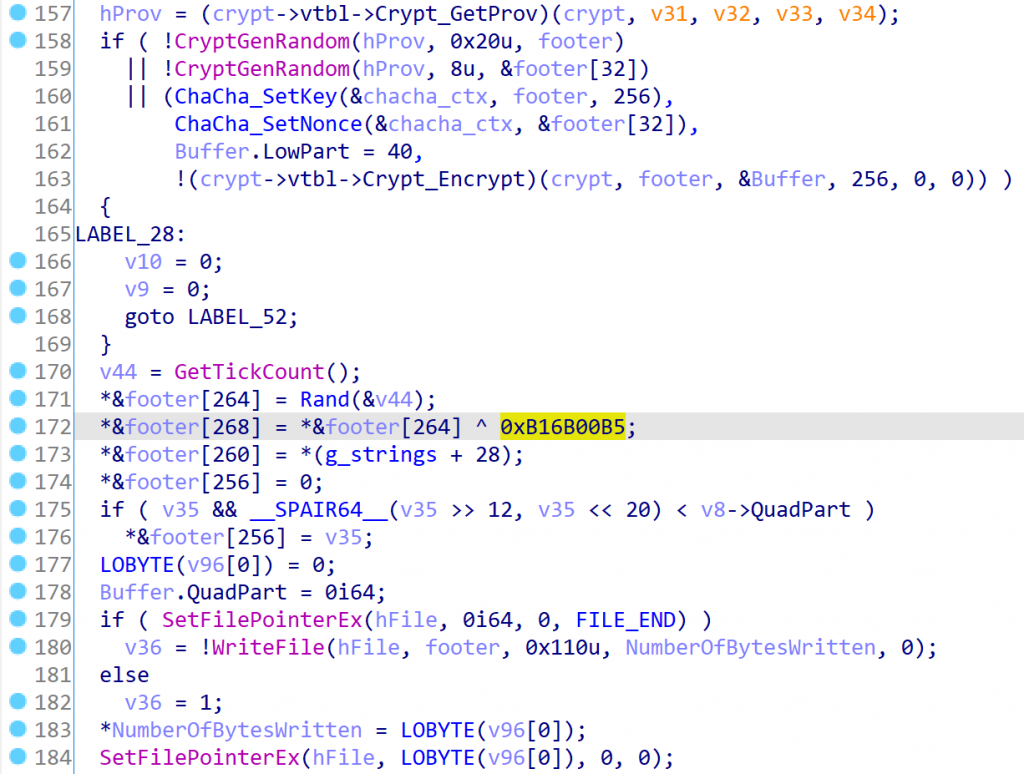

Egregor使用基于流密码ChaCha和非对称密码RSA的混合文件加密方案。

犯罪分子的RSA-2048主公钥被嵌入木马的主体中。

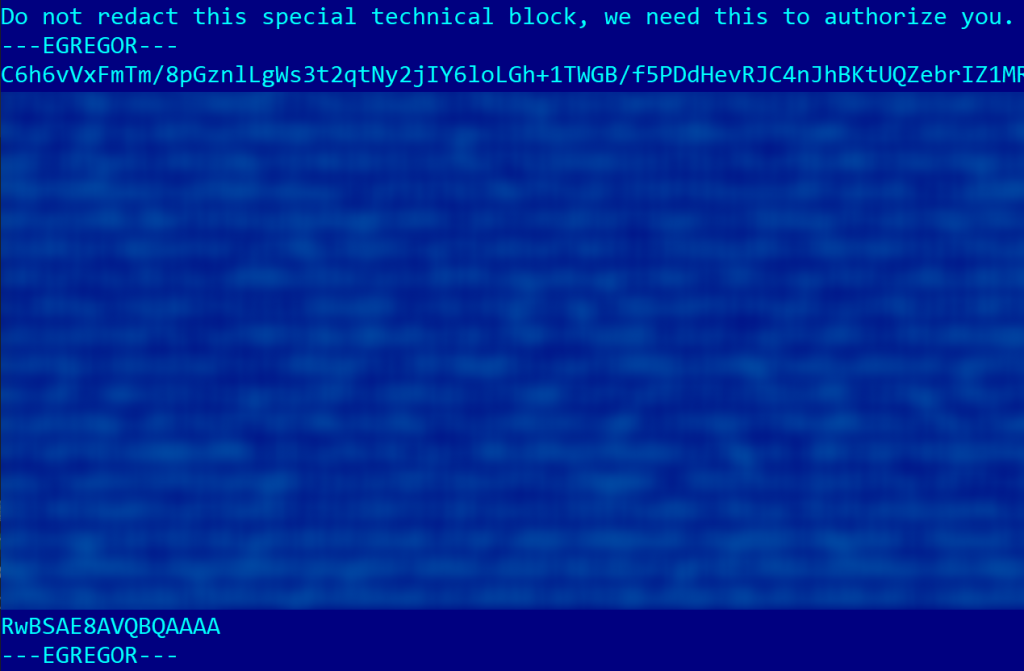

在受害者的计算机上执行时,Egregor会生成一对新的唯一的会话RSA密钥对。该会话专用RSA密钥由ChaCha导出,并使用唯一生成的密钥+随机数加密,然后用RSA主公钥加密该密钥和随机数。结果保存在二进制文件中(在本例中为C:\ ProgramData \ dtb.dat),并在赎金记录中保存为base64编码的字符串。

对于Egregor处理的每个数据文件,它将生成一个新的256位ChaCha密钥和64位随机数,通过ChaCha加密文件内容,然后使用会话RSA公钥加密它们,最后将它们与一些辅助信息一起保存在加密文件的末尾。

每个加密文件的最后16个字节由一个动态标记组成:一个随机的DWORD以及与该DWORD异或的值0xB16B00B5(在所谓的leet talk中等于“BIGBOOBS”,最初为“黑客、破解者和脚本小子所用)。

【部分文件加密程序伪代码】

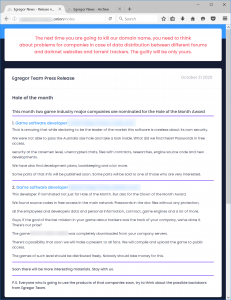

该数据泄漏网站的主页中包含有关最近遭受攻击的公司的新闻,以及勒索软件组织写的一些讽刺言论。

该站点的存档部分还列出了勒索者的受害者以及下载盗窃数据的链接。

根据拒绝支付赎金的受害者信息所示,Egregor的地理覆盖范围比Ragnar Locker的覆盖范围更广:

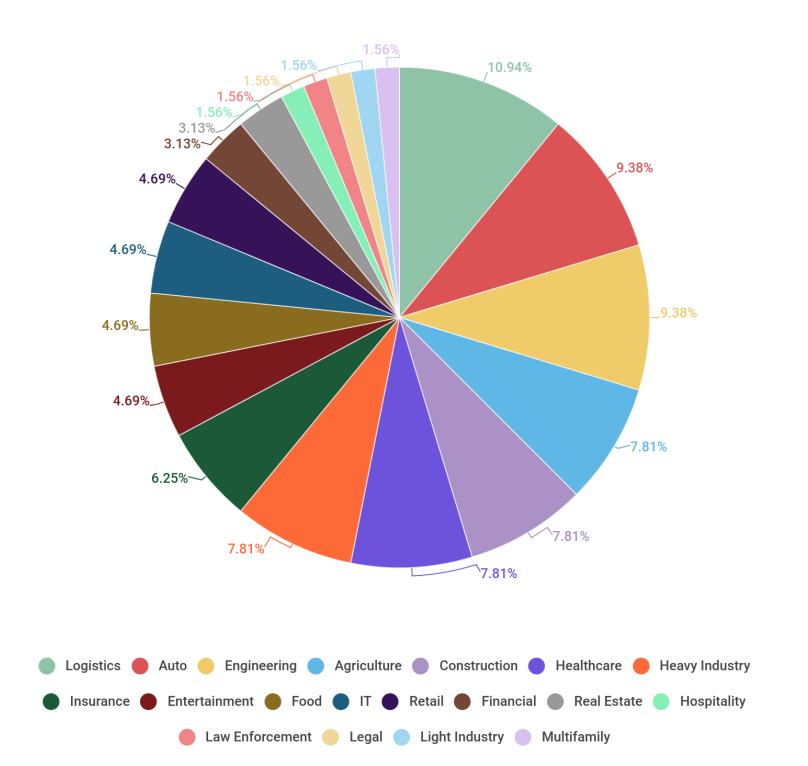

受攻击的行业数量同样要比Ragnar Locker勒索软件更多:

【Egregor受害者行业分布】

总结

不幸的是,勒索软件2.0已经到来。当我们谈论2.0的时候,指的就是具有数据泄露功能且高度针对性的勒索软件。整个勒索过程的重点是有关受害者的数据有没有在互联网上发布,其次考虑的才是解密被锁定的文件。

为什么对于受害者来说,数据没有公布如此重要?这就要谈及数据保护条例的问题,因为违反HIPAA,PIC或GDPR之类的规定所导致的诉讼和罚款,不仅会为企业组织带来重大财务损失,还会进一步影响企业声誉和客户信任感,造成无法弥补的影响。

一旦企业组织将勒索软件威胁行为者视为典型的恶意软件威胁,他们的防护将注定失败。这不仅仅涉及端点保护,它还是关于红队协作的问题,商业分析人员使用渗漏的文件评估赎金水平。当然,它还与数据盗窃和公众羞辱有关,最终会导致各种各样的问题。

防护建议

为了保护您的企业组织免受此类勒索软件攻击,安全专家建议:

- 除非绝对必要,否则请勿将远程桌面服务(例如RDP)暴露到公共网络中,并始终对它们使用强密码;

- 立即为提供远程员工访问权限并充当网关作用的商业级虚拟专用网解决方案安装可用补丁;

- 始终保持您所用的所有设备上的软件处于最新状态,以防止勒索软件滥用其中的漏洞;

- 将防御策略重点放在检测横向移动和数据泄露方面,要格外注意传出的流量,以检测网络犯罪分子的连接。定期备份数据并确保在紧急需要时能够快速访问它;

- 为了保护公司环境,请对您的员工进行教育培训;

- 使用可靠的端点安全解决方案等等。

本文翻译自:https://securelist.com/targeted-ransomware-encrypting-data/99255/

【责任编辑:赵宁宁 TEL:(010)68476606】