ThreatNix研究人员发现一起使用GitHub页面和定向Facebook广告的大规模钓鱼活动,影响了超过615000用户。该攻击活动的目标是尼泊尔、埃及、菲律宾等国家。研究人员发现一个推广的Facebook 邮件提供了来自尼泊尔电信的3GB 数据,该邮件会将用户重定向到保存在GitHub页面的钓鱼站点。

攻击活动概述

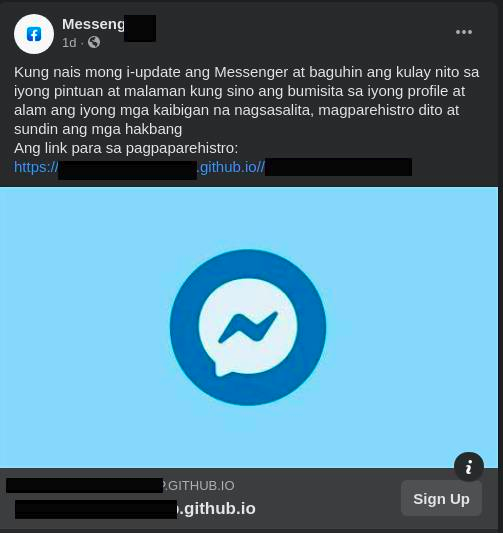

该攻击活动使用了本地化的Facebook邮件和页面来欺骗合法实体和定向特定国家的广告。比如,邮件使用尼泊尔语、提供尼泊尔电信数据包来定向攻击尼泊尔用户。页面也使用了尼泊尔电信的图片和名字,与合法页面很难区分。此外,研究人员还发现了类似的攻击突尼斯、埃及、菲律宾、巴基斯坦等国家的Facebook 邮件。

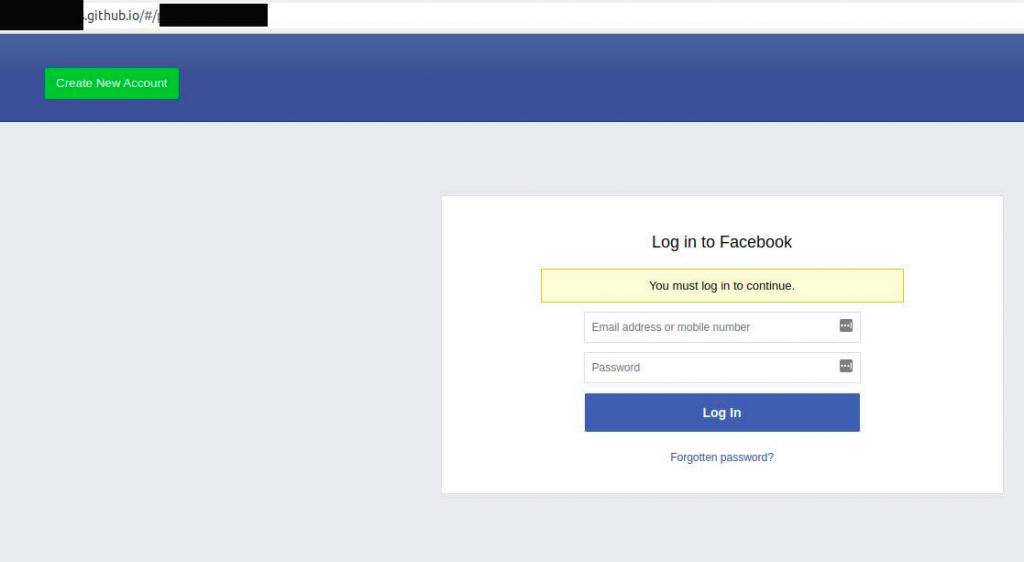

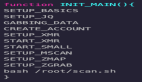

邮件中的链接会将用户重定向到含有Facebook 登陆页面的静态GitHub页面网站上。这些GitHub静态页面会转发钓鱼凭证到两个终端,一个是fires tore数据库,另一个是钓鱼攻击者所有的域名。

虽然Facebook 采取了一些措施来确保此类钓鱼页面不会出现在广告中,但是在本例中,垃圾邮件发送者使用了指向非恶意页面的Bitly链接,一旦广告被批准后,就会修改为指向钓鱼域名。

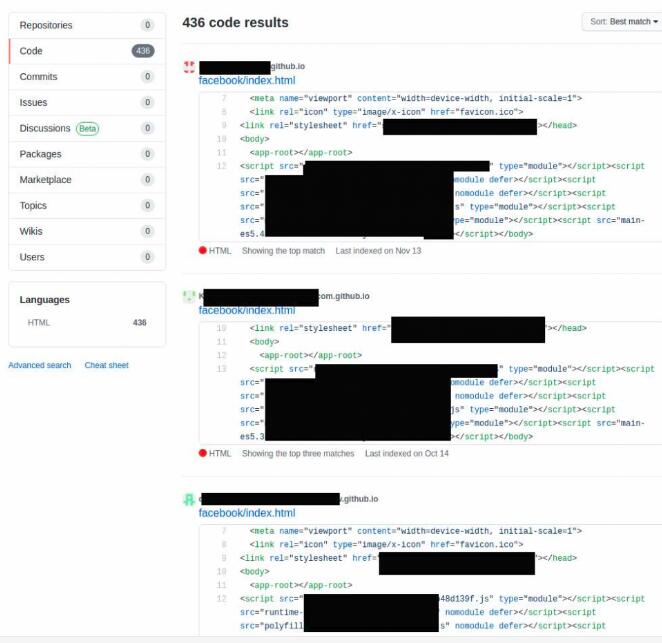

研究人员共发现了500个含有钓鱼页面的GitHub库,这些钓鱼页面都是该钓鱼攻击活动的一部分。这些库是由不同的账号创建的,而且一些页面已经被遗弃了,GitHub页面已经无法再访问。这些页面中,创建最早的是在5个月前,但是有些GitHub可以已经被删除了,因此,研究人员猜测类似的技术之前已经使用过了。

与该攻击活动相关的域名是在2020年4月3日创建的,保存在GoDaddy上。其他4个域名也属于同一组织。

受影响的用户

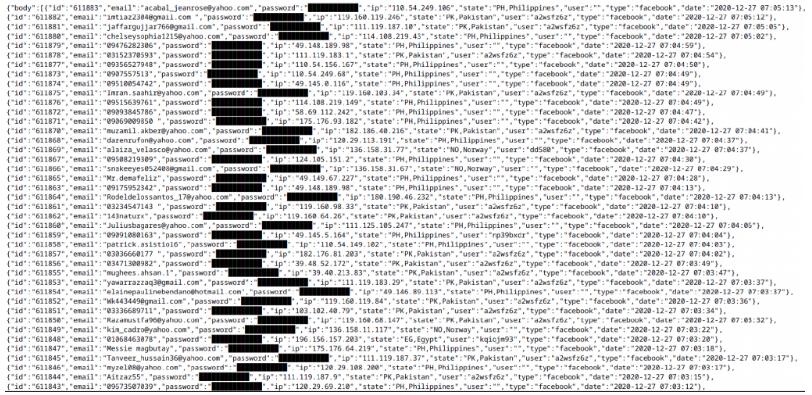

截止目前,研究人员初步分析有超过61500条记录,而且该列表在以每分钟100条记录的速度快速增长。记录显示有超过50个国家的用户受到影响。

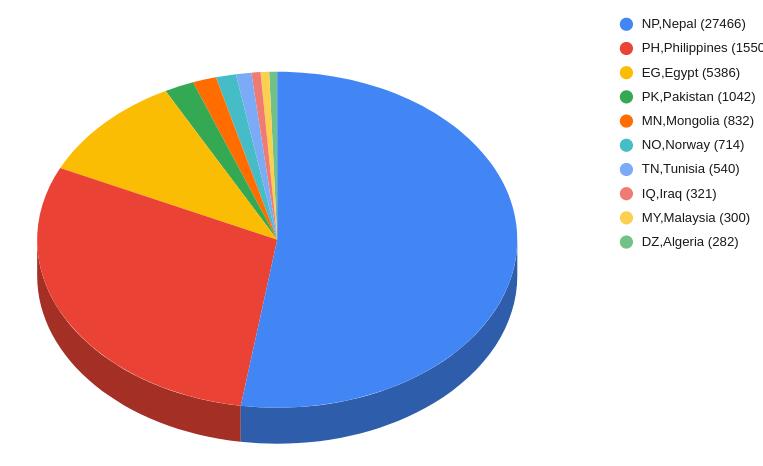

从最新的5万条数据分析来看,top 10国家分布如下所示:

本文翻译自:

https://threatnix.io/blog/large-scale-phishing-campaign-affecting-615000-users-worldwide/