活动目录(Active Directory)是面向Windows Standard Server、Windows Enterprise Server以及 Windows Datacenter Server的目录服务,活动目录服务是Windows Server 2000操作系统平台的中心组件之一。不过弱活动目录密码是Active Directory最长的漏洞之一。Active Directory密码策略的众多功能之一是最长密码使用期限。传统的Active Directory环境长期以来一直使用密码时效来增强密码安全性。默认Active Directory密码策略中的本机密码有效期在配置设置中受到相对限制。

让我们先看一下一些在密码过期方面已经进行过的最佳实践方法,使用默认的Active Directory密码策略,用户可以对密码过期执行哪些控制措施?组织可以使用更好的工具来控制Active Directory用户帐户的最长密码期限吗?

哪些密码过期的最佳做法已发生了更改?

Active Directory用户帐户的密码过期长期以来一直是安全防护中的一个有争议的话题,尽管许多组织仍采用更传统的密码时效规则,但著名的安全性组织已提供了更新的密码时效指南。微软表示,他们将从Windows 10 v1903和Windows Server v1903的安全性基准中删除密码过期策略。美国国家标准技术研究院(NIST)长期以来一直提供网络安全框架和安全最佳实践建议。

正如SP 800-63B的《数字身份指南:身份验证和生命周期管理》第5.1.1.2节中所更新的那样,请注意以下指南:

| 验证者不应该要求任意更改存储的机密,例如存储周期。但是,如果有证据表明验证者受到攻击,则验证者将强制进行更改。 |

NIST在其有关“数字身份准则”的“常见问题”页面中解释了指南中发生的改变部分。

指南中指出:

| 当用户知道他们将不得不在不久的将来更改密码时,他们倾向于选择记忆较弱的密码。当发生这些更改时,他们通常通过应用一组通用转换(比如在密码中增加一个数字)来选择一个与旧的记忆中的密码相似的密码。如果先前的任何密码被泄漏了,这种做法就会给人一种虚假的安全感,因为攻击者可以应用这些相同的通用转换。但是,如果有证据表明存储的密码已经被泄漏,例如验证者的哈希密码数据库被破坏或观察到的欺诈活动,则应该要求订阅者更改他们存储的密码。然而,这种基于事件的改变应该很少发生,这样他们就不会有动机选择一个弱密码,因为他们知道它只会在有限的时间内使用。 |

在上述组织和许多其他组织的反馈,安全专家承认,密码过期,至少对其本身来说,不一定是防止密码在环境中泄漏的好策略。另外,密码期限指南的最新更改也适用于传统的Microsoft Active Directory密码策略。

Active Directory密码策略密码过期

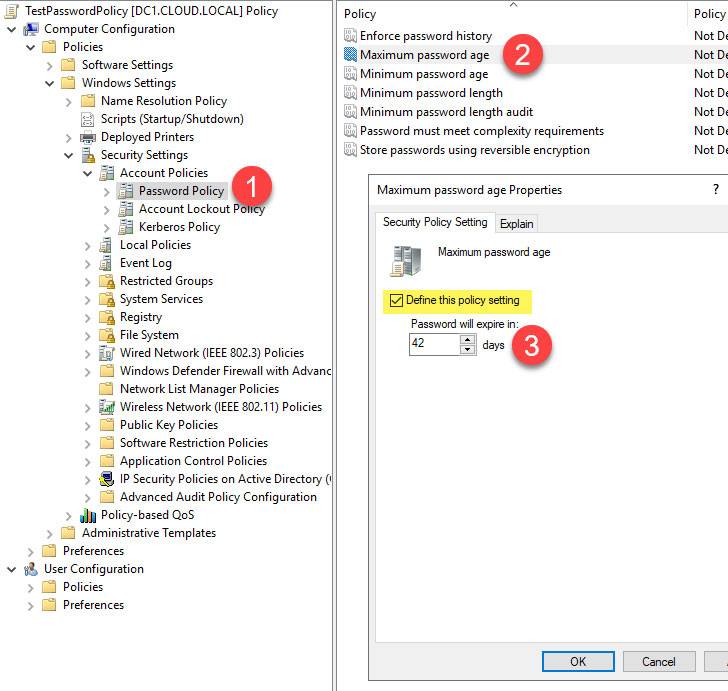

默认Active Directory密码策略中的密码更改策略的功能是有限的,用户可以配置最长密码使用期限,仅此而已。默认情况下,Active Directory包括以下密码策略设置:

- 执行密码记录;

- 密码最长使用期限;

- 密码最短使用期限;

- 最小密码长度;

- 最小密码长度审核;

- 密码必须符合复杂性要求;

- 使用可逆加密存储密码;

双击最长密码使用期限时,可以配置用户可以使用同一密码的最长天数。查看密码使用期限的说明时,用户将在组策略设置中看到以下内容:

此安全设置确定在系统要求用户更改密码之前可以使用密码的时间段(以天为单位),用户可以将密码设置为在1到999之间的天数后过期,或者用户可以指定通过将天数设置为0,则密码永不过期。如果最长密码期限在1到999天之间,则最小密码期限必须小于最长密码期限;如果将最长密码期限设置为0,则最小密码期限年龄可以是0到998天之间的任何值。

| 此安全设置确定在系统要求用户更改密码之前可以使用密码的时间段(以天为单位),用户可以将密码设置为在1到999之间的天数后过期,或者用户可以指定通过将天数设置为0,则密码永不过期。如果最长密码期限在1到999天之间,则最小密码期限必须小于最长密码期限;如果将最长密码期限设置为0,则最小密码期限年龄可以是0到998天之间的任何值。 |

使用Active Directory密码策略定义最长密码使用期限

使用默认策略设置,用户实际上可以打开或关闭该策略,然后设置用户密码过期之前的天数。如果用户还有其他选择来控制最长密码使用期限并根据密码复杂度设置不同的值怎么办?

基于Specops长度的密码策略

如前所述,许多网络安全最佳实践权威最近发布的指南建议都反对强制更改密码,并详细说明了更改密码的原因。但是,许多组织可能仍将过期的密码作为其整体密码安全策略的一部分,以防止用户密码落入攻击者手中。如果IT管理员除了Active Directory提供的功能之外还有其他功能,会怎么样呢?

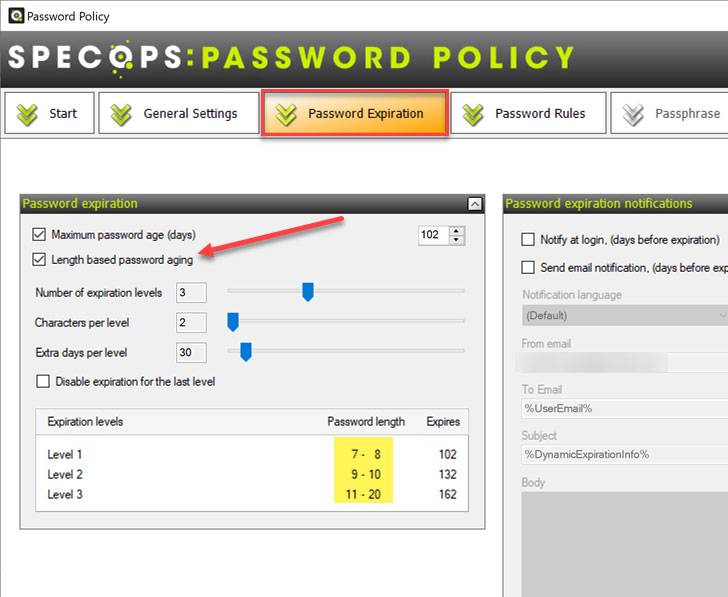

与默认的Active Directory密码策略设置相比,Specops密码策略提供了许多其他功能,包括密码有效期,Specops密码策略中包含的一个选项叫做 “基于长度的密码过期。Specops密码重置是一个屡获殊荣的自助服务密码重置的解决方案,它允许用户重设或解锁自己的Active Directory帐户的安全,大大降低了帮助台的电话和电子邮件。Specops重设密码,可以使用都一次性手机验证码或问答。

使用此设置,组织可以根据用户密码的长度来定义密码过期的不同“级别”。与使用默认的Active Directory密码策略配置设置相比,它允许组织在Active Directory环境中配置密码过期的权限更大。

它还允许定位环境中最弱的密码,并迫使它们尽快过期,用户会在屏幕截图中注意到,Specops密码策略中基于长度的密码过期时限是可以可配置的。

它包括以下设置:

- 过期级别数量:输入将会有多少个过期级别,过期级别确定用户在密码过期之前需要多少天才能更改密码,这取决于用户密码的时间期限。要增加级别数,请向右移动滑块。可以存在的最大过期级别数是5。

- 每个级别的字符数:每个级别的其他字符数,这些字符定义密码过期的额外天数;

- 每个级别的额外天数:每个级别额外的过期天数是多少;

禁用最后一个级别的过期-满足列表中最后一个过期级别要求的密码不会过期。

在Specops密码策略中配置基于长度的密码策略

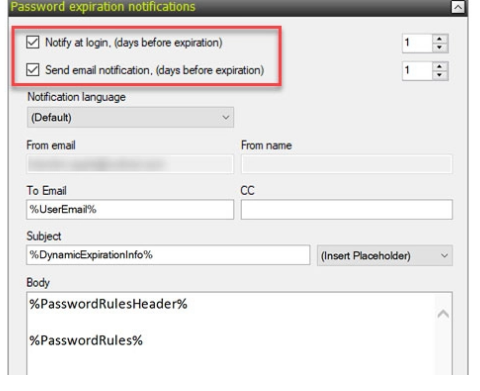

通过Specops,可以轻松地在最终用户密码即将过期时间通知最终用户。它将在登录时或通过发送电子邮件通知的方式通知最终用户。用户可以为这些设置中的每一个配置过期日前的值。

在Specops密码策略中配置密码过期通知

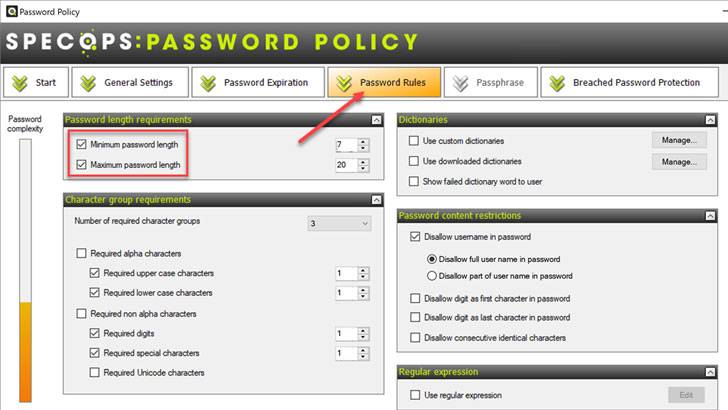

组织在“Specops密码策略”配置的“密码规则”区域中定义最小和最长密码长度配置。如果更改最小和最长密码长度配置,则基于长度的密码有效期的每个级别中的密码长度值也将更改。

配置最小和最长密码长度

基于长度的密码有效期与其他Specops密码策略功能(如密码保护被攻破)相结合,可以增强针对本地和远程工作人员的企业密码策略。

总结

长期以来,密码过期一直是大多数企业环境中Active Directory密码策略的功能。但是,随着攻击者能够更好地破解密码,新的安全最佳实践指南不再建议组织使用标准的密码过期。

Specops密码策略提供了引人注目的密码过期功能,与默认的Active Directory密码策略相比,该功能允许扩展密码过期功能。通过添加过期级别,Specops密码策略可以通过快速过期这些密码来有效地针对环境中的弱密码,最终用户可以在更长的时间期限内使用强密码

组织甚至可以决定不让满足定义密码长度的特定密码过期,使用Specops密码策略功能,包括基于长度的密码过期,有助于确保环境中更强大的密码安全功能。详细信息,请点此。

本文翻译自:

https://thehackernews.com/2020/12/how-to-use-password-length-to-set-best.html