被网络攻击组织入侵的数十家在线商店的列表被无意中泄露,泄露者是一个被用于在受攻击的电子商务网站上部署隐形远程访问木马(RAT)的dropper。

威胁者使用此RAT来保持持续地获得对被黑在线商店服务器的访问权限。

一旦他们连接到商店,攻击者就会部署信用卡skimmer脚本,这些脚本会在数字skimming攻击(也称为Magecart)中窃取和过滤客户的个人和财务数据。

网上商店服务器中的Sleepy rats

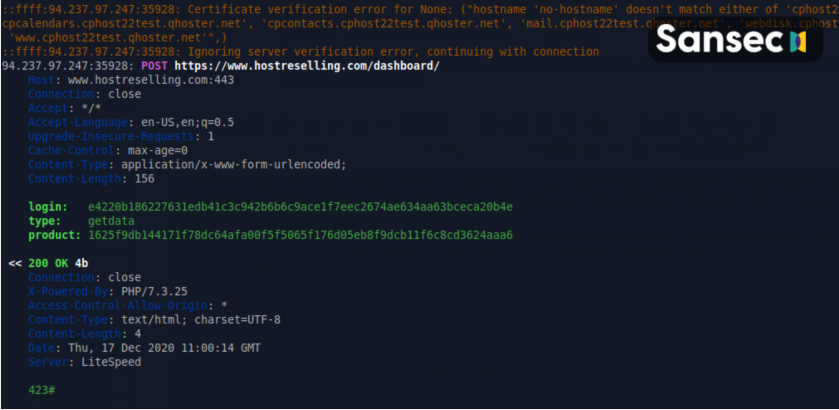

安全公司Sansec的研究人员致力于保护电子商务商店免受Web skimming攻击的侵害。该公司表示,该恶意软件在PHP-based的恶意软件dropper的帮助下,以64位ELF可执行文件的形式发送。

为了逃避检测和妨碍分析,未命名的RAT会伪装成DNS或SSH服务器daemon,这样它在服务器的进程列表中就不会非常显眼。

该恶意软件也几乎全天都处于睡眠模式,每天凌晨7点才会运行一次,以连接到其命令和控制服务器并请求命令。

Sansec从几台受攻击的服务器中收集的RAT样本已经由针对Ubuntu和Red Hat Linux的这些攻击背后的攻击者进行了汇编。

Sansec在今天早些时候发布的一份报告中说:“这可能表明有多个人参与了这场攻击。”

“或者,也可能是因为RAT源代码是公开可用的,并且有可能在暗网市场上出售。”

RAT dropper泄露了列表

尽管他们使用了非常先进的RAT恶意软件作为被黑客入侵的电子商务服务器的后门程序,但Magecart团伙还是犯了一个很低级的错误,即dropper代码中误加了一个被黑客入侵的在线商店的列表。

Sansec劫持了攻击者的RAT dropper并发现,除了用于解析多个Magecart脚本部署设置的常用恶意代码之外,它还包含41个被攻击商店的列表。

这或许是因为,dropper是由一个对PHP不太熟悉的人编写的,因为它“使用共享内存块,这在PHP中很少使用,反而在C程序中更常见”。

Sansec还联系了Magecart恶意软件dropper代码中包含的在线商店,并告诉他们服务器已被攻击。

在过去的几个月中,Sansec研究人员发现了多个使用更新的策略来保持持续性攻击和逃避检测的Magecart skimmer和恶意软件样本。

有一个在三个不同的商店中都发现的信用卡窃取脚本,在BleepingComputer上周报告了这一消息时,该脚本仍在使用CSS代码隐藏在被黑客攻击的网站上,它躲避了自动安全扫描程序或手动安全代码审核等传统方法的检查。

他们最近还发现了能够伪装成SVG社交媒体按钮的网络skimming恶意软件,以及一个几乎不可能消灭的带有持久后门的信用卡窃取者。

本文翻译自:https://www.bleepingcomputer.com/news/security/stealthy-magecart-malware-mistakenly-leaks-list-of-hacked-stores/如若转载,请注明原文地址。