勒索软件是一个非常棘手的问题,这一点可谓是众所周知的事实。

在过去一年中,无论是技术小白还是经验丰富的网络安全专业人员都已经见证了一系列的勒索软件事件,这些事件对全球范围内的企业造成了毁灭性的打击。勒索软件的猖獗已经到了即便是网络安全领域以外的人,现在也已经熟悉了这个概念:网络背后的犯罪分子找到入侵组织系统的方法,通过锁定它来阻止任何人的操作行为,并且直至受害者组织支付完高额赎金后,该系统才能重新恢复运行。

新冠(COVID-19)疫情使全球各地的经济处于灾难边缘,而2020年勒索软件一路高歌猛进的攻势无疑又让企业组织的经营能力雪上加霜。企业组织、政府机构、学校以及任何与之相关的事物一直是地下犯罪集团的攻击目标,而这类组织一旦被犯罪分子锁定,通常毫无招架之力。

缺乏抵抗能力并不意味着它们没有努力对抗敌人。但是,即便对经验丰富的专业人士而言,衡量和量化勒索软件的品质与它所能造成的伤害也是一个巨大的挑战。尽管此类事件持续曝光,但鉴于许多组织选择在遭受攻击后保持沉默,而使得安全产业难以估算攻击体量以及受害者的平均恢复成本。

众所周知,勒索软件背后的犯罪集团正在蓬勃发展,并且成功创造了众多新的变种,更糟糕的是,他们还正在向有权访问公司网络并希望以此获取大量非法资金的任何人提供勒索软件及服务(RaaS)。

何为勒索软件及服务(RaaS)?

勒索软件不仅购买和下载都很方便,而且价格便宜。这种攻击模式很容易传播,与其他类型的流行攻击相比,你不需要技术娴熟或拥有昂贵的设备,这就意味着越来越多的网络犯罪分子正在转向这种类型的恶意行为。此外,与窃取信用卡数据或个人信息相比,它还可以产生更快的付款。也许最重要的是,由于比特币的匿名性加持,犯罪者被捕获的风险也较低。

而为了实现勒索软件收益最大化,勒索软件即服务(RaaS)便应运而生。

勒索软件即服务(RaaS)借鉴了软件即服务(SaaS)模型。这种基于订阅的恶意模型使即使是新手网络犯罪分子也能够毫不费力地发起勒索软件攻击。您可以在市场上找到各种RaaS软件包,这些软件包可减少对恶意软件进行编码的需求。因此,网络犯罪分子即便不了解如何创建勒索软件,也能够轻松地使用它。

在这种类似于特许经营的恶意部署模式下,网络犯罪分子编写勒索软件代码,并通过“会员计划”将其出售/出租给其他有意发动攻击的网络犯罪分子。他们提供有关如何使用该服务发起勒索软件攻击的技术知识和分步信息,甚至有一个平台可以通过实时仪表板显示攻击状态。而为了对受害者的系统进行加密,会员组织会雇佣黑客提供服务,这些黑客可以访问目标网络、获得域管理员特权、收集并窃取文件,然后将获得访问所需的所有信息传递给会员组织并对其进行加密。

一旦攻击成功,就将赎金分配给服务提供商、编码者和入侵网络的黑客以及勒索软件会员。

根据Imperva称,在传统的会员营销模式中,较大一部分费用归属产品所有者。在RaaS中……勒索软件的作者只获得了少量资金(5%-25%),其余的则交给了分销商(会员)。

这种恶性模式非常吸引网络犯罪分子,甚至您都可以在暗网上看到RaaS提供商的广告。网络犯罪分子被吸引的原因有很多:首先,它使勒索软件开发者能够快速赚钱。其次,对于会员,这也减少了他们编写恶意代码的需要,他们可以简单地从暗网中以低价租用易于使用的软件包。

2020年风头正盛的RaaS团伙

根据安全企业Intel 471的调查结果发现,在去年与今年总计有25个勒索软件及服务(RaaS)问世,而且它们发动攻击的规模与所造成的灾情几乎无法确实统计。

过去一年中,Intel 471一直在跟踪这25个不同的勒索软件及服务(RaaS)组织,从知名的团体(他们中的一些已经成为勒索软件的代名词)到今年新问世的一些团体。据悉,这些新团体已经实现了技能升级,甚至完全具备取代当前顶级团体的能力。

以下是对过去一年中增长的勒索软件即服务(RaaS)团队的调查结果。不过,这并非是对勒索软件场景的确定性衡量,因为可能被视为“破坏性”的因素(付款金额、系统停机时间以及与攻击者的交流)可能会因具体人员和事件而异。此外,还有一些知名的勒索软件团伙结成了紧密而秘密的犯罪圈子,通过直接和私密的通讯方式联系,外人难以觉察。

我们要做的是照亮那些相对黑暗的角落,在那个角落里,狡猾的犯罪分子正在粗暴地蹂躏受害组织,并从中榨取人们辛辛苦苦赚来的血汗钱,而其面临的惩罚却十分有限。通过公开讨论这些行动,整个社会可以更好地了解眼前日益严重的问题。

新兴的Raas团伙

我们已验证确实出现了以下团伙,但目前,有关这些团伙发起的成功攻击、攻击量、收到的赎金或缓解成本等方面的信息有限。

此类勒索软件团伙包括CVartek.u45、Exorcist、Gothmog、Lolkek、Muchlove、Nemty、Rush、Wally、XINOF以及Zeoticus。

勒索市场的中坚力量

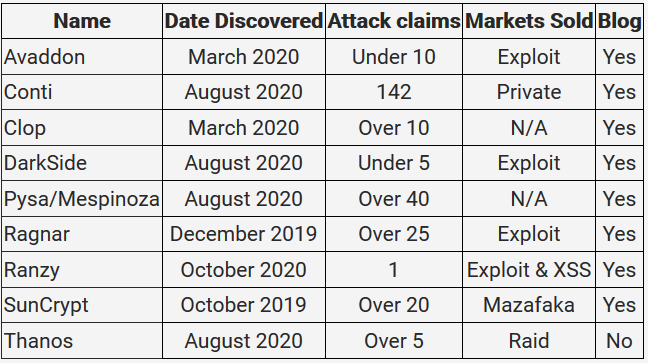

以下团伙与许多已确定的攻击有关联,并2020年前后逐渐发展壮大起来。这些团伙中的一些人甚至已经利用博客来“点名和羞辱”拒绝支付赎金的受害者。

此类勒索软件包括:Avaddon、Conti、Clop、DarkSide、Pysa/Mespinoza、Ragnar、Ranzy、SunCrypt

以及Thanos等等。

(1) Avaddon

Avaddon发现于2020年3月,其利用Phorpiex僵尸网络肆虐全网,并在感染目标电脑加密文件后,索要高达500美元的勒索赎金。据悉,Phorpiex作为一款具有蠕虫特性的僵尸网络,至今已感染超过100万台的windows计算机。Phorpiex僵尸网络主要通过可移动存储介质、垃圾邮件、爆破用户凭证、漏洞利用工具包、恶意程序安装等多种渠道扩散的特性,也成为此次Avaddon新型勒索病毒迅速泛滥的原因之一。目前总计攻击次数为10以下。

(2) Conti

Conti现身于2020年8月,属于新兴的双重勒索软件阵营,在以勒索软件加密系统之前,会先下载未加密的机密资料,以在受害者拒绝支付赎金以换取解密密钥时,作为进一步的勒索筹码,已有部分案例显示有受害者最终是为了保护资料而选择支付赎金。目前总计攻击次数高达142次。

(3) Clop

Clop是国际知名的安全软件公司Avast 的恶意软件研究员Jakub Kroustek于2020年3月首次发现的一种勒索软件。该恶意软件旨在通过附加“ .Clop ”扩展名来加密受害计算机上的数据并重命名每个文件。此外,它还可能从受害机器中提取以下信息:系统时间、操作系统类型、语言、键盘语言。目前总计攻击次数为10次以上。

(4) DarkSide

2020 年 8 月深信服安全团队监测到一个新的流行勒索软件家族出现,且自称为 DarkSide。这款勒索病毒的黑客组织会通过获取的信息,评估企业的财力,然后再决定勒索的金额,同时该黑客组织还声称不会攻击勒索医疗、教育、非营利及政府等机构。目前总计攻击次数低于5起。

(5) Pysa/Mespinoza

Mespinoza勒索软件使用了pysa作为文件扩展名,因此研究人员也会使用该名称来命名该款勒索软件。据悉,Pysa勒索软件团伙的攻击目标遍及多个大洲,打击了多个政府和商业相关的网络。目前总计攻击次数超过40起。

(6) Ragnar

Ragnar Locker首次现身于2019年10月,其攻击是有选择性的,目标往往是公司,而不是个人用户。包括葡萄牙跨国能源巨头、世界第四大风能生产商EDP的系统均遭到过攻击,并被索要1580枚BTC(合1090万美元)作为赎金。目前总计攻击次数超过25起。

(7) Ranzy

Ranzy出现在2020年10月,似乎是ThunderX和Ako勒索软件的变体,不过有一些关键的更新,包括加密的调整,过滤的方法,以及使用公开的“leak blog”为那些不遵守赎金要求的人发布受害者数据。目前总计攻击次数仅为1起。

(8) SunCrypt

SunCrypt 于 2019 年 10 月开始出现,目前已加入Maze联合组织展开双向合作,并一起分享获得的收益。目前总计攻击次数超过20起,而据统计SunCrypt数据泄漏站点上也已列出了九名受害者以及存在的敏感数据文件。

(9) Thanos

2020年7/8月份,就有研究人员观察到与对中东和北非的两个国有组织的攻击有关的文件,这些组织安装并运行了Thanos勒索软件的变体。据悉,研究人员于2020年1月13日首次观测到Thanos,此后已观测到130多个独特样本。最新的版本是攻击者为中东和北非国营组织特别设计的。该勒索软件允许外部黑客使用并攻击他们的目标,使用条件是遵守与开发者的收入分成计划,分成约为60%-70%。据称,该勒索软件允许操作者可以自定义软件的勒索信,修改文本以选择他们想要的任何加密货币,而不仅限于比特币。目前总计攻击次数超过5起。

老牌团体

这些团体出现频率最高,经常出现在各大新闻头条中。他们都建立了微博用来“点名和羞辱”拒绝支付赎金的受害者。总体来说,这些都是在过去几年中成功获得数亿勒索赎金的组织-由于部分组织拒绝上报勒索行为,所以这个数字可能比实际要低得多。

此类勒索软件团伙包括DoppelPaymer、Egregor/Maze、Netwalker、REvil以及Ryuk等等。

(1) DopplePaymer

自2019年以来,DoppelPaymer就一直与BitPaymer(又名FriedEx)勒索软件相关联。CrowdStrike强调了这些变体之间的一些相似之处,推测DoppelPaymer可能是由前BitPaymer成员组成。

该勒索软件本身通常是在网络受到威胁并渗漏敏感数据后,再手动部署的。DoppelPaymer团队运营着一个基于Tor的博客,名为“Dopple leaks”,专门用于发布有关受感染公司及其被盗数据的信息。

该团伙曾针对墨西哥能源巨头Pemex以及和美国联邦政府合作的IT承包商等全球知名组织实施了攻击活动。不过,DoppelPaymer勒索软件最受关注和争议的还是发生于2020年针对杜塞尔多夫医院的攻击事件。由于杜塞尔多夫医院当时遭受勒索软件攻击,未能收治一位需要接受紧急治疗的女性患者,该患者不得已被转移到30公里外的伍珀塔尔市一家医院后死亡。Doppelpaymer也由此成为首例勒索软件人命案的元凶。

(2) Egregor/Maze

早在文章发布前,Maze(迷宫)勒索软件服务背后的运营团伙已经宣布将关闭其运营。有分析人员猜测,该组织的成员可能会被纳入Egregor勒索软件背后的服务中。Egregor在操作上遵循一种熟悉的模式:破坏公司网络以窃取敏感数据并部署勒索软件,与受害者进行通信并索取赎金,然后在受害者组织拒绝支付赎金时将敏感数据转储到博客中。

有证据表明,Egregor也与Sekhmet勒索软件有关。Intel 471研究人员发现,Egregor包含与Sekhmet相同的Base64编码数据,其中最后一行包含受感染系统的其他参数。研究人员还发现,Egregor赎金记录与Sekhmet所使用的记录极为相似。

此外,在针对游戏开发商Crytek和Ubisoft以及美国最大零售连锁书店Barnes & Noble的攻击事件中也发现了Egregor的身影。

(3) Netwalker

NetWalker最早在2019年9月被发现,是Intel 471跟踪到的最多产的RaaS之一。其背后的攻击者在2020年使用了钓鱼邮件攻击,这些邮件利用了对疫情大流行的影响和恐惧来诱使受害者将恶意软件安装到系统中。5月,运营商启动了一个基于Tor的博客,以发布从受害者组织那里偷来的敏感数据,原因是这些组织拒绝支付所要求的赎金。

NetWalker背后的攻击者使用了无文件感染技术,据称可以绕过Windows 7和更新版本操作系统的用户帐户控制组件。NetWalker可以在两种模式下操作:在“网络模式”下,可以对单个计算机或整个网络的计算机进行勒索,而受害者可以购买具有主密钥的解密工具或购买必要的密钥以对所有网络中的计算机进行解密。在“个人模式”下,一次赎金仅解密一台计算机。

据称,该组织仅在10月份就发动了25起勒索软件事件。其中最引人注目的是针对密歇根州立大学的攻击,不过该学校最终选择拒绝支付赎金。

(4) REvil

REvil是市场上最普遍的勒索软件变体之一,首次部署于2019年4月17日,攻击者利用Oracle WebLogic服务器中的漏洞CVE-2019-2725实施了攻击活动。两个月后,XSS论坛上开始出现售卖勒索软件服务的广告。

REvil一直是最活跃的勒索软件团伙之一,其声称参与了针对诸如英国金融服务提供商Travelex、美国娱乐和媒体法律公司Grubman Shire Meiselas&Sacks以及德克萨斯州23个地方政府的攻击活动。

该组织获取企业系统访问权限最常见的方法之一就是采用远程桌面协议(RDP)漏洞,例如 BlueGate漏洞,该漏洞允许授权用户远程执行代码。该组织代表承认最好使用信息窃取程序来获取远程访问凭据,以取得在公司网络中的最初立足点。谈及针对Travelex和Grubman Shire Meiselas&Sacks的攻击,该代表称,通过Citrix 和 Pulse Secure 虚拟专用网漏洞进行远程代码攻击,三分钟内就可以访问整个网络。

当该组织自己进行攻击时,它发现RaaS模型可以带来更多收益。REvil的会员负责访问目标网络,下载有价值的文件并部署实际的勒索软件,而REvil团伙则负责受害者谈判以及勒索,勒索赎金和分发。这种模式显然导致了利润的飞涨:根据REvil的说法,一个会员的收入从每个目标约20,000美元增加到30,000美元,而另一家RaaS提供的收益在与REvil联手后仅六个月内就达到了每个目标约700万美元至800万美元。

(5) Ryuk

Ryuk这个名字可以说已经发展成了勒索软件的同义词,因为该变种是最受欢迎的勒索软件之一,具有强大的联盟计划和大量受害者。

Ryuk是通过使用Trickbot僵尸网络和Emotet恶意软件进行最后阶段交付的勒索软件。最近,该勒索软件还通过Bazar loader进行交付。

Ryuk的会员在攻击中遵循的模式是:雇用参与者发起垃圾邮件活动以传播银行恶意软件。然后,另一组参与者在受感染的公司网络内进行提升权限,最后,团队开始部署勒索软件并处理与受害者的谈判。

过去一年里,Ryuk勒索软件已经实现了爆炸式增长,全球数百万起勒索软件事件中都有它的份。一些安全研究人员估计,在今年发起的勒索软件攻击中,有多达三分之一的事件涉及Ryuk。

Ryuk今年一直集中针对医疗保健领域进行勒索攻击。其中引发最大关注的就是针对美国最大的医院系统之一的Universal Health Services进行的勒索攻击。

相关链接:

https://www.techrepublic.com/article/ransomware-as-a-service-is-exploding-be-ready-to-pay/

本文翻译自:

https://intel471.com/blog/ransomware-as-a-service-2020-ryuk-maze-revil-egregor-doppelpaymer/