今年早些时候,一个以电子商务网站为目标的网络黑客组织曾发起过一次“多阶段恶意活动”,目的是传播一个信息窃取程序和基于javascript的支付卡窃取程序。

新加坡网络安全公司Group-IB最近通过跟踪研究,发现本次攻击的黑客使用了JavaScript-sniffers (JS-sniffers),早在2019年,Group-IB的专家就确定了至少38个不同的JS-sniffer家族,目前这个数字还在不断增长,已经超过了PC和Android的银行木马数量。

大多数JS-sniffer家族的设计目的是从特定CMS(内容管理系统)上运行的网站的支付表单中窃取信息,然而也有通用的,他们可以从支付表单中窃取信息,并且不需要针对特定网站进行修改。

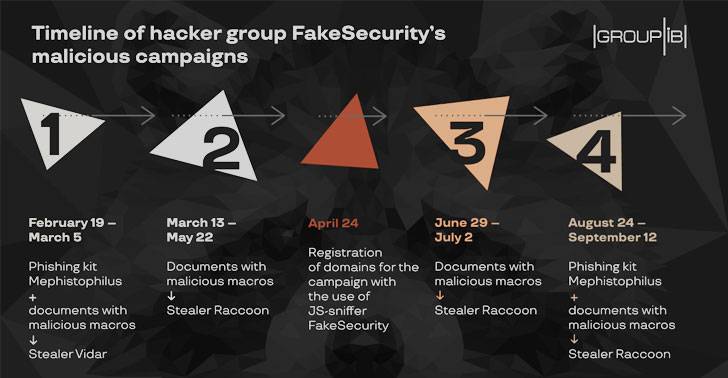

这次攻击活动共分四波进行,从2月开始到9月结束,攻击者们利用自定义的钓鱼网页,诱使带有恶意宏的文件将Vidar和Raccoon信息窃取程序下载到受害者系统中。Raccoon是一款用于侦察和信息收集的工具。它将为我们完成从获取DNS记录,TLS数据,WHOIS信息检索,WAF存在检测以及目录爆破,子域枚举等所有操作,每次扫描结果都将会输出保存到相应的文件中。

研究人员指出,攻击的最终目标是通过几种攻击媒介和工具来窃取支付和用户数据,以传播恶意软件。

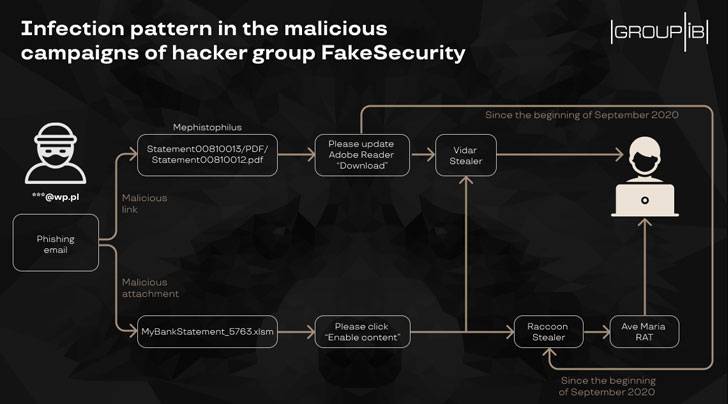

这些虚假网页是使用Mephistophilus钓鱼套件创建的,该套件允许攻击者创建和部署用于传播恶意软件的钓鱼登陆页面。

去年11月,Group-IB的研究人员在一份针对该网络犯罪集团策略的分析报告中解释道:

“攻击者将伪造的页面链接发送给受害者,以告知受害者缺少正确显示文档所需的插件。如果用户下载了该插件,则他们的计算机感染了窃取密码的恶意软件。”

在2月和3月的第一波攻击中,用户使用了Vidar密码窃取程序来拦截用户浏览器和各种应用程序的密码,随后的攻击换成了Raccoon 窃取程序和AveMaria RAT以实现其目标。

Vidar是一种相对较新的恶意软件形式,它的目标是大量受害者的信息,包括密码、文档、屏幕截图、浏览器历史记录、消息数据、信用卡详细信息甚至存储在双因素身份验证软件中的数据。

Vidar还可以定位存储比特币和其他加密货币的虚拟钱包,且它具有高度可定制性。

去年,Cybereason首次曝光了Raccoon,它具有广泛的功能,可以通过与命令控制(C2)服务器通信来窃取数据,包括截图、信用卡信息、加密货币钱包、存储的浏览器密码、电子邮件和系统信息。

Raccoon的独特之处在于,除了通过聊天服务为社区问题和评论提供24×7客户支持之外,它还通过向一个电报频道(“blintick”)发出请求来接收C2服务器的加密地址,从而绕过了C2服务器的监控。

同样,AveMaria RAT也能够确保持久性、记录键盘输入信息、注入恶意代码和泄漏敏感文件等。

Vidar和Raccoon都通过地下论坛以恶意软件即服务(MaaS)的形式出售,Vidar窃取程序的租金从每月250美元到300美元不等,而Raccoon每月的使用费为200美元。

除了上述四个阶段外,Group-IB还观察到了一个过渡阶段,即2020年5月至2020年9月,在此阶段,多达20个在线商店都感染了FakeSecurity家族中经过迭代的JS-sniffer。

有趣的是,用于传播Vidar和Raccoon的窃取程序的基础设施被重新使用来存储嗅探器代码和收集被盗银行卡数据,这才使得研究人员将这两个活动联系在一起。

这种发展又表明,即使执法机构正在努力解决网络犯罪问题,攻击者也正在加紧努力,窃取电子商务网站的付款信息。今年一月初,国际刑警组织利用Group-IB提供的数字取证证据,逮捕了三个与“GetBilling”组织有关的人。

本文翻译自:https://thehackernews.com/2020/12/payment-card-skimmer-group-using.html