FireEye于2004年在美国成立,随着APT越发猖獗,逐步走进大众视野。

作为全球领先的网络安全厂商,就像2014年Gartner分析师所评价的“FireEye Inc. is at the top of the list.”,知名度、市场份额、公司体量、美国政府支持,这些让Fireeye在网络安全领域有了更多的发言权。作为由最早提出APT-1报告的安全厂商,FireEye多次通过报告的形式,针对地区网络发展、国家网络战略、新型APT组织等发声。

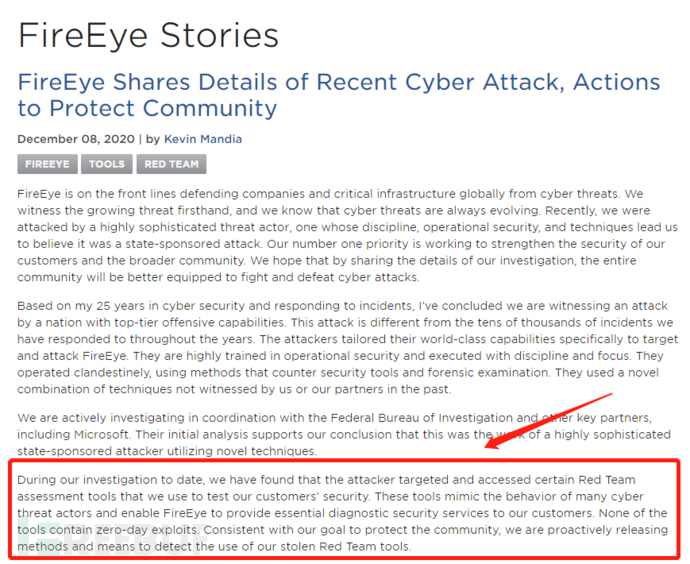

本周二,FireEye透露其系统被所谓的“拥有一流进攻能力的国家”入侵。该公司表示,黑客利用“新颖技术”窃取了渗透测试工具包,而这可能会在全球范围内引发新的攻击。”

目前,FireEye已经通知了执法部门,联邦调查局对此黑客事件展开了调查。尽管此次攻击并未归因于特定的组织,但参与调查的联邦调查局特工认为这是由国家资助的高度复杂的攻击者行为,并且将怀疑目标锁定俄罗斯资助的黑客。

通过攻击细节的披露,可以发现攻击者热衷于收集FireEye使用的Red Team工具(根据公司在野外攻击中发现的恶意软件开发的自定义工具,用于客户网络的测试),而被盗工具的范围从用于自动化侦察的简单脚本到类似于CobaltStrike和Metasploit等公开可用技术的整个框架。此外,攻击者还搜索了与FireEye某些政府客户有关的信息。

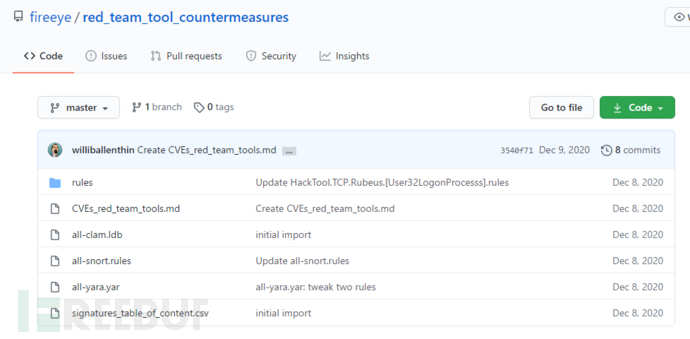

由于担忧攻击者利用这些窃取的自定义渗透测试工具对其他目标发起攻击,FireEye现在在其GitHub帐户上共享IOC和应对措施,帮助其他公司检测黑客是否使用了FireEye的任何被盗工具来破坏其网络。

幸运的是,目前还未发现任何攻击者使用被盗的Red Team工具,但为了以防万一,可以查看FireEye Red Team Tools相关对策。而攻击者是否从主要系统中窃取了数据还未被证实,如果发现数据被盗,FireEye表示会与相关客户联系。

最后,FireEye并不是第一家遭到民族国家组织入侵的大型安全公司。卡巴斯基 在2015年披露了类似的攻击行为;RSA Security在2011年遭到APT攻击;而Avast则在2017年和2019年都遭到黑客入侵。

网络安全公司逐渐成为攻击者的重要目标,而在Twitter上,一些网络安全专家也对FireEye的快速披露表示认可。

参考链接:

- https://www.fireeye.com/blog/products-and-services/2020/12/fireeye-shares-details-of-recent-cyber-attack-actions-to-protect-community.html

- https://www.zdnet.com/article/fireeye-one-of-the-worlds-largest-security-firms-discloses-security-breach/