微信公众号:计算机与网络安全

ID:Computer-network

明文是未加密的信息,明文密码自然就是未加密的密码信息,而明文密码传输、明文密码存储、密码弱加密及密码存储在攻击者能访问的文件等都可以看作明文密码漏洞。

明文密码传输指当我们在网站上输入账号与密码并单击登录时,用Burp Suite截取登录数据包。有时候会发现输入的登录密码在传输的时候采用的是明文密码传输,并未进行任何加密或者采用的是类似Base64等弱编码方式(轻轻松松即可破解,相当于未加密)。若使用HTTPS加密传输,则可以解决这个问题。

明文密码存储指网站的数据库里面存储的用户的密码一般是采用MD5或者其他更复杂的加密方式加密之后的密文,但有一些网站的数据库里面存储的却是明文。若攻击者攻陷了该类数据库,就可以轻轻松松获取账号与密码,对后续的洗库及撞库等提供准确率很高的数据基础。

密码弱加密方式例如上述的Base64弱编码或者维吉尼亚密码等。

密码存储一般由运维人员或者服务器管理人员负责,他们管理的账号与密码的数量是非常庞大的,而这些账号、密码都经常会被使用到。因此,他们一般就将这些账号、密码保存在一个文本文件中,一目了然。若这个文本文件未进行强加密处理而又放在了能被攻击者访问的地方,例如存在漏洞的服务器、随身携带的U盘及私人笔记本等,那么一旦攻击者通过技术进入上述账号、密码的存储文件中,用户的账号、密码就泄露了。账号、密码泄露的后果会怎样?企业及个人的机密将暴露无遗,最终损害企业及个人的利益。

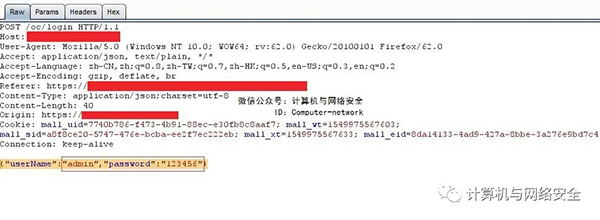

例1:某站后台管理处存在明文密码传输。在系统登录界面输入账号admin与密码123456,单击登录,如图1所示。

图1 系统登录界面

攻击者使用Burp Suite截取登录请求数据包,如图2所示。

图2 截取登录请求数据包

由图2可见,账号与密码未加密传输,此处存在明文密码传输。

例2:某站后台数据库中存在明文密码存储,攻击者使用SQL语句select * from forum_user,查询数据库中forum_user表的全部记录,可以看到,forum_user表中的密码字段password的记录并未进行MD5加密或者其他强加密,如图3所示。

图3 明文密码存储