微软基于服务器的 Linux 保护计划的公开预览现在提供了改进的端点检测和响应功能。

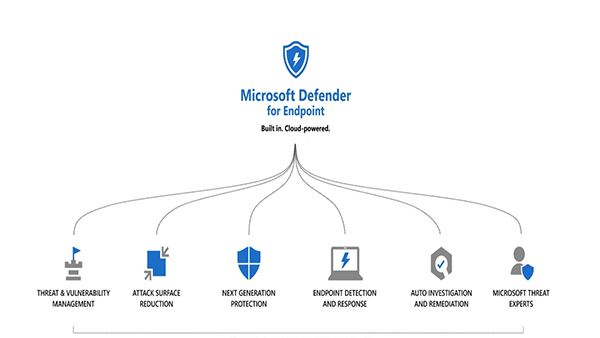

我知道你们中的一些人还很难接受,但微软最近确实在支持 Linux。一个案例是:早在 6 月份,微软就发布了面向 Linux 的 Microsoft Defender Advanced Threat Protection(ATP),供普通用户使用。现在,微软改进了 Linux 版本的 Microsoft Defender,公开预览版增加了端点检测和响应(EDR)功能。

这并不是一个你可以在独立的 Linux 桌面上运行的 Microsoft Defender 版本。它的主要工作仍然是保护 Linux 服务器免受服务器和网络威胁。如果你想为你的独立桌面提供保护,可以使用 ClamAV 或 Sophos Antivirus for Linux 等程序。

但对于企业来说,由于现在在家上班的人在各种地方使用他们的 Mac 和 Windows PC,这就是另外一个需求了。虽然基于 Linux 服务器,但你能够使用它来保护运行 macOS、Windows 8.1 和 Windows 10 的 PC。

通过这些新的 EDR 功能,Linux Defender 用户可以检测到涉及 Linux 服务器的高级攻击,利用丰富的经验,并快速补救威胁。这是在现有的预防性防病毒功能和通过 Microsoft Defender 安全中心提供的集中报告基础上发展起来的。

具体来说,它包括:

- 丰富的调查体验,包括机器时间线、进程创建、文件创建、网络连接、登录事件和高级狩猎。

- 在编译过程和大型软件部署中优化了性能增强的 CPU 利用率。

- 上下文反病毒检测。就像 Windows 版一样,你可以深入了解威胁的来源以及恶意进程或活动是如何创建的。

要运行更新后的程序,你需要以下 Linux 服务器之一:RHEL 7.2+、CentOS Linux 7.2+、Ubuntu 16.04 或更高的 LTS 版本、SLES 12+、Debian 或更高版本、或 Oracle Linux 7.2。

接下来,要尝试这些公共预览功能,你需要在 Microsoft Defender 安全中心里打开预览功能。在这样做之前,请确保你运行的是 101.12.99 或更高版本。你可以通过命令找出你正在运行的版本:

mdatp health

在任何情况下,你都不应该将在 Linux 上运行 Microsoft Defender for Endpoint 的所有服务器都切换到预览模式。相反,微软建议你仅将部分 Linux 服务器配置为预览模式,使用以下命令切换:

$ sudo mdatp edr early-preview enable

这样做了之后,如果你觉得自己很勇敢,想亲自看看它是否有效,微软提供了一种运行模拟攻击的方法。要做到这一点,请按照下面的步骤在你的 Linux 服务器上模拟检测,并调查情况:

- 验证在场的 Linux 服务器是否出现在 Microsoft Defender 安全中心中。如果这是该机器的第一次上线,可能需要长达 20 分钟才能出现。

- 从 aka.ms/LinuxDIY 这里下载并解压脚本文件到已在场的 Linux 服务器上,并运行以下命令:

./mde_linux_edr_diy.sh。 - 几分钟后,应该会在 Microsoft Defender 安全中心发出警报。

- 查看警报详情、机器时间线,并执行典型的调查步骤。