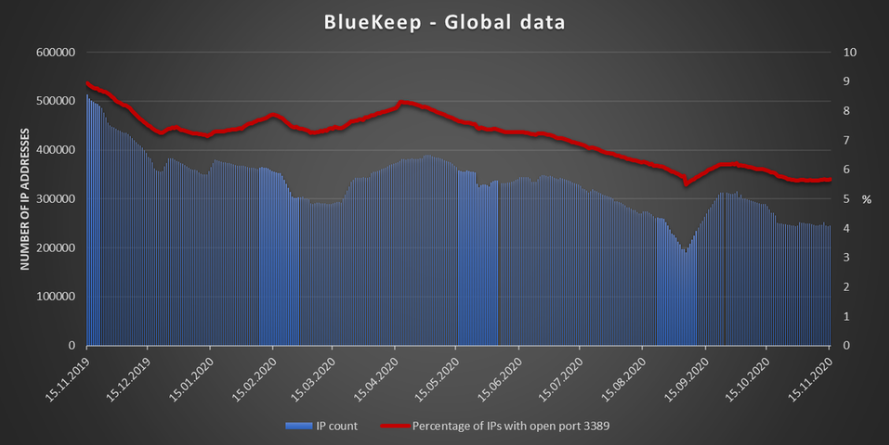

2019 年 5 月,微软首次披露了影响 Windows RDP 服务的 BlueKeep 漏洞。然而在一年半后的现在 ,仍然有超过 245,000 个 Windows 系统未打补丁,并且容易受到攻击;这一数量约占第一次扫描中发现的易受 BlueKeep 攻击的 95 万个系统的 25%。

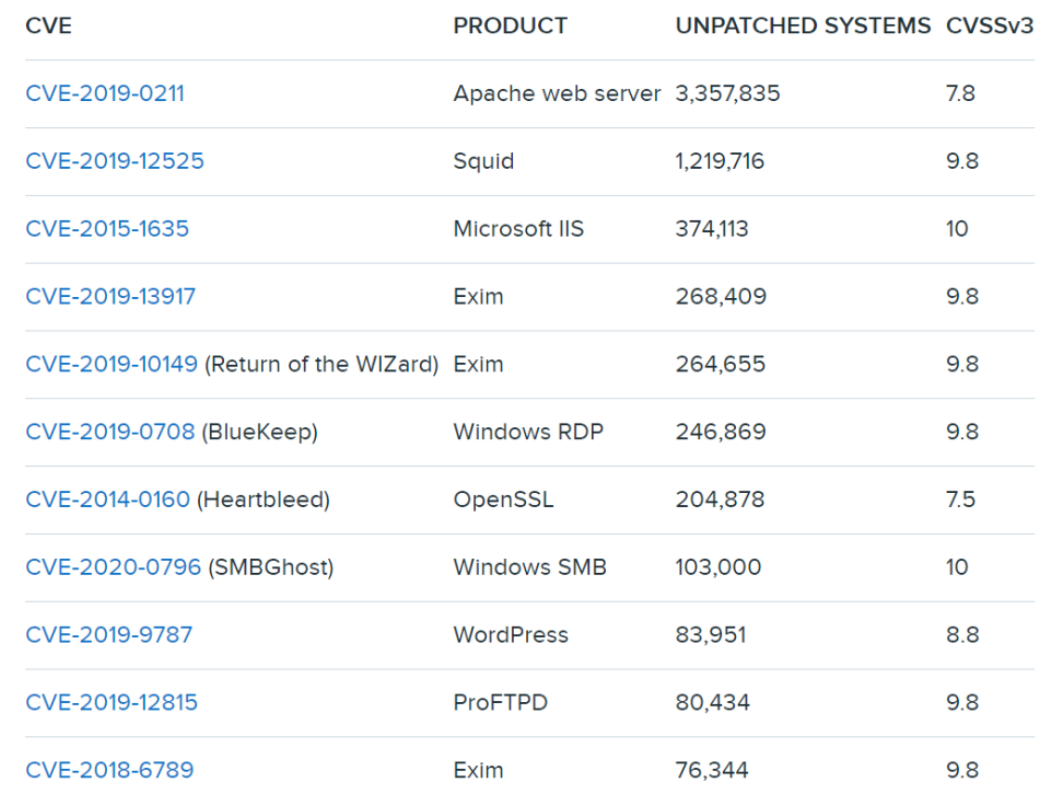

与此同时,还有超过 10.3 万个 Windows 系统仍然容易受到 SMBGhost 的影响。SMBGhost 是 2020 年 3 月披露的最新版本 Windows 中的服务器消息块 v3(SMB) 协议中的一个漏洞。这两个漏洞都允许攻击者远程接管 Windows 系统,被认为是过去几年 Windows 中披露的最严重的漏洞之一。

然而,据 SANS ISC 负责人 Jan Kopriva 在过去几周汇编的研究报告显示,尽管漏洞很严重,仍有许多系统没有进行修补。

Kopriva 表示,BlueKeep 和 SMBGhost 并不是目前唯一存在网络存在的主要远程可利用漏洞,它们会使系统暴露于攻击之下。安全研究人员指出,仍有数百万个可访问互联网的系统管理员没有对其进行修补,因此很容易遭远程控制。这些系统包括有 IIS 服务器、Exim 电子邮件代理、OpenSSL 客户端和 WordPress 站点。

目前,这些系统未针对相关漏洞进行修复的原因仍尚未可知。数据表明,尚有超过 268,000 台 Exim 服务器未针对 Exim 漏洞进行修补,超过 245,000 台设备未针对 BlueKeep 进行修补。

Kopriva 称,这些数字表明,即使是非常知名的漏洞,有时也可能会连续数年没有得到修补。此外,考虑到 BlueKeep 的危险性和知名度,他还提出了一个问题,即,在同样数量的系统上,还有多少其他不那么知名的关键漏洞没有被修补?

本文转自OSCHINA。

本文标题:知名漏洞数年未被修复,Windows 系统还存在多少隐患?

本文地址:https://www.oschina.net/news/120980/windows-systems-bluekeep-rdp-bug