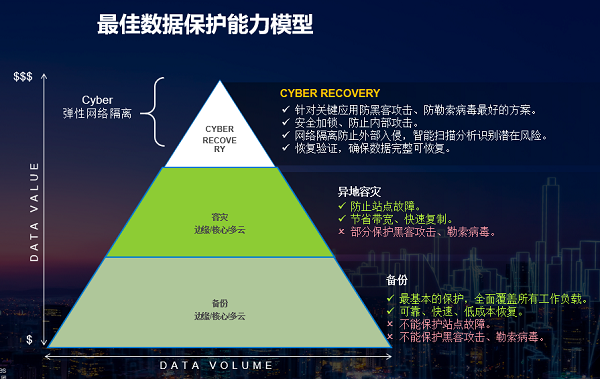

戴尔科技提出建立备份、容灾和Cyber Recovery多重数据保护的最佳数据保护能力模型

中了勒索病毒

以为忍痛交了赎金就完了?

其实,这只是冰山一角

据相关统计

遭遇勒索病毒导致的宕机、

业务停顿、遭遇诉讼、声誉受损等

其连带损失将是赎金的23倍以上

糟糕的是,今后还可能再次成为攻击目标

病毒同样在虚拟世界肆虐

新冠病毒成了2020年最大的黑天鹅,不仅打乱了世界的脚步,还夺去众多鲜活的生命。然而,在人类世界遭遇新冠病毒肆虐之时,IT世界的勒索病毒制造者们也没停下贪婪的脚步,反而更加猖獗。据相关统计,新冠疫情最严重的今年2-3月期间,勒索病毒攻击增长了40倍。

据美国大型电信服务商Verizon公司的《Data Breach Investigations Report 2020》(该报告调查了涵盖16个不同行业和四个世界地区组织,分析了创纪录的157525起信息安全事件)表明,有超过60%的网络攻击是以勒索金钱为动机的,有接近60%的网络攻击是有组织的犯罪活动。

这些网络攻击除了来自组织外部的,也有来自组织内部的,来自组织内部的攻击占比从2015年的约20%增长到2019年的约30%。从互联网上,我们也看到国内的企业、政府、医院、学校等组织遭遇勒索病毒攻击的事件层出不穷。

组织会遭受怎样的损失?

勒索病毒本质上是通过绑架用户的文件(从机密信息到普通信息的一切内容),从而以匿名方式取得赎金。如果没有做好相关的数据保护,一旦遭遇勒索病毒攻击,就只能通过支付赎金恢复数据访问。

支付的赎金数额,勒索者会视组织的支付能力不同而开价不同。网络犯罪分子在收到赎金后还不见得一定会履行承诺并提供密钥。如果勒索病毒代码存有缺陷,那么即使组织拥有解密密钥,数据也可能永远无法恢复。文件解密后,也可能无法正常使用。

据相关预测,至2021年,全球遭受勒索病毒攻击的损失将高达200亿美金。

备份数据是勒索病毒的重要目标

勒索病毒的终极目标是赎金,想让用户支付赎金,就必须同时绑架用户重要的生产数据和备份数据。如果攻击的是用户无关紧要的系统,用户将可能不支付赎金。如果攻击的是用户重要的生产系统,但用户的备份数据完好无损,通过备份数据仍可以恢复数据,用户也不会支付赎金。

因此,为了让用户乖乖交出赎金,备份数据也成了勒索病毒的重要攻击目标。

通用备份系统

为什么不能抵御勒索病毒攻击

通用备份系统中的备份服务器索引目录文件、备份介质服务器(或叫媒体服务器)所挂载的文件系统,以及备份目标(包括磁盘系统、磁带系统、云等),都是勒索病毒的攻击目标。

其中,备份服务器是最容易受到攻击的环节,被攻击后,备份索引目录文件将遭到破坏,即使有备份数据,也无法恢复用户数据。介质服务器是第二个容易受到攻击的环节,一旦遭到攻击,挂载在介质服务上的文件、备份数据都可被破坏或擦除。

同时,为了达到巨大破坏后勒索赎金,勒索病毒通常会有一个潜伏期,潜伏期内,用户很难发现系统已经中勒索病毒。磁带、普通磁盘、备份一体机以及云等备份目标在勒索病毒潜伏期内都无法及时发现数据异常。

因此,通用备份系统不能防止勒索病毒攻击。

如何做才能够有效防御?

请记住,并非所有防病毒软件都可检测每一类病毒或勒索病毒。

勒索病毒通过不断修改勒索病毒代码以使自身不被检测到。普通防御措施中,组织的软件(操作系统软件、应用软件、以及防病毒软件)保持厂商推荐的最新版本,避免勒索病毒通过未修复的漏洞进行攻击。内外网分开,严格的防火墙策略,严禁未经授权的访问等等。这些都是最基本的防御措施,可以在一定程度上防止勒索病毒攻击。

但请注意,对于有组织的、内外结合的且以勒索赎金为目的勒索病毒攻击,这些基本措施是很难完全有效的!

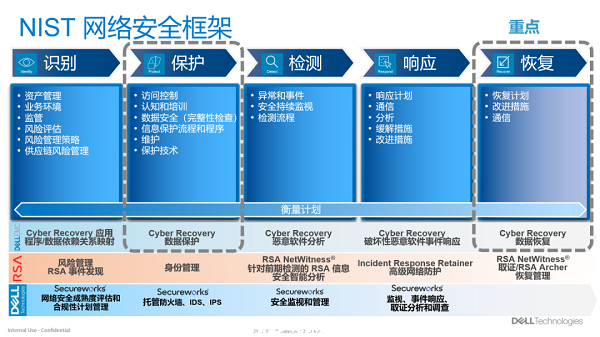

国家保密局官网转载了《保密科学技术》杂志2018年12月刊的文章,文章中提到防范勒索病毒需要系统治理,构建多层防御。特别指出了可参考美国国家标准技术研究院(NIST)发布的旨在帮助遭受勒索病毒攻击的企业恢复数据的专门指南,构建防御体系。

在NIST网络安全参考架构中,包含了识别、保护、检测、响应和恢复等五个环节,五个环节是一个整体,相辅相成,构成一个多层次的防御体系。其中保护环节是最容易被用户疏忽的环节。如前面谈到,仅仅依靠通用的数据备份系统是无法防止勒索病毒攻击的。

因此,保护是NIST架构中非常重要的一环,又是最容易被用户忽视的一环。只有保护有效,才能在遭受勒索病毒攻击后,进行有效的恢复。NIST网络安全参考架构如下图所示▼

什么样的数据保护

能够在病毒攻击后恢复数据?

我们看到,在NIST网络安全参考架构中,保护变成极为重要的一环,如何才能有效保护数据呢?基于数据保护的最佳实践,戴尔科技提出了建立备份、容灾和Cyber Recovery多重数据保护的最佳数据保护能力模型,即:

❶ 对所有业务相关的数据都要进行本地备份,做到最基本的保护。

❷ 对关键业务数据,除了本地备份外,还要做到异地容灾,防止站点级别的灾难。

❸ 对于至关重要的数据,除了建立本地备份和异地容灾外,还需要建立防止勒索病毒的Cyber Recovery Vault数据避风港,防止数据被勒索病毒绑架后,需要付出巨大代价恢复数据。

怎样建立完善的Cyber

Recovery Vault数据避风港?

组织要建立完善的Cyber Recovery Vault数据避风港,可以遵循以下几个步骤:

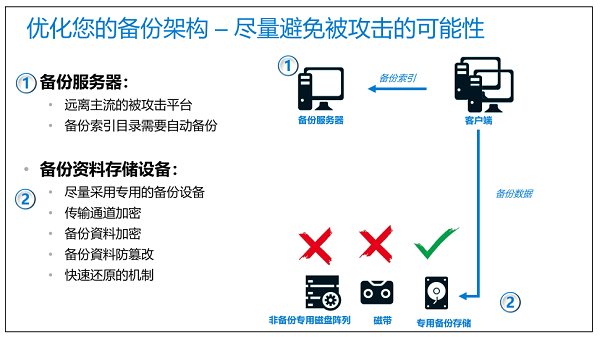

第一步:优化已有的备份系统,包括:

❶ 优化备份系统的第一招,叫“离”,即备份服务器尽量远离容易受勒索病毒攻击的平台,具体措施包括选择不容易受勒索病毒感染的操作系统,及时修复软件漏洞,保持最新的操作系统补丁等。同时,备份索引必须在备份作业完成后自动备份到备份设备。防止备份服务器被勒索病毒绑架后,备份索引丢失而无法恢复数据。

❷ 优化备份系统的第二招,叫“舍”,即备份过程必须通过重复数据删除技术,舍去大量重复数据,提高备份效率,确保最高效的方式快速完成备份,以便为接下来将备份数据复制到Cyber Recovery Vault数据避风港做好准备。

❸ 优化备份系统的第三招,叫“断”,即断开备份主机与备份储存的直接联系,最大程度地避免备份主机及备份数据同时被勒索病毒感染。这里的“断”,指的是只能通过专用协议才能访问,不能通过NFS、CIFS、ISCSI/FC等通用协议直接读写,通过专用的协议,可做到传输加密,备份数据加锁等功能。

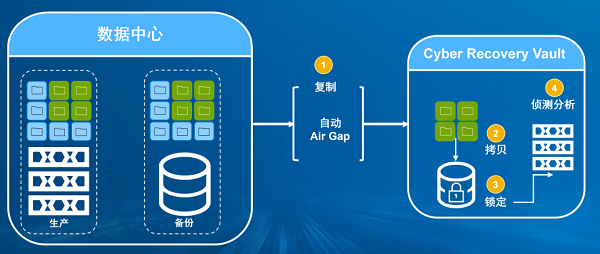

第二步:建立Cyber Recovery Vault数据避风港,包括:

❶ 在上一步优化备份系统的的基础上,将数据快速复制到Cyber Recovery Vault数据避风港,同时利用Air Gap技术设置自动的网络弹性隔离,通过Air Gap技术,使得数据中心与Cyber Recovery Vault数据避风港之间的连接只有在数据复制期间连通,其他时间网络自动断开,且所有的网络访问都是从Cyber Recovery Vault数据避风港单向发起访问,最大限度地减少网络攻击入侵Cyber Recovery Vault数据避风港的风险。

❷ 数据复制到Cyber Recovery Vault数据避风港后,对数据进行快照拷贝,并锁定数据,在锁定期间,不容许篡改!这一招可简单称为“锁”。

❸ 数据锁定后,还需要对数据进行扫描,通过AI/机器学习等算法,侦测数据是否完整,是否被破坏或者加密,形成分析报告。这一招可简单称为“侦”。

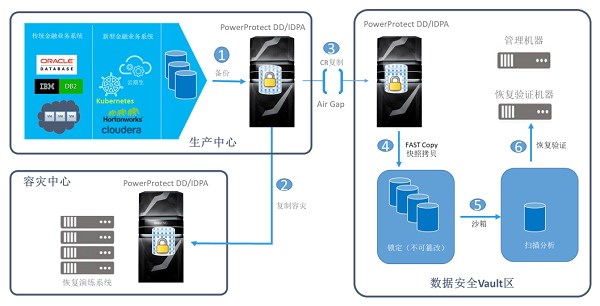

Cyber Recovery Vault数据避风港架构示意图如下所示▼

通过以上两个步骤,可以说已经建立起了比较完善的Cyber Recovery数据避风港。基于前面提到的最佳数据保护能力模型,戴尔科技集团建议企业级用户建立覆盖备份、容灾、Cyber Recovery全方位的数据保护。通过戴尔科技集团业界领先的数据保护套件DPS suites和专用备份设备PowerProtect DD或者备份一体机IDPA进行构建。

下图显示了戴尔科技集团全面数据保护解决方案体系结构概览。这个体系完美契合前面所讨论的最佳数据保护能力模型,亦具备“断”、“舍”、“离”、“锁”、“侦”等特点,完全符合NIST网络安全架构的最佳实践,可帮助企业级客户有效抵御勒索病毒攻击、内部恶意删除、数据中心灾难等,为企业的发展保驾护航。

与其“亡羊补牢”,不如“未雨绸缪”,面对来势汹汹的勒索病毒,组织只有建立更完备的数据安全策略,抛弃一切遭遇不可能发生在自己身上的幻想,脚踏实地做好数据保护,遵循最佳数据保护能力模型,建立起备份+容灾+Cyber Recovery的多重数据保护系统,才能在防不胜防的风险中确保组织的数据安全。

戴尔科技集团Cyber Recovery网络恢复软件及服务,提供了业务弹性和从勒索病毒攻击中的数据恢复能力。创新的自动化、工作流程和安全分析工具,结合分层的数据保护方法,能够确保关键数据的重要副本被隔离但仍然可用,使企业免遭各种恶意网络攻击的威胁,支持企业尽快恢复业务流程。

让身处数字时代的企业能够能把数据保护主动权握在手中,为数据驱动价值构筑安全防线。

相关内容推荐:戴尔易安信现代化的 VMware 数据保护