最近微软已经发出了警告,一种新型的移动勒索软件开始出现,该软件利用来电通知和Android的“Home”按钮将设备锁定,然后进行勒索。

微软研究团队发现了一个名为“MalLocker.B”的已知Android勒索软件家族的变体,该家族现在已经采用新技术重新出现,包括采用对受感染设备的勒索需求的新颖方法以及采用一种逃避安全解决方案的混淆处理机制。

针对关键基础设施的勒索软件攻击平均每天增加了50%,网络犯罪分子越来越多地将双重勒索手段(double extortion)纳入他们的攻击策略之中。双重勒索手段(double extortion)即在对受害者的数据库进行加密之前,攻击者会提取大量敏感的商业信息,并威胁要发布这些信息。

众所周知,MalLocker托管在恶意网站上,并通过伪装成流行的应用程序,破解游戏或视频播放器,利用各种社会工程学诱饵在在线论坛上传播。

先前的Android勒索软件都利用了称为“ SYSTEM_ALERT_WINDOW”的Android可访问性功能,在所有其他屏幕上方显示一个持久窗口以显示勒索通知,勒索通知通常伪装成弹出的安全警报通知或关于在设备上发现所谓的攻击信息。

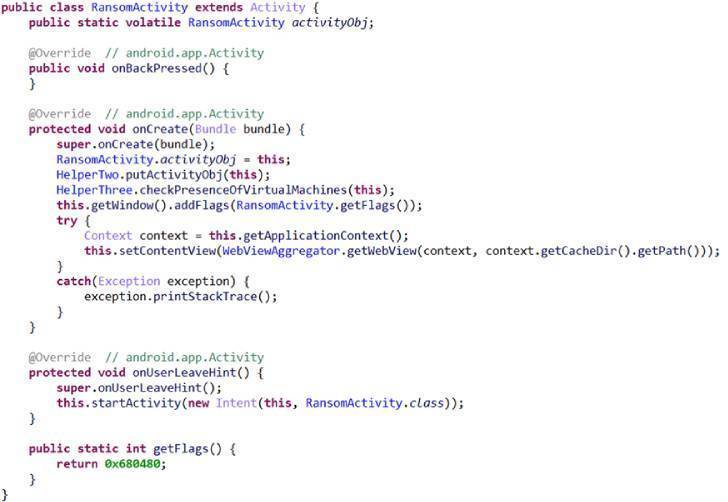

但是,正如反恶意软件开始检测到这种行为一样,新的Android勒索软件变种也具备了对应的反检测功能,MalLocker.B的特别之处就在于它通过全新的策略实现了勒索。

为此,它利用了“呼叫”通知,该通知用于提醒用户有关来电的信息,以显示一个覆盖整个屏幕区域的窗口,然后将其与“Home”与“Recent键组合以触发赎金记录,并防止受害者切换到其他任何屏幕。简单来说,就是Android勒索软件通常会通过在屏幕上覆盖一张勒索通知来阻止用户对受感染设备的访问,这会屏蔽设备显示屏上的所有内容,从而使设备无法使用。

按着微软的说法:“触发勒索软件屏幕的自动弹出无需进行无限重绘或假装成系统窗口。”

2019年9月发布的Android 10在某种程度上消除了这些所谓的“覆盖攻击”,但MalLocker.B通过操作系统的来电通知方式绕过了该保护措施。攻击者除了逐步完善一系列显示勒索软件屏幕的技术外,还开发了一种尚待集成的机器学习模型,该模型可用于将勒索票据图像拟合到屏幕中而不会变形,这也代表了该恶意软件的下一步发展方向。

此外,为了掩盖其真正目的,攻击者会将勒索软件代码严重混淆,并且通过名称修改和故意使用无意义的变量名和垃圾代码来阻止分析,从而使分析过程变得复杂。

微软365 Defender研究小组发现,这种新的移动勒索软件变种是一个重要发现,因为该恶意软件表现出前所未有的功能行为,并可能成为其他恶意软件的样本。

本文翻译自:https://thehackernews.com/2020/10/android-ransomware-lock.html如若转载,请注明原文地址。