【51CTO.com快译】众所周知,安全漏洞往往会给组织带来极大的麻烦。攻击者会利用它们去攻击普通用户、管理员、以及那些连接和使用此类应用的用户。因此,我们需要在应用程序运行之前尽早地发现各种安全漏洞。

SAST是静态应用程序安全测试(Static Application Security Testing)的缩写。它是一种分析代码的测试过程,能够扫描和检测到程序内部的安全漏洞,进而确保应用的安全性。也正因为它能够分析应用程序的内部结构,因此有时它也被直接称为白盒测试(https://www.guru99.com/white-box-testing.html)。

与黑盒测试工具相比,设置SAST工具往往非常耗时。不过,值得庆幸的是,目前业界有着各种解决方案,能够帮助我们提高效率。下面,我将向您介绍其中排名前6的SAST解决方案。

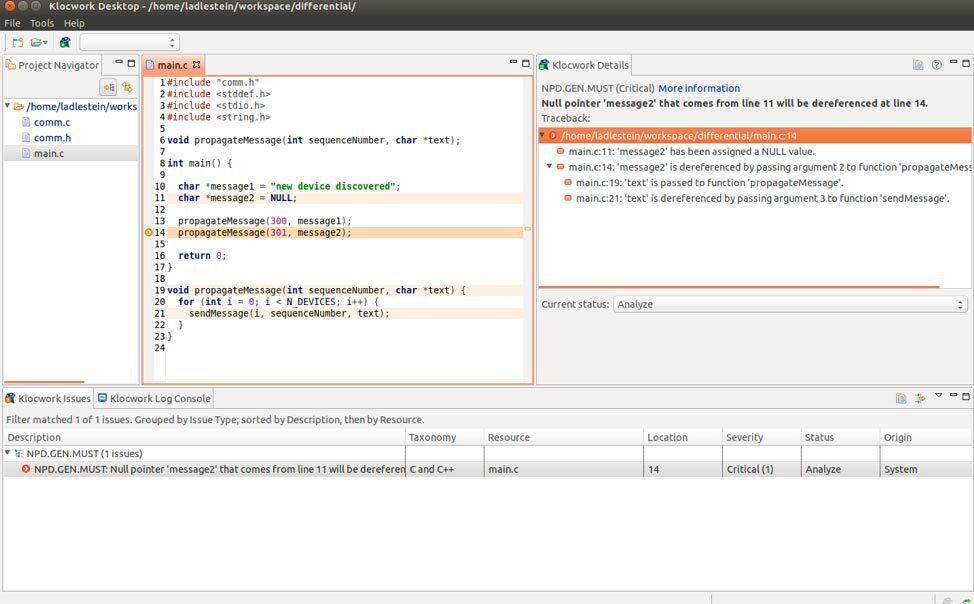

1. Klocwork

Klocwork是针对C、C++、C#和Java代码库的SAST解决方案。它能够识别各种与安全相关的问题。通过在应用程序上实施各种安全标准(例如OWASP -- https://owasp.org/)和质量标准,Klocwork能够确保软件的可靠性与质量。此外,用户也可以将自定义的标准应用到自己的程序中。

无论是小型应用还是大型企业程序,Klocwork会随着应用程序的迭代,而有效地进行扩展。它不但支持协作,而且能够实时地提供质量报告,并可以被集成到CI/CD管道中,以便在程序的每次合并、推送或提交时,快速发现和解决安全性相关问题。

2. Veracode

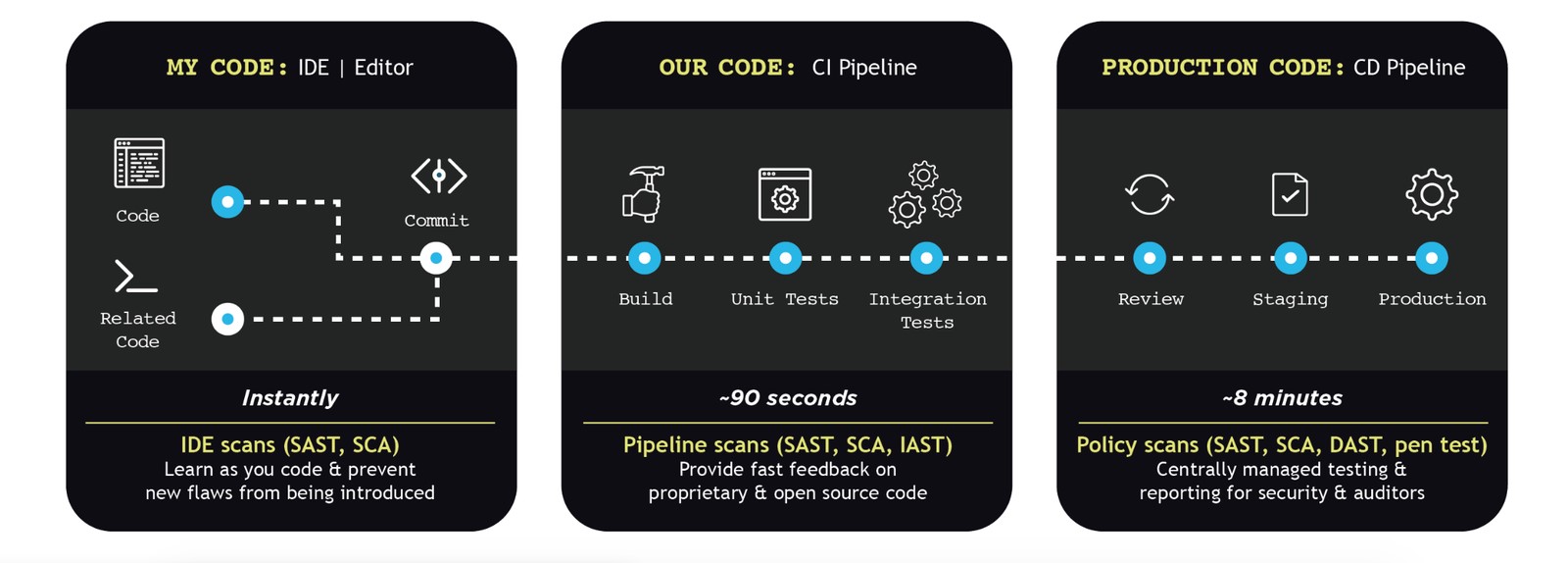

作为一种SAST解决方案,Veracode可以被集成到IDE和CI/CD管道中。它既能够快速、自动化且实时地提供已发现的漏洞,又能够在IDE上给出诸如代码示例、应用安全指导链接等安全性反馈,及其解决方案。在被集成到pipIt中后,它会在应用程序被部署之前,执行全面的策略扫描。

Veracode还可以在管道中提供各种快速的结果。同时,它可以运行在每一步构建上,为团队提供有关代码的安全性反馈。一旦发现新的安全性问题,Veracode还可以直接中断构建,或更新应用程序的部署。

AppScan可以被直接集成到软件开发的生命周期中,以识别应用程序上的安全漏洞,让用户了解其来源和影响,进而协助解决。它不但可以被用于进行移动、开源、Web类的安全测试,而且由于该工具非常灵活,因此能够随着应用程序的增长,提供相应的扩展选项。

AppScan使用机器学习,来快速地识别出那些关键的安全漏洞,以及相应的最优解决方案。当然,对于那些有可能恶化的漏洞,该工具则能够有效地防止用户花费昂贵的代价予以修复。此外,它也可以被集成到各种IDE,以及诸如CI/CDS的应用源代码构建过程中。

4. Sentinel

Sentinel支持许多当前流行的语言和框架。它可以被集成到CI/CD系统中,并在构建和部署应用程序时,使用机器学习来确保持续漏洞扫描的准确性。使用Sentinel,用户能够及时地发现安全相关问题,并据此找到相应的解决方法。

通过Sentinel,您可以根据常见漏洞披露(CVE -- https://cve.mitre.org/),以及过往的版本,在应用程序所使用的外部库与组件中,发现各种许可证风险,并快速修补各类安全漏洞。

5. Checkmarx

Checkmarx支持超过25种编程语言和框架,而且其扫描过程无需任何配置。企业的安全团队、开发团队、尤其是DevOps团队,都可以使用它来扫描自己的源代码。Checkmarx不但能够识别出数百种安全漏洞,而且可以为发现的漏洞提供解决方案。

通过被集成到各种IDE、服务器和CI/CD管道中,Checkmarx可以检测来自未编译代码、以及已编译代码的不同安全漏洞。

此外,Checkmarx还可以随着应用程序的增长,而灵活地扩展,从而使开发团队更能够集中精力去检查程序中的其他部分。

6. SonarQube

SonarQube通过集成到IDE中,可以在用户处理程序源代码时,及时提供安全性反馈。此类反馈包含其发现的任何漏洞,以及对应的详细信息。

通过尽早地发现开发过程中的安全问题,该工具能够有效地防止用户花费昂贵的代价去予以修复。此外,借助该工具生成的报告,团队中的每个成员都能够在持续工作时,获悉应用程序的代码质量。

小结

综上所述,通过使用SAST解决方案,我们不但可以让应用程序的开发更加快捷,而且能够使其更加安全可靠。请您根据手头项目的实际情况,选取其中的一种进行试用吧。

原文标题:Top SAST Solutions You Should Know,作者: Anton Lawrence

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】