成功的网络攻击(以国家级的攻击和人为操作的勒索软件为例)的关键在于,它们有能力找到最快的攻击途径,并在受感染的网络中横向移动。所以,发现并确定这些攻击的全部范围和影响是安全操作中最关键、但通常也是最具挑战性的部分。

为了向安全团队提供对抗网络攻击的可见性和解决方案,Microsoft威胁保护(Microsoft Threat Protection ,MTP)将跨多个域和点的威胁信号关联起来,包括端点、身份、数据和应用程序。这种全面的可见性允许MTP跨Microsoft 365数据协调预防、检测和响应。

MTP实现这一承诺的许多方法之一是通过事件的概念提供高质量的攻击证据整合,事件结合了企业内部的相关警报和攻击行为。一个事件的例子是所有行为的合并,表明勒索软件存在于多台计算机上,并且通过暴力将横向移动行为与初始访问联系起来。在最新的MITER ATT&CK评估中可以找到另一个示例,其中Microsoft Threat Protection将80个不同的警报自动关联为两个事件,这些事件反映了两个攻击模拟。

事件视图有助于使防御者快速了解并响应实际攻击的端到端范围。在此文中,我们将分享有关数据驱动方法的详细信息,该方法用于通过统计建模检测到的横向移动的行为证据来识别和增加事件。这种新颖的方法是数据科学与安全专业知识的结合,已得到Microsoft威胁专家的验证和利用,可以识别和理解攻击范围。

识别横向运动

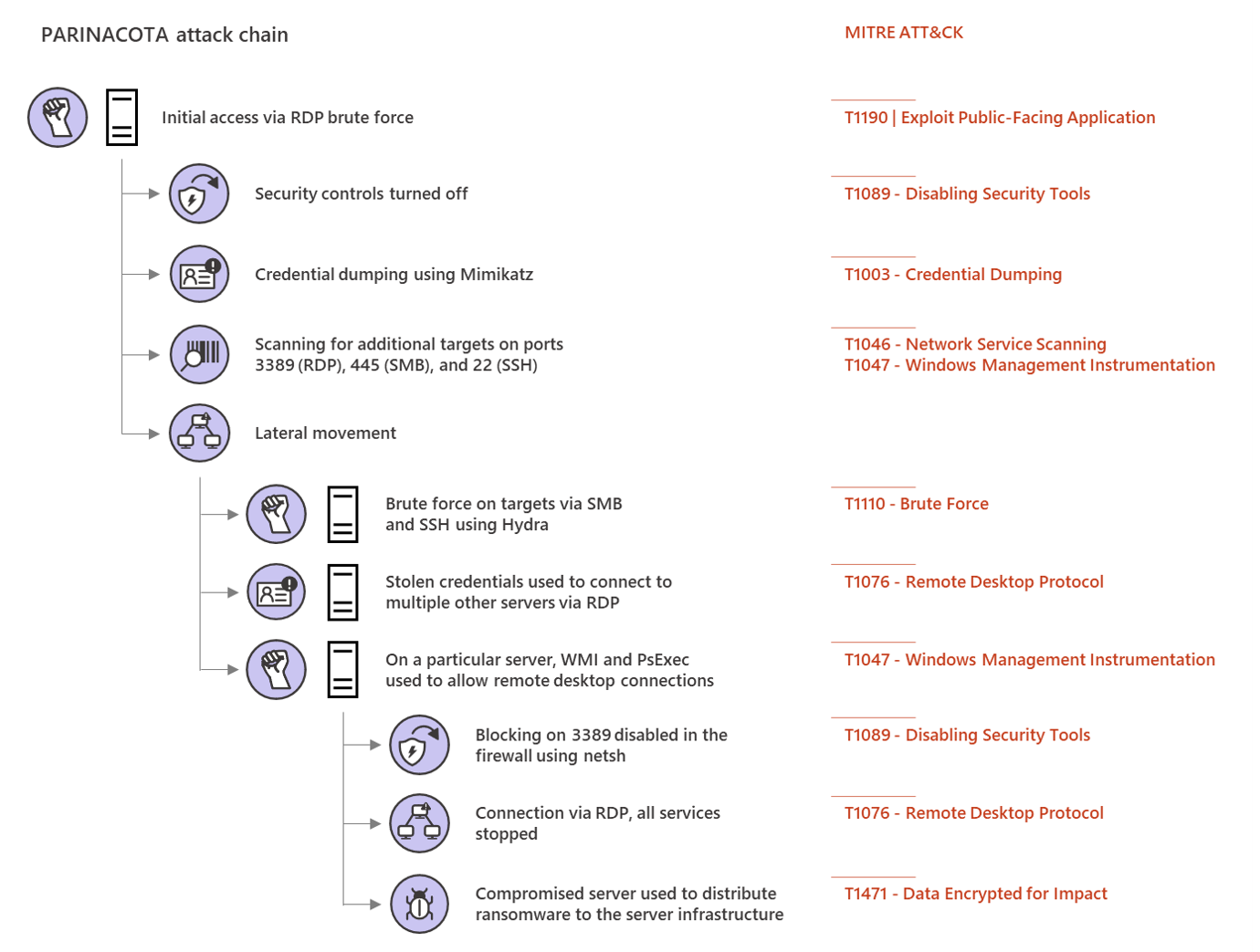

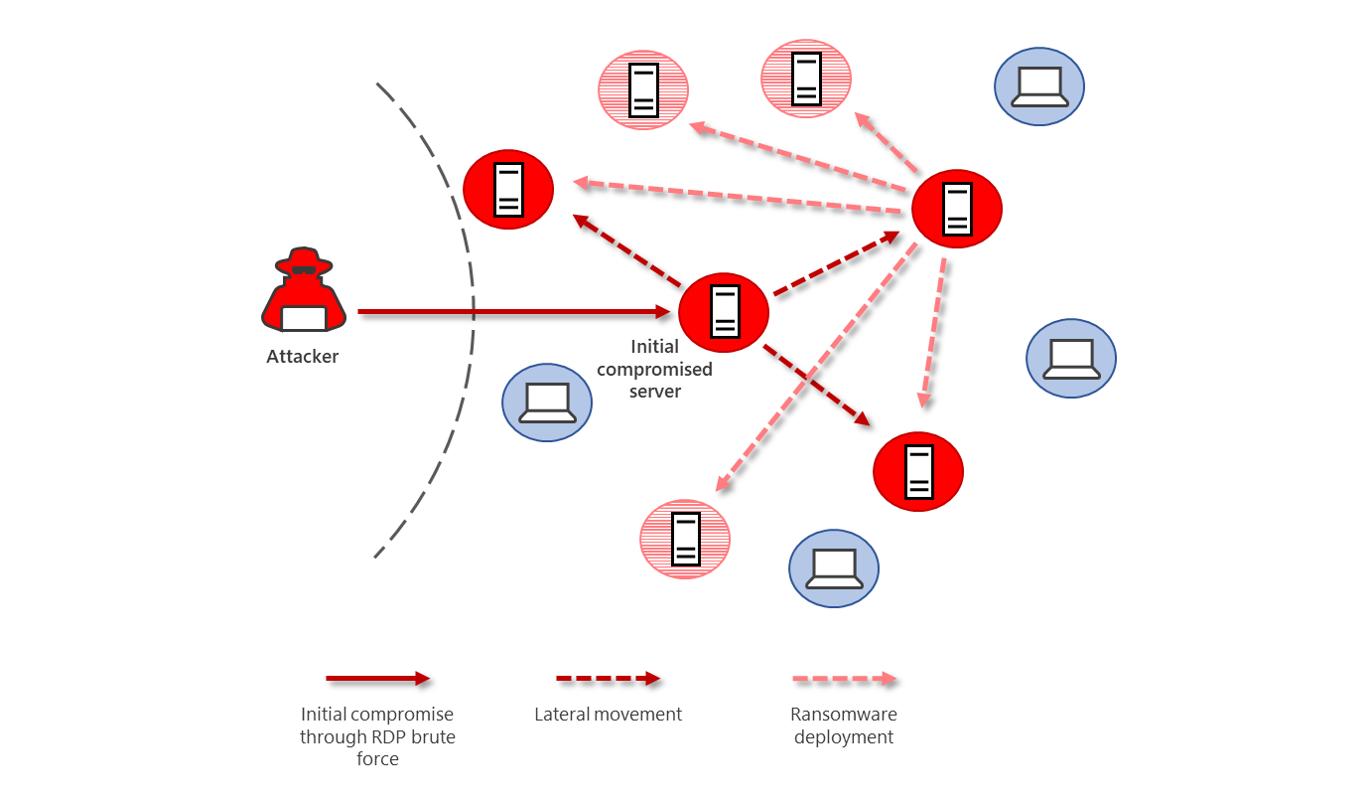

攻击者横向移动以提升特权或从受到威胁的网络中的特定计算机窃取信息,横向移动通常涉及攻击者试图采用合法的管理和业务运营功能,包括服务器消息块(SMB),Windows管理规范(WMI),Windows远程管理(WinRM)和远程桌面协议(RDP)之类的应用程序。攻击者将这些合法使用于维护网络功能的技术作为攻击目标,因为它们提供了充分的机会来融入大量预期的监控技术,并提供通往目标的路径。最近,我们观察到攻击者进行横向移动,然后使用上述WMI或SMB将勒索软件或数据清除恶意软件部署到网络中的多个目标计算机。PARINACOTA组织最近的一次攻击以部署Wadhrama勒索软件的人为攻击而闻名,该攻击以使用多种方法进行横向移动而著称。通过RDP暴力获得对面向互联网的服务器的初始访问权限后,攻击者通过扫描端口3389(RDP),445(SMB)和22(SSH)来搜索网络中其他易受攻击的计算机。在新一代勒索软件中,比较流行的一类趋势是“Smash-and-Grab”技术。攻击者暴力入侵系统,在不到一个小时的时间内部署勒索软件、盗窃凭证或进行其他恶意活动,时间短减少了受害者进行干预的机会。

今年3月,微软的研究人员对一个利用此方法的恶意组织进行了18个月的跟踪调查,该组织被称为Parinacota,主要部署Wadhrama勒索软件。随着时间的推移,现在Parinacota平均每周攻击3~4个企业或机构,将受感染的机器用于各种目的,包括加密货币挖掘、发送垃圾邮件或代理其他攻击。

攻击者下载并使用Hydra通过SMB和SSH对目标进行暴力破解,此外,他们还使用通过Mimikatz的凭据转储窃取的凭证,通过远程桌面登录到其他多台服务器上。在他们能够访问的所有其他计算机上,攻击者主要执行相同的活动,转储凭证和搜索有价值的信息。

值得注意的是,攻击者对未启用远程桌面的服务器特别感兴趣。他们将WMI与PsExec结合使用以允许服务器上的远程桌面连接,然后使用netsh禁用防火墙中端口3389的阻止,这使攻击者可以通过RDP连接到服务器。

他们最终使用该服务器将勒索软件部署到组织的服务器计算机基础结构的很大一部分中,这次攻击是人为操作勒索软件的一个例子,破坏了该组织的大部分功能,表明检测和缓解横向移动是至关重要的。

使用多种横向移动方法的PARINACOTA攻击

横向运动攻击的查找

如果将警报和横向移动的证据自动关联到不同的事件中,则就可以需要了解攻击的全部范围,并建立攻击的活动链接,以显示整个网络的活动。在复杂的网络中,在合法登录的噪音中区分恶意攻击者的活动是很有挑战性和费时的。无法获得所有相关警报、目标、调查和证据的聚合视图可能会限制防御者为缓解和完全解决攻击所采取的行动。

Microsoft Threat Protection利用其独特的跨域的可见性和内置驱动的自动化检测横向运动数据驱动的方法来检测横向运动包括理解和统计量化行为观察到一个攻击链的一部分,例如,凭据盗窃之后,远程连接到其他计算机和进一步意外或恶意的活动。

动态概率模型,有能力在一段时间内使用新信息进行自我学习,量化观察到相关信号的横向运动的可能性。这些信号可以包括某些端口上的端点之间的网络连接频率、可疑已删除文件以及在端点上执行的进程类型。多个行为模型通过将与攻击相关的特定行为关联起来,对攻击链的不同方面进行编码。这些模型与异常检测相结合,驱动已知和未知攻击的发现。

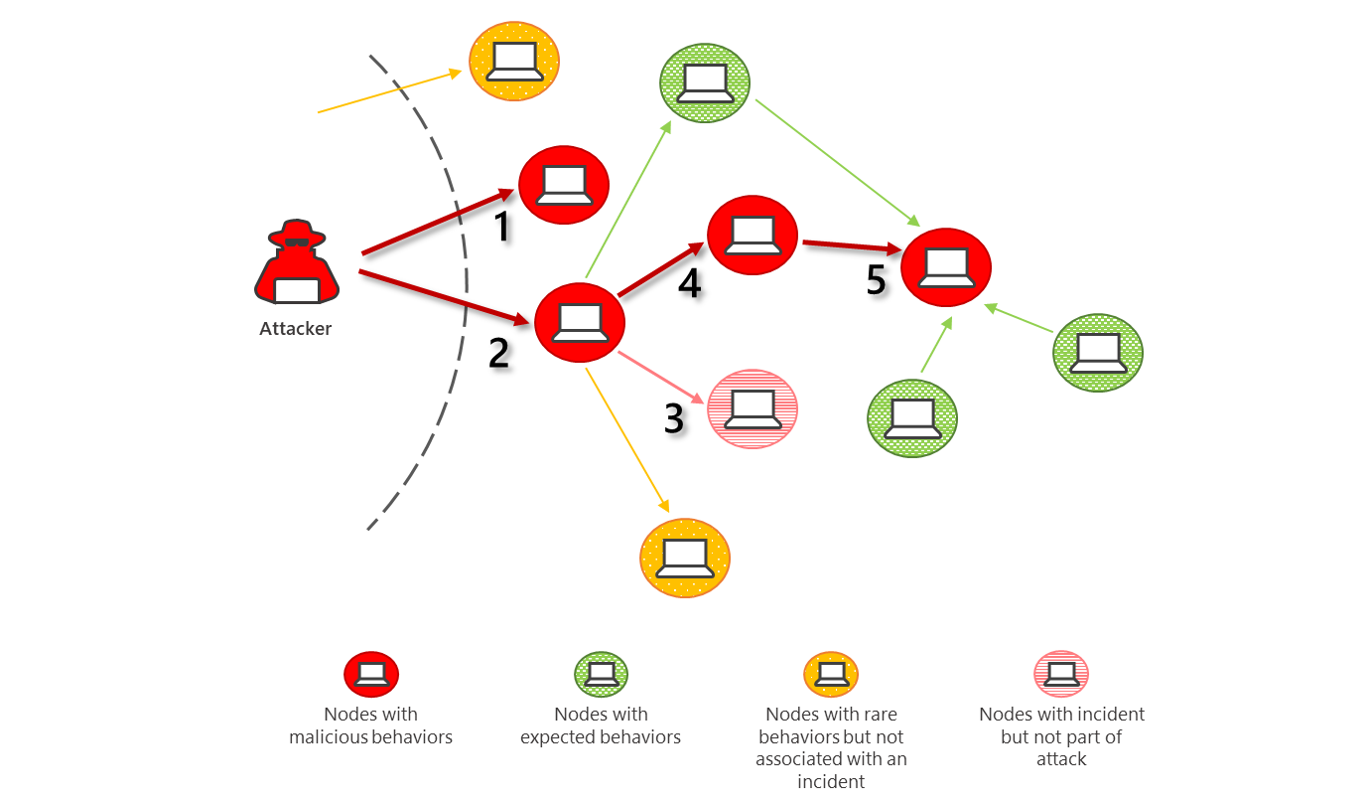

可以使用基于图形的方法对横向运动的证据进行建模,该方法涉及在正确的时间轴中构造适当的节点和边缘。图2描绘了攻击者可能如何通过网络横向移动的图形表示,绘制攻击图的目的是发现具有足够置信度的相关子图,以便立即进行进一步调查。建立可以准确计算出攻击概率的行为模型,对于确保正确地测量置信度并结合所有相关事件至关重要。

攻击者横向移动时的网络可视化(结合事件1、2、4、5)

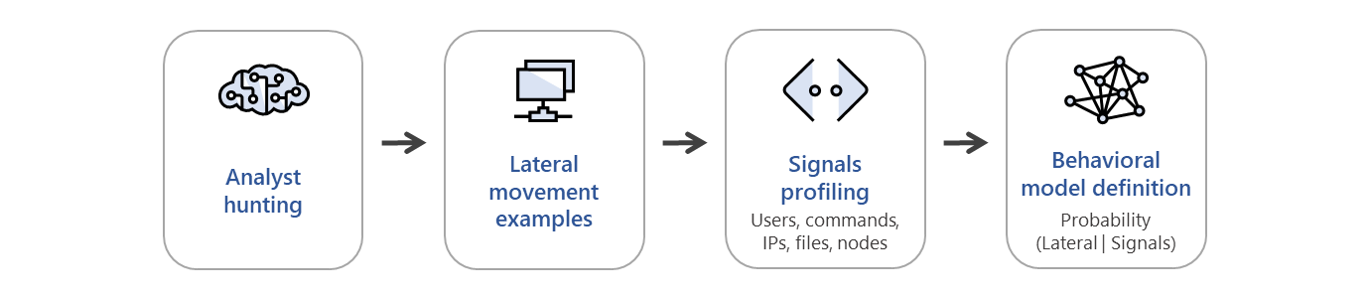

图3概述了对横向运动和编码行为进行建模的步骤,这些行为稍后将用于扩展事件。通过跟踪分析,终于发现了横向运动的示例,并分析了真实的攻击行为。然后通过聚合监控技术形成信号,并定义和计算行为模型。

指定统计模型以检测横向运动编码行为

行为模型由统计学家和威胁专家共同精心设计,结合概率推理和安全方面的最佳实践,精确地反映攻击者的情况。

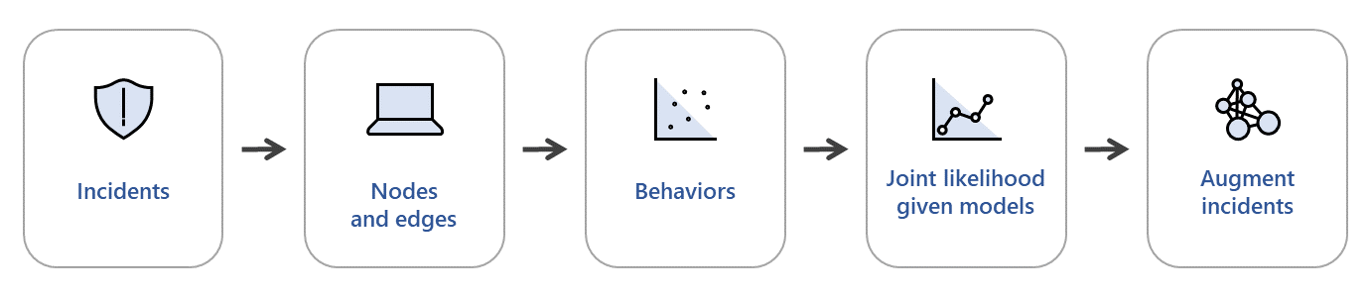

指定了行为模型后,通过将模糊映射应用到各自的行为,然后估计攻击的可能性,事件增加的过程继续进行。例如,如果有足够的把握相信攻击的相对可能性较高,包括横向移动行为,则将事件关联起来。图4显示了此逻辑的流程,我们已经证明了将该模型与基于专家知识和实际例子的反馈循环相结合,可以准确地发现攻击链。

基于图推理的事件流增强算法

将此逻辑流链接在一个图中,可以发现攻击遍历网络时的攻击。例如,图5显示了如何将警报用作节点,将DCOM流量(TCP端口135)用作边缘,以识别跨计算机的横向移动。然后,可以将这些计算机上的警报合并在一起,形成单个事件。在图中可视化这些边缘和节点,可以显示一台受损的计算机如何使攻击者横向移动到另外三台计算机的,然后攻击将其中一台计算机用于进一步的横向移动。

攻击遍历计算机时的相关性

搜集横向移动情报

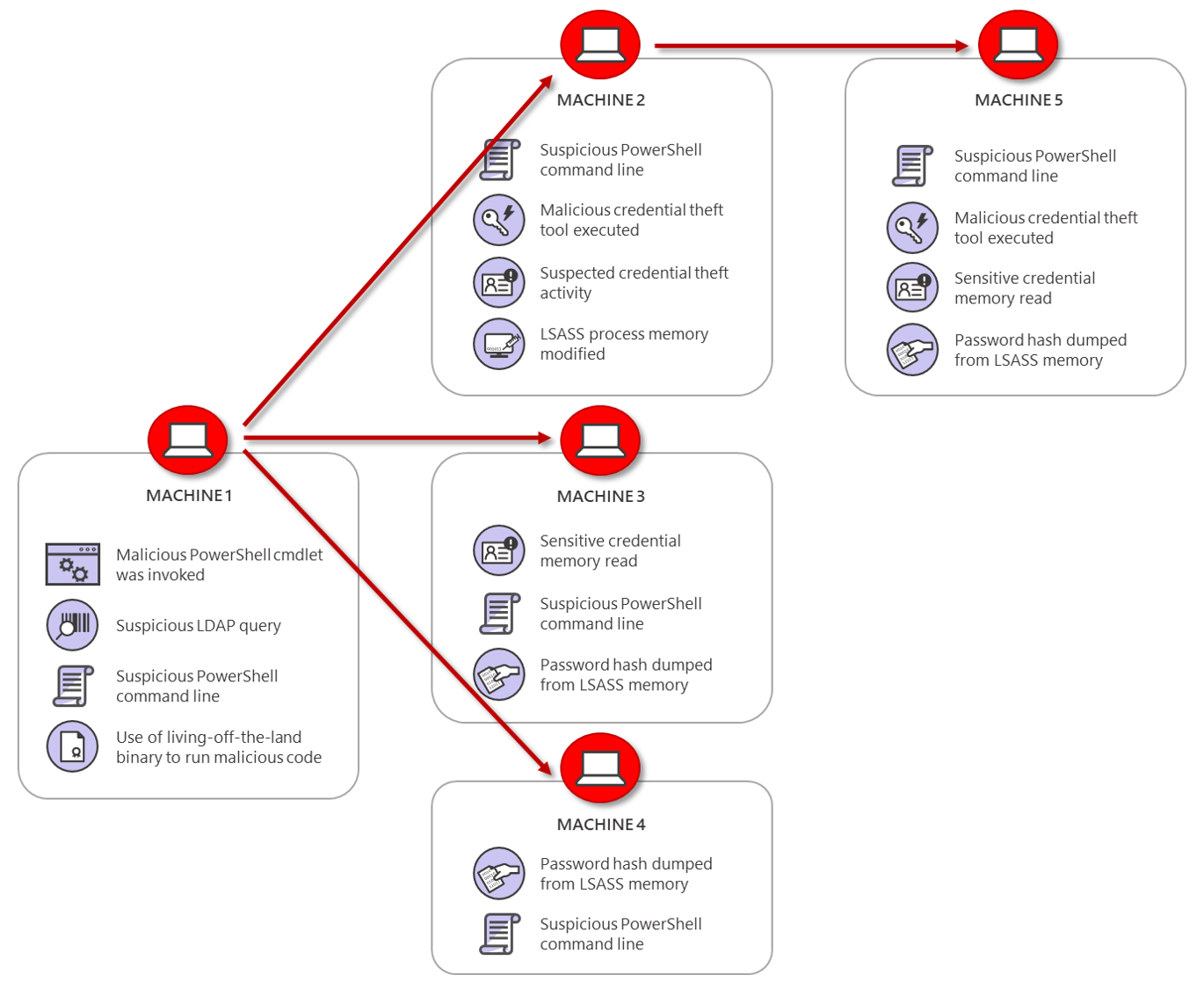

我们之前描述的PARINACOTA攻击是一场由人操作的勒索活动,涉及6台新登录的服务器。Microsoft威胁防护将以下事件自动关联到一个显示端到端攻击链的事件中:

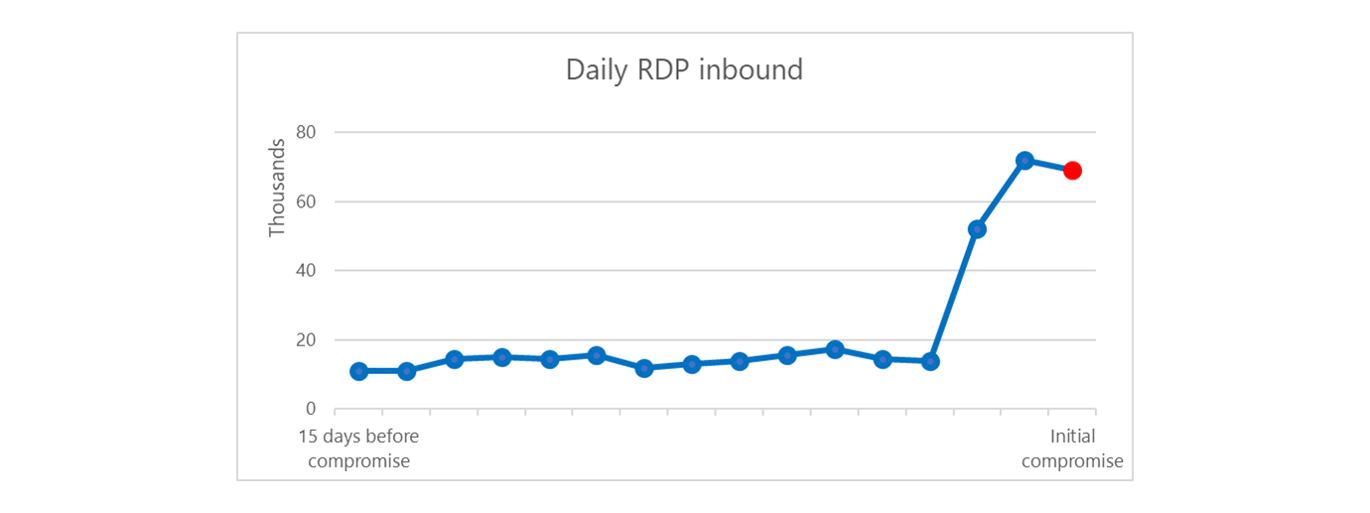

一个行为模型识别了在勒索软件部署前几天启动的RDP入站暴力尝试,如图6所示。当检测到最初的攻击时,暴力破解尝试会被自动识别为攻击的原因。

在被攻击之后,攻击者在要攻击的服务器上删除了多个可疑文件,并开始横向移动到多个其他服务器,并部署勒索软件的有效载荷。这个攻击链引发了16个不同的警告,表明Microsoft Threat Protection(采用概率推理方法)与同一事件相关,表明勒索软件的传播,如图7所示。

基于每日入站公共IP时间序列计数的暴力攻击指标

发现的受感染服务器传播的攻击和勒索软件

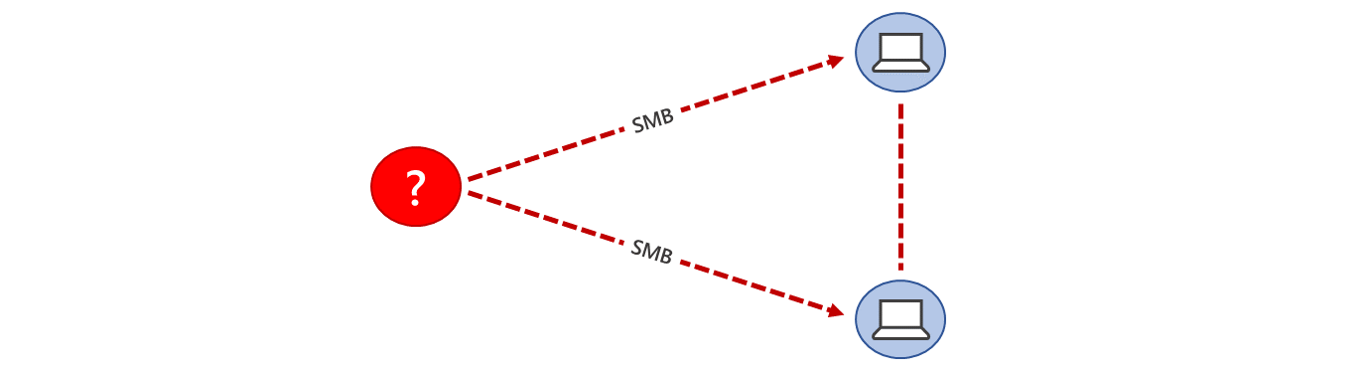

构造图特别有用的另一个领域是当攻击来自未知计算机时,这些未知计算机可能是配置错误的计算机、恶意计算机,甚至是网络中的物联网计算机。即使没有可靠的设备监控,它们仍可以用作链接点,以关联多个受监控设备之间的活动。

在一个示例中,如图8所示,我们看到了通过SMB从一个未监控计算机横向移动到一个监控计算机。然后,该计算机建立了命令和控制(C2)的连接,建立持久性,并从该计算机收集各种信息。随后,相同的未监控计算机建立了到第二个被监控计算机的SMB连接。此时,攻击者所采取的唯一行动就是从该计算机收集信息。

可以看出,这两个计算机共享一组共同的事件,这些事件与同一事件相关:

1. 通过SMB从未知计算机登录;

2. 收集计算机信息。

关联来自未知设备的攻击

总结

横向移动是攻击检测中最具挑战性的领域之一,因为在大型环境的正常嗡嗡声中,横向移动可能是非常微妙的信号。在本文中,我们描述了一种数据驱动的方法来识别企业网络中的横向移动,目的是发现攻击趋势。Microsoft威胁保护(MTP)对的工作原理是:

1.整合来自Microsoft Threat Protection对端点、身份、数据和应用程序无与伦比的可见性的监控信号;

2.形成数据的自动化复合问题,以识别整个数据生态系统遭受攻击的证据;

3.通过对攻击行为进行概率建模来构建横向运动的攻击试图。

这种方法结合了业界领先的光学、专业知识和数据科学,从而能够自动发现当今环境中的一些最严重的威胁。

本文翻译自:https://www.microsoft.com/security/blog/2020/06/10/the-science-behind-microsoft-threat-protection-attack-modeling-for-finding-and-stopping-evasive-ransomware/如若转载,请注明原文地址