超过247000台Microsoft Exchange服务器尚未针对CVE-2020-0688授权后远程代码执行(RCE)漏洞进行修补,该漏洞会影响受支持的所有Exchange服务器版本。

CVE-2020-0688 RCE漏洞存在于Exchange控制面板(ECP)组件中(在默认配置中启用),它使潜在攻击者能够使用任何有效的电子邮件凭据远程接管易受攻击的Exchange服务器。

作为2020年2月补丁的一部分,微软在周二发布了这个安全问题,并将其标记为“更有可能被利用”的可利用性指数评估,这表明该漏洞是攻击者的一个有吸引力的目标。

网络安全公司Rapid7在3月4日开发的Metasploit渗透测试框架中添加了一个MS-Exchange-RCE模块,此前GitHub上出现了一些概念验证漏洞。

一周后,CISA和NSA都敦促组织尽快针对CVE-2020-0688漏洞修补服务器,因为多个APT组织已经在野外积极利用它。

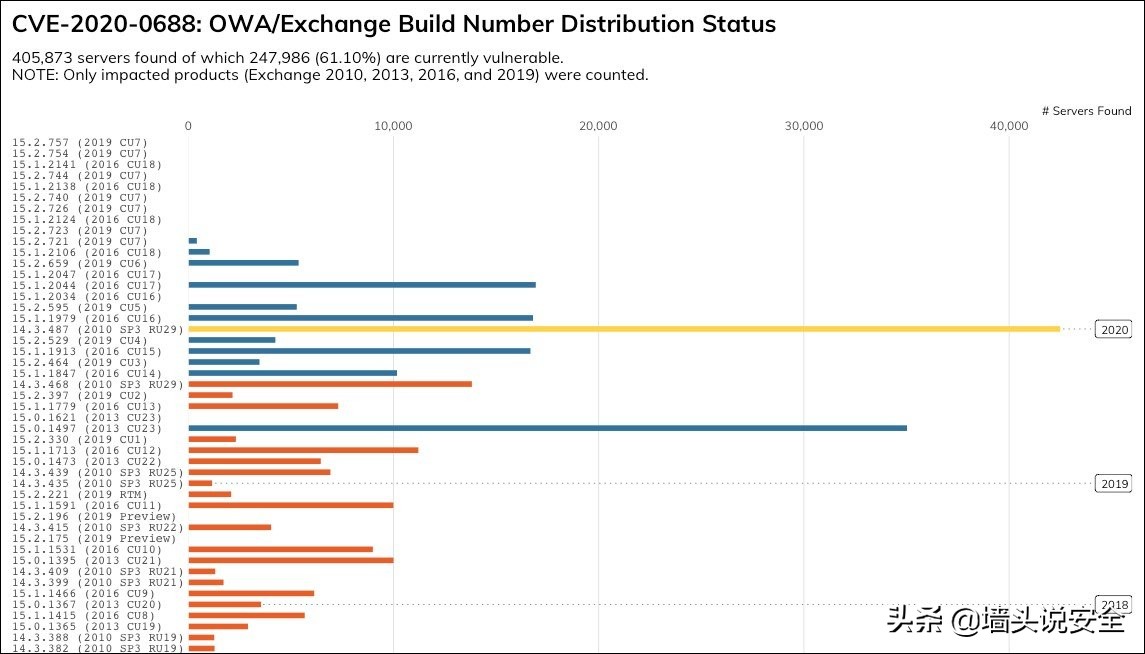

超过61%的易受攻击的服务器未修补

Rapid7之前发布了一份关于易受攻击、试图利用CVE-2020-0688漏洞攻击的Exchange服务器数量的更新报告,Rapid7再次利用其Sonar项目互联网范围内的调查工具进行了另一次人员调查。

而且,数字几乎和以前一样严峻,61.10%(总共405873台服务器中有247986台)的易受攻击的服务器(即Exchange 2010、2013、2016和2019)仍处于未修补状态,并面临持续的攻击。

该公司的研究人员发现,在近138000台Exchange 2016服务器和约25000台Exchange 2019服务器中,87%的服务器和约25000台Exchange 2019服务器中的77%受到CVE-2020-0688攻击,大约54000台Exchange 2010服务器“六年内没有更新过”

Rapid7还发现了16577个可通过互联网访问的exchange2007服务器,这是一个不受支持的Exchange版本,它没有收到针对CVE-2020-0688攻击的安全更新。

针对CVE-2020-0688修补Exchange服务器

Rapid7 Labs高级经理Tom Sellers解释说:“Exchange管理员和infosec团队需要进行两项重要工作:验证更新的部署和检查是否有妥协迹象。”

通过检查Windows事件和IIS日志中的部分编码有效负载(包括“无效的viewstate”文本或针对/ecp(通常是/ecp)下的路径的请求的“Invalid viewstate”文本或“uu viewstate”和“uuViewStateGenerator”字符串),可以很容易地发现攻击Exchange服务器时使用的受损帐户/默认.aspx).

正如微软所说,目前没有针对CVE-2020-0688漏洞的缓解措施,唯一的选择就是在攻击者发现服务器之前修补服务器,并完全破坏服务器所在的整个网络——除非管理员有时间并愿意重设所有帐户的密码,使以前被盗的凭证变得毫无价值。

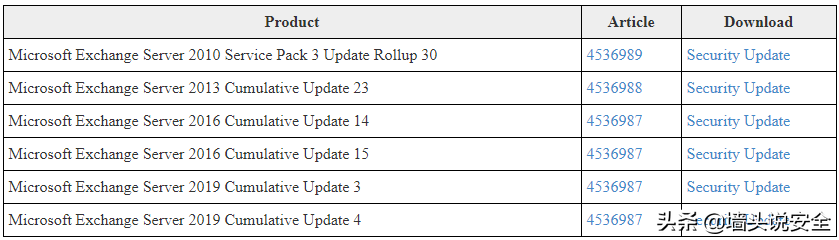

下表中列出了指向修补易受攻击的Microsoft Exchange Server版本所需安装的安全更新的直接下载链接以及相关的知识库文章: