作者通过澳大利亚前总理Tony Abbott在instagram朋友圈的晒图,从其中的登机牌照片入手,以开源网络情报方式(OSINT)发现了澳大利亚前总理Tony Abbott的详细护照信息。我们一起来看看。

某个星期天的下午

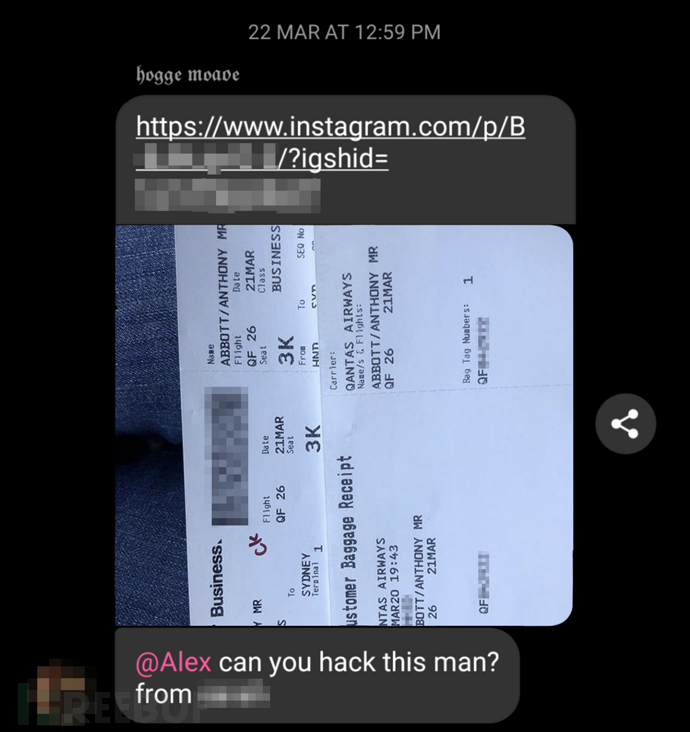

我在家闲得无聊,脑子放空,喝着可乐,无事可做。然后,我收到了朋友的一条消息:

什么情况,要我黑掉这个人?这是一张登机牌照片,而且是澳大利亚前总理托尼·阿博特(Tony Abbott)的。哎,身边的好朋友就是这样,他们考虑问题从来都是非常直接的。

登机牌

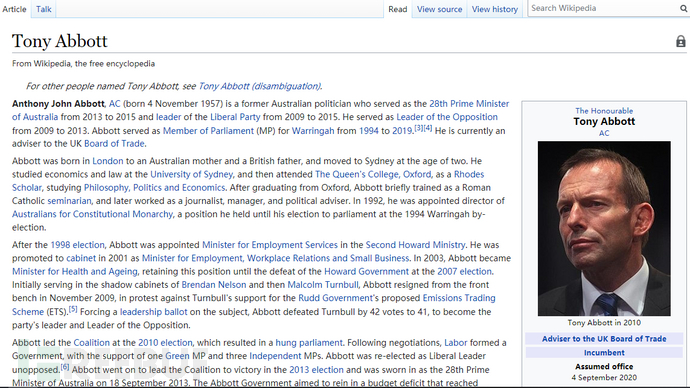

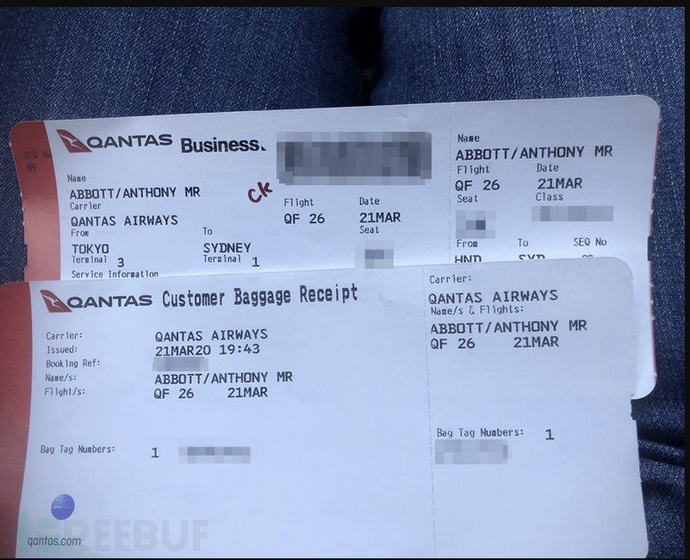

哦,原来是近期澳大利亚前总理托尼·阿博特(Tony Abbott)在instagram上晒出了一张澳航(Qantas Airways)的登机牌照片,其中配文为:马上就要从日本回来了,期待见到大家!还能适应这气候变化,再见,日本!

黑掉Tony Abbott ?

朋友的这个提问确实让我有所思索,我不是一个心血来潮冲动的人,而是最近我们正好在讨论一些登机牌安全的问题。

现在,好多人都喜欢在朋友圈晒旅游图,会在其中放上一些行程登机牌照片,再配上“我又去XXXX旅行了”,殊不知,这样的行为正在无意识的泄露了一些个人信息。

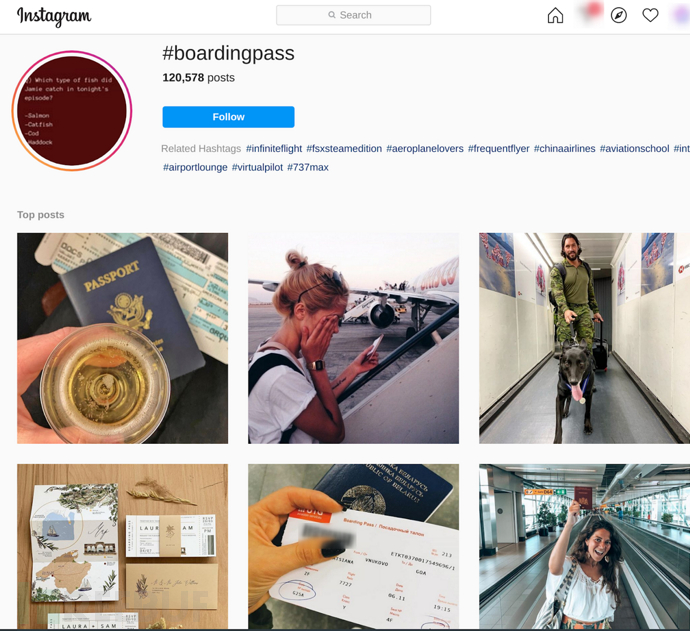

这些图片信息在黑客眼里,就是非常重要的线索发现,可以通过它们来深挖个人身份,然后实现身份欺诈目的。暗网里兜售的一些数据其实就来源于我们生活之中。仅在instagram中搜索“登机牌”就会出现多达120578条公开帖子,不为人知的是,有多少黑客正在盯着这些帖子信息。

详细分析Tony Abbott的登机牌信息-发现敏感数据

(1) 寻找线索

从文章《How Hackers Use Hidden Data on Airline Boarding Passes to Hack Flights》的讲解中,我们可知,可以从条形码看到个人机票的预订代号(Booking Reference),比如H8JA2A。这个预订代号是登录航空公司网站来查询管理行程的要素之一。

另外一个线索就是姓名中的姓氏,有了这个姓氏,结合预订代号就能顺利登录航空公司网站来查看你的登机信息,或用邮箱请求电子登机牌了。本来我想着登录航空公司网站应该需要密码什么的,但根本不用。

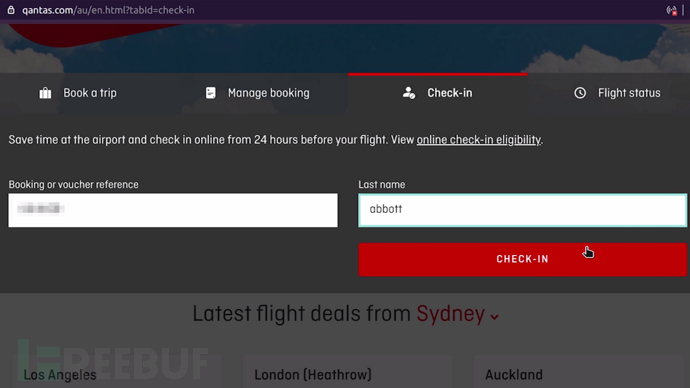

(2) 识别条形码

我在手机里面下载了一些条形码扫码APP,试图能从Tony Abbott登机牌条形码中识别出更多信息。

但忙活了一阵,什么也识别不了。估计是图片太模糊了。反复的调焦、调清晰度都不行。

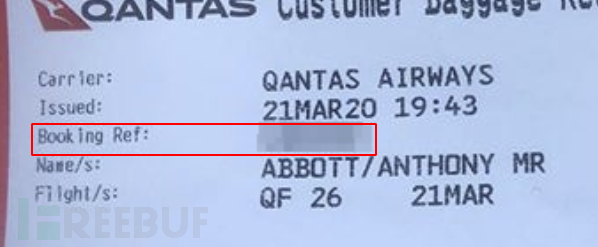

(3) 登录航空公司网站

算了,直接尝试用以下的预订代号(Booking Reference)来登录航空公司网站吧:

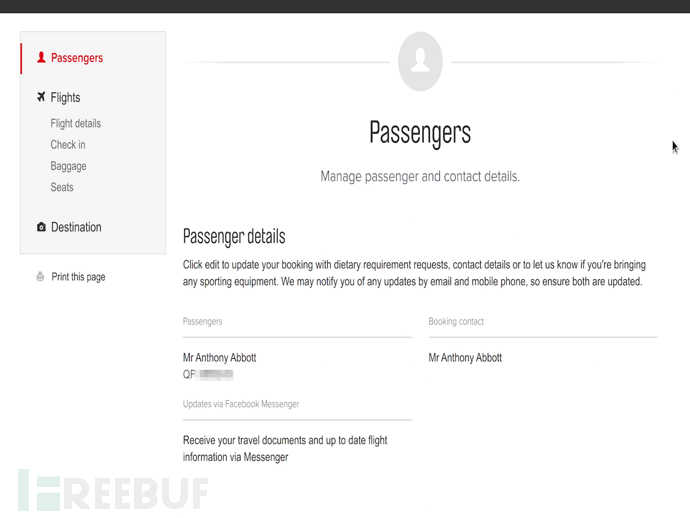

我来到澳航网站qantas.com.au,点击其中的订票管理“Manage Booking”,如前所述,这里仅只需要乘客的预订代号(Booking Reference)和姓氏就可成功登录,这里有了Tony Abbott的预订代号,再加了他的姓氏Abbott,Bingo,登录成功:

这样,我就以Tony Abbott的身份登录了他的机票行程管理页面了,从中可以看到他的全名、飞机起飞时间、航旅会员号(Frequent Flyer number),另外,还可以看出该机票是通过订票中介预订的,但除此之外好像没有什么敏感的东西了。由于航班行程已经是过去式,因此,我也不能对其中的属性进行修改。难道就这样收手了吗?不。

(4) 通过浏览器工具发现更多敏感数据

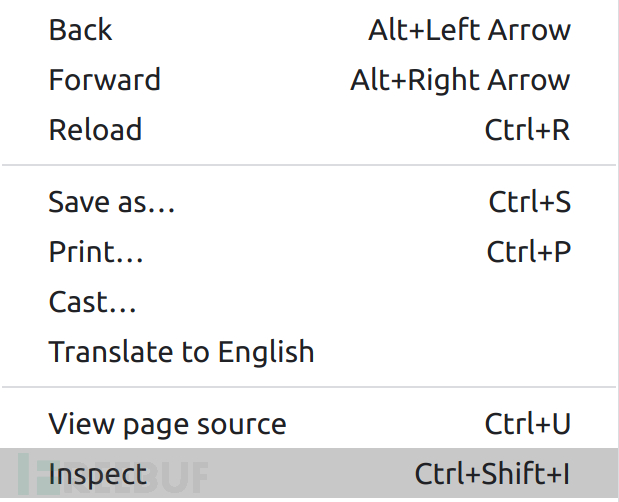

接下来,我用Chrome浏览器的检查工具Inspect Element进一步查看该登录页面:

Inspect Element是Chrome浏览器开发者套件模式下的一个元素查看功能,用它可以查看当前页面中的HTML信息,就有点类似打开一个时钟,可以看到里面的齿轮一样。然后,在该工具的辅助下,我看到了该页面背后的更多敏感数据信息,其中包含了Tony Abbott的护 照号、出生日期、护 照签发日期等:

既然都有护 照号了,那说不定肯定会有Tony Abbott的联系电话。我找了一圈,啥也没有。之后我尝试输入了澳大利亚电话前三位数614,然后出现了一堆奇怪的搜索结果:

- RQST QF HK1 HNDSYD/03EN|FQTV QF HK1|CTCM QF HK1 614[phone number]|CKIN QF HN1 DO NOT SEAT ROW [row number] PLS SEAT LAST ROW OF [row letter] WINDOW

其中确实包含了一个电话号码 614[phone number],但其它文字又是什么呢?“CKIN QF HN1 DO NOT SEAT ROW [row number] PLS SEAT LAST ROW OF [row letter] WINDOW”,意思好像是“不要把该乘客安排在X排,请把它安排在最后一排靠窗位置”,我突然意识到,这是澳航公司员工对Tony Abbott行程的备注信息啊!另外,还有一段话“HITOMI CALLED RQSTING FASTTRACK FOR MR. ABBOTT.”(HITOMI要求为MR. ABBOTT开通快速通道服务),HITOMI估计为澳航员工。

为什么登录该页面后,可以看到这些信息量大的内容呢?澳航员工之间的交流、乘客信息、护 照号......,这,当时我都有点懵了。

(5) 航空公司术语代码

后来,我意识到上述内容中可能包含了一引起航空公司的术语代码,于是,我又从谷歌发现了一些解释性的PDF文档,其中包含了大量航空术语代码,如“SSR codes”代表Special Service Request,如航空素食餐“Vegetarian lacto-ovo meal”为VLML, 东方素食餐“Vegetarian oriental meal” 为VOML, 印度素食餐“Vegetarian vegan meal”为VGML,还有如下代码:

- RFTV Reason for Travel

- UMNR Unaccompanied minor

- PDCO Carbon Offset (chargeable)

- WEAP Weapon

- DEPA Deportee—accompanied by an escort

- ESAN Passenger with Emotional Support Animal in Cabin

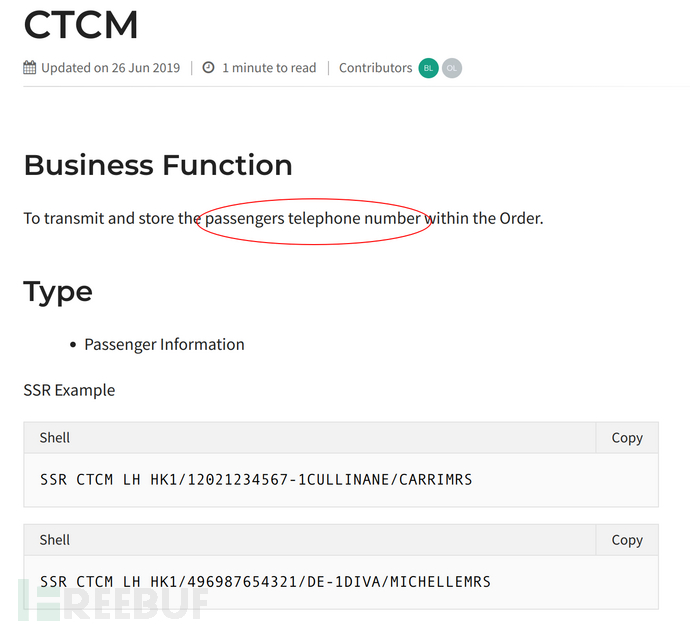

前述发现的电话号码CTCM QF HK1 614[phone number],谷歌SSR CTCM后发现它与航空公司相关,CTCM QF HK1 直译过来就是“Contact phone number of passenger 1”:

因此,我确定号码614[phone number]应该就是Tony Abbott的联系电话了。

综上所述,现在我发现了澳大利亚前总理Tony Abbott的:

- 护照信息

- 联系电话

- 澳航员工对Tony Abbott行程的交流备注信息

要知道,Tony Abbott的护 照可能是澳大利亚外交护 照。

后续

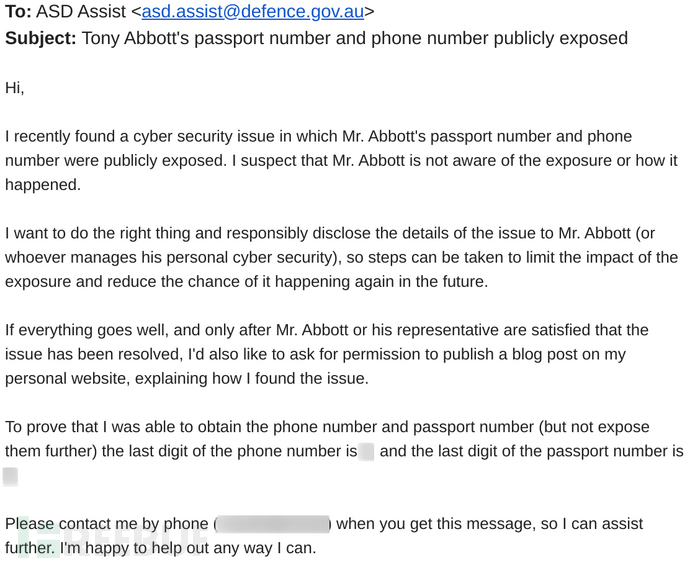

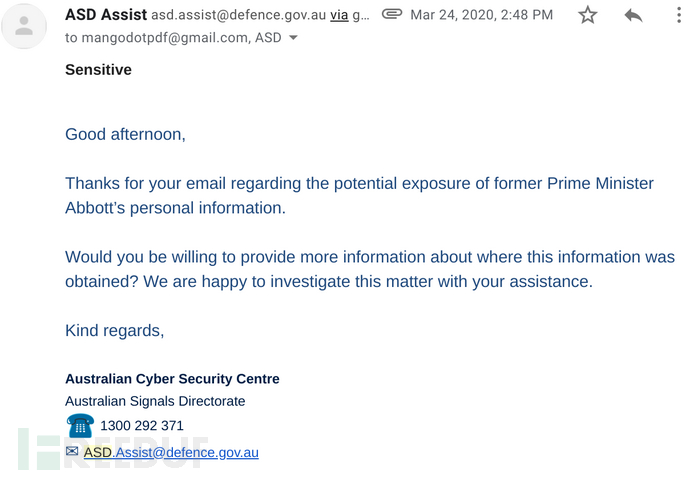

作者通过官方渠道与澳大利亚情报机构-澳大利亚信号局(Australian Signals Directorate, ASD)取得了联系,上报了该数据泄露事件:

之后,作者并通过开源网络方式联系到了Tony Abbott的私人助理,告知了该事件。为此,Tony Abbott为表示感谢,还亲自打电话给作者请教了一些信息安全知识。

- 护 照号泄露可能导致的安全隐患

- 以你的身份预订国际航班

- 向政府申请一些检查证明

- 激活与你身份相关的SIM卡

- 以此创建一个虚假的身 份证明,进行银行开户、应对出入境检查等