Excel文档是十分常见的办公软件,一旦被黑客盯上,足以让大批量的用户中招。用相同的Excel文档混淆用户视线,表面“波澜不惊”,实则“暗藏危机”。

近期,NVISO Labs的安全研究人员发现一个新型恶意软件团伙利用一个新技术生成Excel文件,无需使用Microsoft Office即可创建包含大量宏的Excel工作簿,这些恶意Excel文件比较难被检测到,可绕过系统的安全检测。

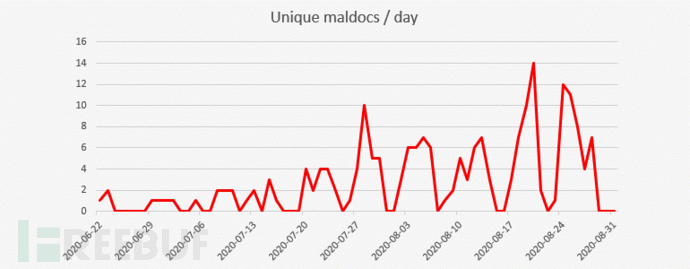

该恶意组织团伙名为“Epic Manchego”,自6月起,一直有所动作,主要活动是在世界范围内,向企业发送带有恶意Excel的网络钓鱼邮件。

这些Excel文件暗藏“猫腻”,不是人们使用的常规的表格文件,它们可绕过安全扫描程序,检测率较低。

恶意表格文件由EPPlus编译

这些恶意Excel文件也是“出身不凡”,它们并不是在常规的Microsoft Office软件中编译的,而是在带有EPPlus的.NET库中编译的。开发人员会使用该库来添加“导出为Excel”或“另存为电子表格”的功能,简单来说,可用来生成多种电子表格格式的文件,甚至支持Excel 2019。

“当我们注意到恶意文件没有经过编译的代码,并且也缺少Office元数据时,我们很快想到了EPPlus。该库还将创建OOXML文件,而无需编译VBA代码和Office元数据。”安全研究团队在报告中写到。

Epic Manchego利用该库中的EPPlus来生成Office Open XML(OOXML)格式的电子表格文件。Epic Manchego生成的OOXML电子表格文件缺少一部分已编译的VBA代码,该代码专门用于在Microsoft专有Office软件中编译的Excel文档。

OOXML文件格式是一种开放包装约定(OPC)格式:一种ZIP容器,主要包含XML文件,可能还包含二进制文件。它最初是由Microsoft在Office 2007发行版中引入的。OOXML电子表格使用扩展名.xlsx和.xlsm(用于带有宏的电子表格)。

使用EPPlus创建VBA项目时,它不包含已编译的VBA代码。EPPlus没有创建编译代码的方法:创建编译VBA代码的算法是Microsoft专有的。

杀毒软件则是通过查找VBA代码这一部分来实现恶意Excel文件检测功能,由此可以解释为什么Epic Manchego生成的恶意Excel文件检测率低于其他恶意Excel文件了。

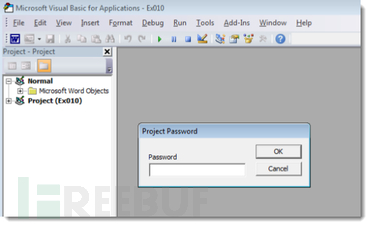

已编译的VBA代码可以存储攻击者的恶意代码。比如Epic Manchego以自定义VBA代码格式存储了他们的恶意代码,该格式也受到密码保护,以防止安全系统和研究人员分析其内容。

尽管生成恶意Excel的文件的方式不同,但是由EPPlus生成的电子表格仍然可以像正常Excel文档那样工作。这让用户很难辨别和发现Excel表格的异样了。

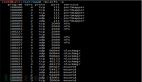

自6月起,该恶意文档的运营商开始活跃,其中包含恶意宏脚本。如果打开Excel文件的用户允许执行脚本(通过单击“启用编辑”按钮),那么宏将在目标用户的系统中下载并安装恶意软件。

下载的恶意程序大多是那些经典的窃密木马,比如Azorult、AgentTesla、Formbook、Matiex、和njRat,这些木马程序可以将用户浏览器、电子邮件和FTP客户端的密码转储,并将这些发送到Epic Manchego的服务器中。

安全研究团队NVISO表示,他们发现了200多个链接到Epic Manchego的恶意Excel文件,第一个可追溯到今年6月22日。

修复建议

- 过滤电子邮件附件和从组织外部发送的电子邮件;

- 实施功能强大的端点检测和响应防御;

- 增强网络钓鱼意识培训并执行网络钓鱼练习。