每次我们使用信用卡/借记卡付款时,收款机都会使用EMV通信协议来处理付款。该协议由Europay、Mastercard和Visa等公司开发,目前在全球超过90亿张卡中使用。

最近,来自苏黎世联邦理工学院计算机科学系的3名研究人员,即David Basin、Ralf Sasse和Jorge Toro-Pozo发现了EMV协议中的漏洞,该漏洞使攻击者可以实施中间人攻击(MITM),进行欺诈性交易。

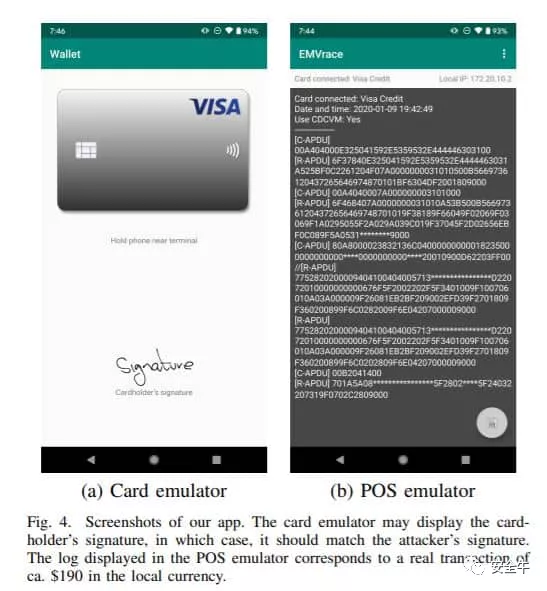

通过一个模型来模拟商家机器、用户卡和银行的真实情况,研究人员找到2个主要漏洞。首先,他们开发了一个Android应用程序概念验证(POC)漏洞,当用于非接触式支付时,攻击者可以在不使用任何PIN码的情况下进行攻击。

该攻击能够得手的原因是持卡人验证方法中缺少身份验证和加密技术,攻击者可以根据自己的需要修改设置。例如,研究人员还成功进行了这样的交易(下图),价值190美元,可以使用自己的卡在真实商店中进行了现场测试。

第二个漏洞使攻击者诱使商家认为现场的脱机非接触式交易已成功,攻击者离开后才发现该交易已被拒绝。在他们的报告PDF中,研究人员解释说:

在使用Visa或旧的万事达卡进行的离线非接触式交易中,该卡不会向终端认证应用密码(AC),这使犯罪分子可以欺骗终端以接受未经认证的离线交易。后来,当收单行将交易数据作为清算记录的一部分提交时,发卡行将检测到错误的密码,但罪犯早已得手而去。

综上所述,可以通过直接全局更新终端系统而不是EMV协议本身来修复这2个漏洞。但是,考虑到大约有1.61亿个这样的终端,其中许多位于技术落后的国家,可能需要花费大量时间才能避免此类漏洞被犯罪分子利用。

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】