三周前的推特大规模账号入侵事件,无疑是目前为止受到最广泛关注的一起安全事件。在这起事件中,包括美国前总统奥巴马、亚马逊CEO贝佐斯,以及巴菲特、特斯拉CEO马斯克等人在内的大量知名推特账号被盗,并突然集体发送比特币钓鱼推文,诱导粉丝向黑客的比特币钱包转账。

事件发生后,推特立即关闭了认证推特帐户的发布新推文的功能,不过仍有130个账户受到影响。同时,推特也表示会不断更新关于这起黑客攻击事件的最新调查情况。

7月31日,推特公布了本次大规模账号入侵事件的更多细节和调查结论,揭开了这起严重事件真相面纱的一角。

推特支持账号公布最新调查结果

在事件初期,曾有分析人士称,黑客之所以能够得手,主要是因为买通了推特内部的一名“内鬼”。通过这名内鬼,黑客获得了访问内部管理工具的权限。

不过从推特公布的调查结果可以看到,并不是内鬼在作祟,真正的攻击手段是“电话鱼叉式网络钓鱼攻击”。

什么是“电话鱼叉式网络钓鱼攻击”?

看到这个词,相信大多数人都会比较陌生。的确,一般我们见到的网络钓鱼攻击往往是那些包含恶意软件的电子邮件,或者诱导你访问特定网站,从而下载带有恶意软件的文件。那么“电话鱼叉式”又代表了什么意思呢?

我们一步步来,先从“鱼叉式网络钓鱼攻击”说起:

鱼叉式钓鱼攻击与其他类型的钓鱼式攻击的不同之处在于,鱼叉式钓鱼针对的是特定人员或特定公司的员工。而普通的网络钓鱼是广撒网,没有明确目标,类似普通诈骗电话。

由于是针对特定人员,因此鱼叉式钓鱼攻击更加危险。网络罪犯会精心收集目标对象的信息,使”诱饵”更具诱惑力。例如精心制作的鱼叉式钓鱼电子邮件看起来与正常邮件无异,足以瞒过经验丰富的安全专家。所以,鱼叉式钓鱼攻击更容易让受害者毫无防备地打开特定邮件,使之上钩。

到这里,相信你也理解“电话鱼叉式网络钓鱼攻击”是什么意思了吧。没错,这就是一种利用电话方式来进行的鱼叉式网络钓鱼攻击。

在这类攻击中,网络罪犯会使用VoIP(一般称为网络电话)向选定的目标发起呼叫,通常网络罪犯都会利用大多数VoIP服务的开放性来伪造来电显示,使每个电话看起来都是来自合法银行,当网络罪犯遇到用户的语音信箱时,它就会留下一条语音信息,说用户的账户已经被冻结,并劝告用户拨打给定的号码提供账户信息,接着,攻击者就会接到“心急火燎”的受害者的回电,并轻松获得用户的个人信息。

推特是如何被黑客一步步拿到控制权的?

由此,通过了解什么是“电话鱼叉式网络钓鱼攻击”,我们大致可以推断出推特是如何一步步被黑客攻破的。

首先,一个推特员工或供应商在他们的手机上收到了一条消息,似乎是来自推特的支持团队,并要求他们拨打一个号码。

当该员工拨打该号码时,他们可能被带到了一个令人信服的(但却是假的)服务台接线员那里,然后该接线员就可以利用 “社会工程学”来欺骗目标受害者交出他们的凭证。

注:“社会工程学”是一个安全术语,通常指黑客欺骗人们,从而获得本不应该获得的访问权限。

由于推特员工或供应商认为他们正在与内部人员通话,因此他们会在电话中透露更多细节,比如交出内部管理工具。

同样,对话也可能是由骗子给员工打电话发起的,可能是使用VOIP电话服务,并使用来电显示欺骗,假装是来自合法号码,从而让员工“乖乖”交出控制权。

如何防备这类攻击?

从网络犯罪的角度看,鱼叉式网络钓鱼无疑是攻击者眼中的理想工具,因为它们能轻松取得受害者的信任。攻击者更加关注高管和其他具有管理员权限的雇员,诱使其启动恶意软件,让网络罪犯进入公司环境。从而用勒索软件加密公司数据,然后向受害者勒索费用。那么,针对这类攻击我们就无法防范了吗?

当然不是,这里小编给大家支几招,希望能派上用场。

01▶电话中不要透露任何关键信息◀

大多数鱼叉式网络钓鱼的成功不是因为员工想做错事,而是因为他们热衷于做好事。因此,仅仅因为某人在电话中听起来很友好、很有帮助,并不意味着他们应该被信任。虽然没有提供建设性的帮助在社交上可能会比较尴尬,特别是当你认为你正在与一个帮助你的"支持人员"通话,但你仍应该时刻保持警惕。

02▶公司防火墙并不是完美的◀

以往,网络安全通常基于这样的思想:“IT部门最清楚,它将制定所有规则。”理想情况下,钓鱼电子邮件确实不应该到达员工的邮箱,但是这种思想会产生一种潜意识,即盲目地假设所有未被阻止的东西都是安全的。

在网络环境更加复杂的今天,这种潜意识显然是不合时宜的。

03▶安排定期演习◀

由于无法保证所有员工都能时刻保持警惕,而一旦造成的损失又可能难以挽回,因此安排特定的演习是有必要的。市面上有些安全公司就会制作专门的“欺诈”邮件,用来“诱骗”那些掉以轻心的员工。

04▶完善的数据保护机制◀

如同推特在事后加强了安全监管和内部权限机制一样,你同样需要审视自己的数据保护方案是否健全。在这里,小编推荐戴尔易安信的“避风港”计划——Cyber Recovery,专门应对愈演愈烈的恶意攻击和勒索病毒等行为。

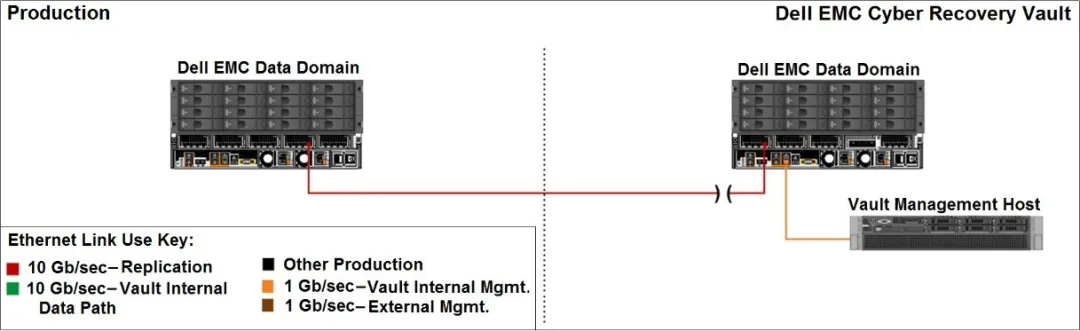

Cyber Recovery解决方案由一对PowerProtect DD系统和Cyber Recovery管理主机组成,运行在管理主机上的Cyber Recovery软件通过启用或禁用CR存储区中Data Domain系统上的复制以太网接口,来控制从生产环境流向存储区环境的数据流。

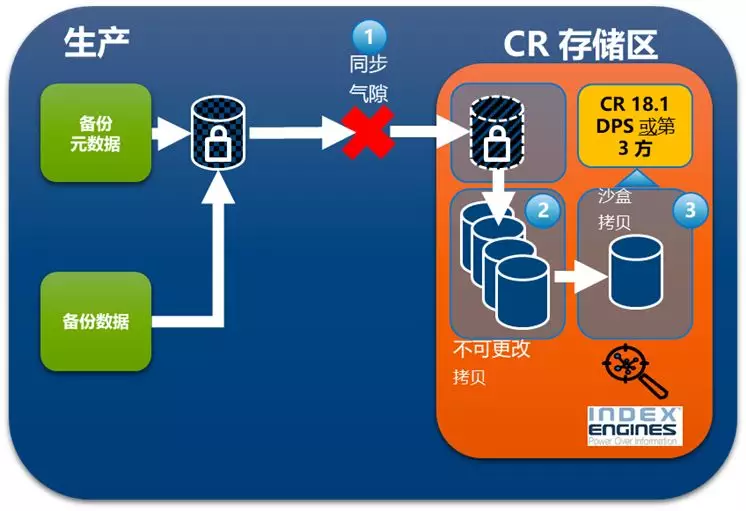

Cyber Recovery是一个逻辑上的的Air-Gap解决方案,它提供了对任何网络攻击的保护,是戴尔易安信对病毒防护、恶意删除等安全事件的终极解决方案。

备份数据存储在生产端DD上后,生产端DD和CR存储区的DD建立复制链接,使用DD的专用接口将备份数据从生产中心DD通过内部网络复制到CR存储区的DD上。

Cyber Recovery使用DD Retention Lock特性,在Cyber Recovery存储区创建生产端DD复制数据的不可变副本,在CR存储区中通过CR Management创建调度来启用复制接口链接,复制完后将禁用Cyber Recovery Vault区DD上的复制接口,以建立备份数据完全网络隔离方案。我们还可以在CR存储区创建RW沙箱,用于分析数据并恢复验证数据。

Cyber Recovery解决方案的咨询服务还可以为用户提供进一步的物理安全性设计,防止内部破坏分子可能利用物理安全薄弱环节。可以将CR存储区设备安装在专门的房间或笼子里,并实施物理访问控制措施,如房间或笼子上锁,使用钥匙须登记,或者两人同时插入钥匙才能开锁,以及笼门、房门、设备上安装视频监控等。

结 语

身处数字时代,数据风险面对防不胜防,推特这样的大型互联网公司的遭遇无疑给我们上了生动的一课。企业更加应当选择既能定点打击、又能全面防护的数据保护方案。只有这样,企业才能把主动权把握在手中,为数据驱动价值构筑安全防线。

相关内容推荐:只需三招,做好数据保护防患于未然

相关产品:企业 Data Domain 系统