本文转自雷锋网,如需转载请至雷锋网官网申请授权。

据外媒消息,大规模名人推特遭黑客袭击事件水落石出,幕后策划者为来自佛罗里达州的17岁少年格雷厄姆·克拉克(Grahamlvan Clark)。

格雷厄姆·克拉克(来源:WGNTV)

另外两名同谋分别为来自英国的梅森·谢泼德(Mason Sheppard),以及佛罗里达州奥多义的尼玛·法兹利(Nima Fazeli)。目前三人均已遭逮捕。

主谋格雷厄姆·克拉克(Grahamlvan Clark)面临包括诈骗罪在内的30多项重罪指控,并以成年人标准接受审判。

消息一出,有网友调侃,

如此天才少年,应该惩罚他到国家安全局工作。

但也有网友回应,天才少年没错,不过主要还是因为Twitter的安全性做的太差。

至于黑客们如何成功盗取名人账户,Twitter最新官方回应是采取了手机鱼叉式网络钓鱼攻击( phone spear phishing attack)。本次FBI调查人员针对黑客的攻击行为做出了详细说明。

黑客攻击事件回顾

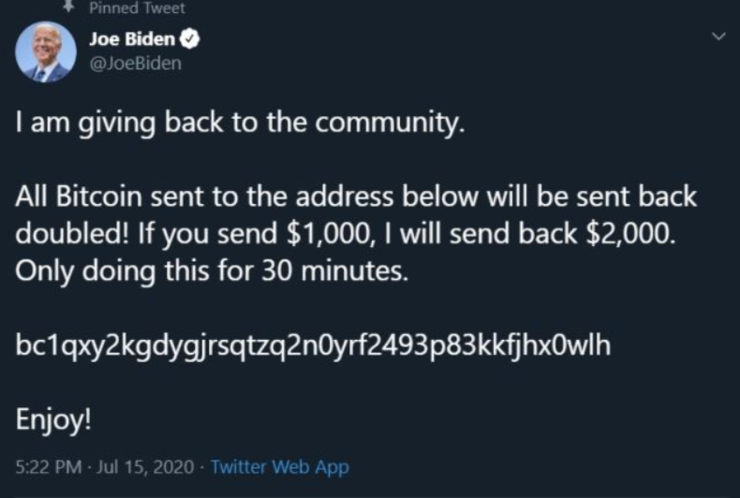

7月15日,Twitter爆发史上最大规模安全漏洞事件,包括埃隆·马斯克(Elon Musk),比尔·盖茨(Bill Gates),巴拉克·奥巴马(Barack Obama)、乔·拜登(Joe Biden)等众多名人在内的130个Twitter账户遭受到黑客攻击。

其中,45位名人账户被登录并发布比特币募集推文。

推文内容大致相似:

我在回馈社会。所有发送到一下地址的比特币都会被加倍寄回!如果你寄1000美元,我就寄回2000美元。只做30分钟。

所用推文最后全部附上了黑客的比特币钱包代码。

事件一出,Twitter官方立刻采取措施,限制了部分Twitter账户发布推文和重置密码等功能,从规模和影响来看,这场黑客攻击是Twitter史上爆发的最大的安全漏洞事件。

由于这些名人账号均有数百万粉丝,黑客们精心策划的比特币骗局单日收到了超过100,000美元的比特币。

希尔斯伯勒州州检察长安德鲁·沃伦(Andrew Warren)说:

黑客们利用名人推特,旨在从包括佛罗里达州在内的全国普通美国人那里偷钱。这种大规模的欺诈行为是精心策划的,我们绝不允许。

随后,美国执法部门对其展开了调查,最后将目标锁定在了17岁的克拉克(Clark)、19岁的谢泼德(Sheppard)和22岁的法兹利(Fazeli)三人身上。

接受成年人的审判

据调查人员介绍,他们是在OGusers论坛上发现了嫌疑人的踪迹。OGusers是一个黑客论坛,包括帖子,私人消息,IP地址,电子邮件地址以及众多参与者的用户信息。

在Twitter事件发生的当天,OGusers论坛上一个名为“ Chaewon”的账号发布了一条帖子,声称可以更改与任何Twitter帐户关联的电子邮件地址,价格为250美元,并可以直接访问2500美元至3,000美元的帐户。如有需求可与Discourt用户联系。

与此同时,OGuser数据库显示,一位名“ Rolex”的账户表示,他可以控制注册到“ Rolex#0373”的Discord帐户,因此,调查人员基本确定了法兹利(Fazeli)。

另外,在今年2月初,Chaewon还有一项盗版视频游戏账户的购买记录,该项交易的收付款地址正是本次事件的比特币集群(比特币集群是一组钱包,可以绑定到单个个人或实体)。调查人员使用该账户的IP地址,绑定到另一个名为“ Mas”的OGuser帐户。最终发现该用户所使用的电子邮箱地址与谢泼德( Sheppard)拥有的账户相关联。由此,两位犯罪嫌疑人已经确定。

此外,对于如何发现克拉克(Clark)的犯罪行径,研究人员没有给出说明。

不过,据WFLA称,希尔斯伯勒州检察官安德鲁·沃伦(Andrew Warren)已对这名17岁少年提起30多项重罪指控,包括一项有组织的欺诈罪,十七项通信欺诈罪,一项欺诈性使用个人信息的犯罪案件,十项欺诈性使用个人信息罪和一项未经授权访问计算机的罪名。由于事件的严重性,佛罗里达州法院表示,将酌情考虑以成年人的标准对其进行审判。

同时,另两名成年人也在加利福尼亚州接受审查,谢泼德被指控串谋实施电汇欺诈,串谋洗钱以及故意访问受保护的计算机三项罪名。 法兹利(Fazeli)被指控协助故意访问受保护计算机一项罪名。

他们是如何做到的?

在Twitter最新声明中指出,黑客们通过鱼叉式网络钓鱼,引导其内部员工登录不安全网站,泄露了Twitter系统的访问和管理权限。近日,首席法律官马克·拉施(Mark Rasch)对黑客的这种攻击手段进行了详细说明。

-

黑客通过全球最大的职场社交平台LinkedIn,获取Twitter员工的手机号和其他私人联系信息。

-

随后致电员工,通过获取到的个人信息与员工建立信任,并确认其是否为Twitter系统授权人员。

那么,如何预防黑客的网络攻击?调查人员表示,对于如Twitter这样的技术服务商而言,最直接方法是使用硬件或证书检查,以确保单独使用窃取的凭据对入侵无效。另外,公司也必须加强网络监管,对黑客社区常用的转移技术有所了解,并与其他目标公司共享信息。