近日,Agari的安全研究人员发现了有史以来第一个报告的俄罗斯商业电子邮件泄露(BEC)网络犯罪网络,该犯罪网络也是Nigerian Scammer的幕后黑手,最近正在将目光投向基于电子邮件的攻击媒介。

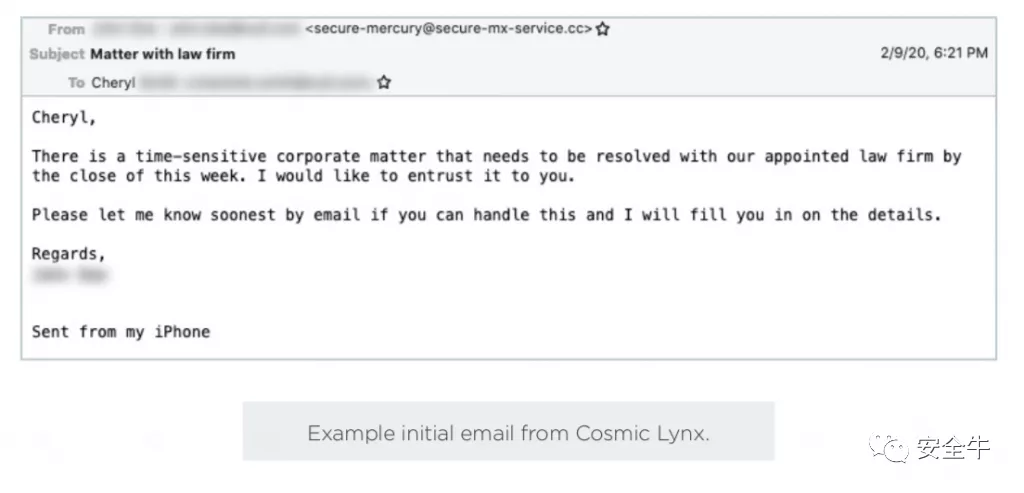

这个俄罗斯BEC团伙被代号Cosmic Lynx,自去年7月以来,已经针对46个国家/地区的200多个高级管理人员发动BEC邮件诈骗攻击。与其他常规的BEC骗局不同,Cosmic Lynx的电子邮件内容非常逼真,以没有部署DMARC邮件安全策略的受害者为目标,并利用伪造的“合并并购”方案来窃取更大额资金。

据Agari的研究人员说:

| 这是向全球电子邮件威胁态势的历史性转变,预示着全球CISO必须立即应对的新型复杂的社交网络钓鱼攻击。 |

研究人员说,大多数BEC诈骗团伙团体都没有特定的攻击目标,但Cosmic Lynx则具有明确的针对性,它专门寻找具有重要全球影响力的大型跨国组织,其中包括许多财富500强或全球2,000强公司。Agari表示,Cosmic Lynx的目标员工通常是高级管理人员,其中75%担任副总裁、总经理或常务董事的头衔。

几乎所有攻击事件的说辞都是受害者的公司正准备与一家亚洲公司达成收购协议。Cosmic Lynx声称自己是这家亚洲公司的首席执行官,并要求目标员工与“外部法律顾问”合作,以协调完成收购所需的付款。由于其敏感的性质,要求目标员工对交易的细节保密,直到交易完成为止,这使欺诈行为更容易被发现而不被发现。

研究人员说,Cosmic Lynx电子邮件的内容非常“规范和专业”,与通常使用较差语法的其他BEC攻击迥然不同。

研究人员说:

| 与大多数BEC电子邮件中拼写错误的单词和语法错误不同,Cosmic Lynx电子邮件通常非常详细,并且几乎用完美的英语书写。在某些情况下,Cosmic Lynx使用大多数人的词汇表中可能没有的专业书面单词,并在适当的上下文中使用。 |

图片:Agari

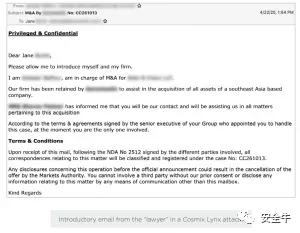

Cosmic Lynx往往会假借律师的身份来取得信任。例如,Cosmic Lynx劫持了英国某知名律师事务所中真正律师的身份,从而为其攻击增加了另一层合法性。

Cosmic Lynx首先注册一个与律师事务所的实际域名非常相似的域名,然后创建详细的电子邮件签名,其中包含模拟律师的照片、指向合法律师事务所网站的链接,甚至是保密免责声明。

最后,作为“收购”的一部分,要求目标员工将一笔或多笔付款发送到该组控制的子账户。然后,它将被盗资金通过香港的子账户转移。研究人员说,其他洗钱账户位于匈牙利、葡萄牙和罗马尼亚。他们说,该组织积极避免使用美国的洗钱账户。

图片:Agari

Cosmic Lynx攻击得手后索要的金额也明显高于平均值,在大多数高管模仿BEC攻击中,平均索要的金额为55,000美元,但研究人员表示,Cosmic Lynx电子邮件索要金额高达数十万美元,有时甚至数百万美元。

Cosmic Lynx还会嗅探尚未部署DMARC策略的组织。创建DMARC的目的是防止恶意行为者在发送电子邮件时直接欺骗组织的域。如果目标没有DMARC策略,则威胁组将直接假冒CEO的电子邮件地址,并将Reply-To电子邮件设置为他们实际用于与受害者通信的操作电子邮件账户。

研究人员说:

| 假冒CEO的电子邮件地址可以增强其电子邮件的真实性。基于我们对Cosmic Lynx历史攻击的分析,很明显,该小组知道哪些目标组织实施了有效的DMARC政策,哪些组织没有实施。 |

2020年,网络钓鱼诈骗继续给公司造成严重损失。FBI在2月份发布的IC3年度网络犯罪报告中表示,企业电子邮件泄露(BEC)攻击在2019年给受害者造成了17亿美元的损失。在2019年,这些类型的“成功”攻击案例包括媒体集团Nikkei(2,900万美元)、德克萨斯州学区(230万美元),甚至还有一个社区非营利组织(120万美元)。诈骗的对象不限于企业,甚至包括市政府和教堂。例如佛罗里达州的奥卡拉市政府(City of Ocala),被诈骗了742,000美元,而俄亥俄州布伦瑞克(Brunswick)的一座教堂,去年8月被诈骗了175万美元。

研究人员警告说,Cosmic Lynx代表了新型的更复杂、更难检测的BEC攻击。

与传统的BEC团体不同,Cosmic Lynx展示了开发更复杂和更具创造性的攻击的能力,这使它们与我们每天看到的更通用的BEC攻击有显著区别。

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】