在当下的网络安全领域,SDP是一个火热的话题。SDP(Software Defined Perimeter)即“软件定义边界”是由云安全联盟开发的一种安全框架,基于零信任的概念,对于每个连接服务器的终端,都必须在连接前进行身份验证和授权,确保所有访问的可信性。由于全部访问都需在确保可信的环境中进行,它可以确保企业的核心网络资产隐藏在安全保护之下,不直接暴露在公网中,以避免核心数据资产受到安全威胁。

换句话来说,在SDP架构面前,每一个访问者都是不可信的,只有在验证后才会给予访问者访问相应服务器的“钥匙”。如果我们把服务器比作“门”,那么,对于访问者来说,如果没有钥匙,便找不到对应的门;即使拿着钥匙,也只能打开钥匙所对应的门。SDP将服务与不安全的网络隔离开,有效改善了企业面临的诸如容易被黑客通过钓鱼软件或木马入侵企业、移动办公等新型网络访问模式带来的安全风险、传统数据逐渐转移上云的过程中面临的威胁等等,协助企业实现安全过渡,使企业无惧在全面开展数字化建设的当下所面临的诸多挑战。

SDP的架构

在SDP中,传统的企业边界被打破,防火墙不再是企业唯一的边界,内网也通过逻辑进行划分;同样,公有云和私有云之间也需要建立新的边界。SDP适应软件定义网络架构,为云而生,尤其适应混合组网环境,与SD-WAN(软件定义广域网)结合,为企业组网赋予更深一层的安全防护能力。

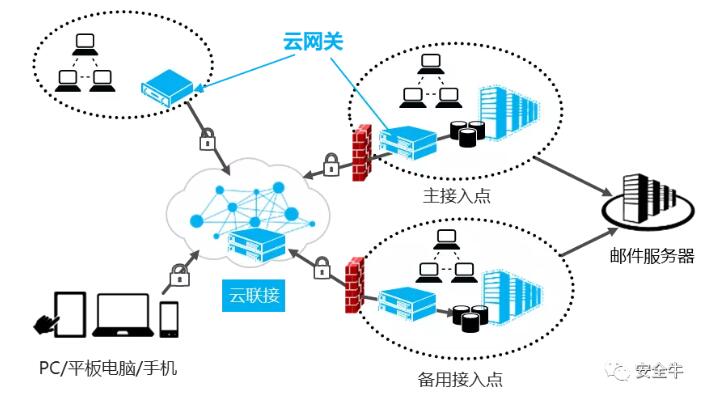

基于自研SD-WAN云网络服务平台,整合SDP控制器与SDP主机的能力,结合SD-WAN虚拟云网关、中心节点与多终端客户端的网络组建与控制能力,将SDP控制器的能力与中心云网关结合,云网关提供基于零信任模型的应用保护,根据用户进行具体的授权。同时,SDP客户端适应多终端操作系统,可以在不同终端上统一展示用户被授权访问的全部应用。

SDP的架构体系包括:

- SDP客户端:做为C/S型客户端应用、B/S型Web应用提供统一的应用访问入口,支持应用级别的访问控制,支持跨内核控件调用、插件的安全管控,实现简约、快速和安全的一体化。

- 安全网关:作为用户授权访问内部应用的入口,安全网关将外网用户和内网资源隔离,过滤非法的访问。

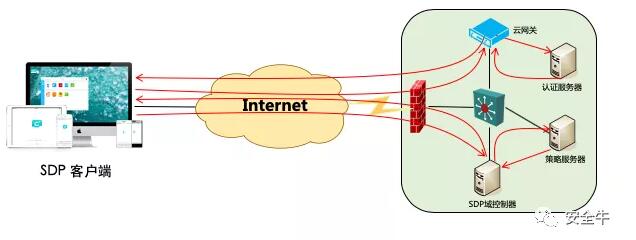

- SDP域控制器与策略服务器:提供网关设备的注册,隐藏网关地址,避开恶意威胁源的扫描与非法行为。

- 认证服务器:实现用户身份预验证、预授权,对接企业内部第三方认证系统,客户端的请求先经过认证服务器,得到认证授权再将结果返回给SDP域控制器。

SDP与组网结合的解决方案

在SDP的应用场景中,最常见的情况就是一个企业有一个总部和一个或多个地理上分散的分支机构,企业拥有的物理网络(内网)无法把这些机构连接在一起。外部地区的员工在执行工作任务时需要访问企业资源,可能是远程办公场景,或在企业外其他地区使用企业所有或个人拥有的设备进行访问。由于SDP的架构天然适应SD-WAN的网络架构,因此,依托自身的技术优势,将SDP与SD-WAN组网结合的解决方案,为更多的企业提供零信任安全的网络架构,受到越来越多客户的青睐。

用户可以通过不同终端向SDP控制器发送预授权请求,策略控制器依据预设策略进行判断后,将认证结果返回SDP控制器,并由SDP控制器将访问控制列表发给客户端;之后,访问权限内的云网关才收到认证请求。在确认认证信息无误后,客户端实现接入,完成访问连接的建立。

在SDP与组网有机融合的过程中,SDP控制器依旧扮演解决方案中“大脑”的角色,对发起方进行动态的身份认证,并协助发起访问请求的终端与目标服务器之间建立受信的安全访问隧道。不得不提的是,这一通道的建立并非固定的,而是随请求变化而随时构建的、动态的访问隧道,它将网络中的各式潜在威胁进行有效屏蔽,构建更加安全的网络边界。

SDP实践案例与成果

在某一金融行业单位的实践中,用户完成了业务系统和网络等IT基础架构的平滑升级,以适应业务快速发展的需求。

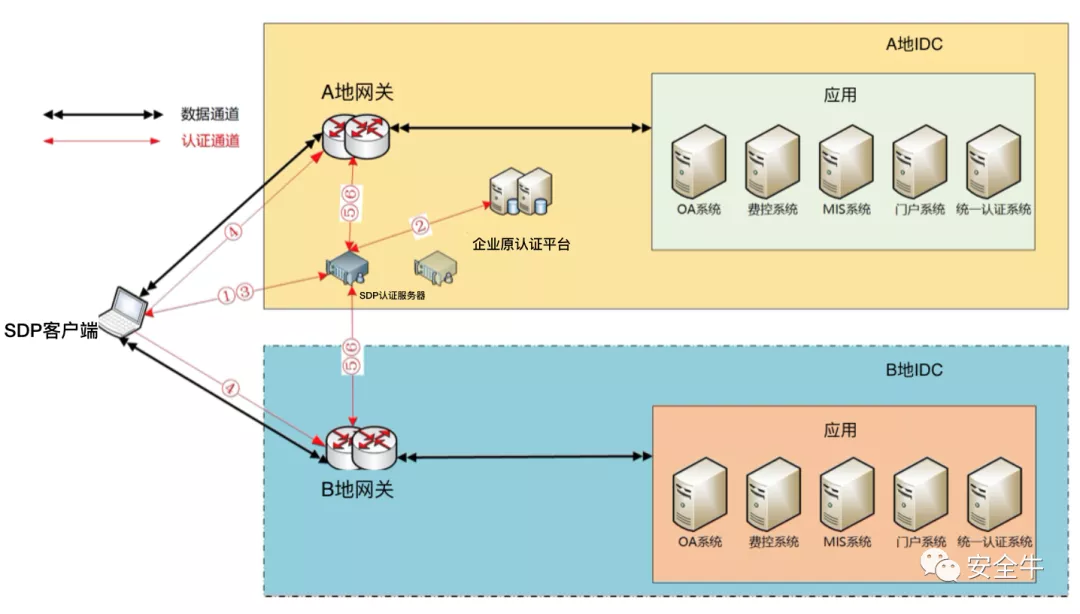

用户的数据中心设置在两个不同的省,并且使用了虚拟化技术,因此网络边界很难通过单一防火墙进行防护;同时,内部的服务器多处于不同的网段中,员工急需一种方案在平滑使用跨网段的应用;用户希望能够有效实现边界防护,保障不同地点数据中心的安全性,并实现基于应用的访问授权,保证用户访问应用过程中的安全防护。

基于客户的需求,提供SDP控制器,复用企业内部原认证系统,实现对用户的身份认证,建立可信的终端与安全网关之间的连接。用户发起访问请求后,两个不同省数据中心内的授权应用同屏显示,实现“所见即所用”。SDP接收主机贴近服务器放置,将企业的应用服务器隐藏,仅经过SDP认证服务器认证后的访问才可以与服务器在授信区域进行数据交换。

下图为SDP架构在客户环境中部署的架构图。认证通道和数据通道被有效的隔离,通过一台客户端即可访问不同网段应用,实现了客户的需求。

SDP案例实践成果:

(1) SDP与组网结合帮助案例中的金融单位内部员工扩宽了办公模式。从传统的企业内部通过PC接入网络进行办公,扩展到可随时随地通过多移动终端进行安全办公——这样的转换仅需建立安全访问隧道即可,无需任何其他操作,且隧道可一键安全建立,减轻操作的复杂程度,提升效率;

(2) 金融单位内部的IT管理人员无需进行复杂的配置和管理,相比传统的安全软硬件部署的模式,SDP与组网结合可以协助企业内部IT管理人员显著提升效率,并且帮助企业控制IT管理成本;

(3) 对不同的金融企业,或是企业内部的不同部门,他们都有不同的安全需求。SDP的理念是以用户为中心,这套方案可以确保资源能够根据用户的需求进行灵活调配,并且确保所有与安全相关的操作都在云中执行,在基本无需额外维护的同时,确保网络访问更易于控制、更加灵活,完美地契合了正在数字化转型中的大中型企业的需求。

总结

SDP与组网结合的改造,企业的终端客户只要使用客户端通过验证,无需关注自己的权限归属,即可访问授权范围内的应用。企业的IT管理者不再为繁杂的认证规则所累,在保证安全的前提下,提高易用性、可维护性。

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】