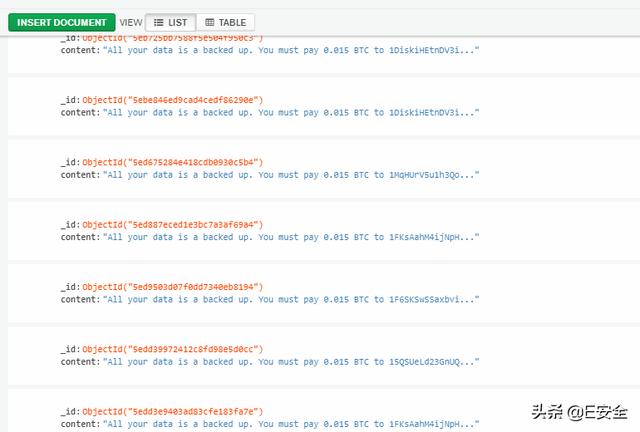

近日据外媒报道,黑客已经入侵22900个没有密码并线暴露的MongoDB数据库,并且上传了赎金记录,入侵的数据大约占所有MongoDB在线访问数据库的47%。

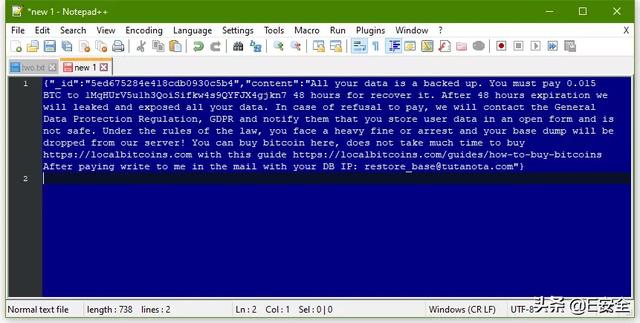

据悉,在整体操作中,黑客入侵了自动脚本扫描配置错误的MongoDB数据库,随后擦除其内容,并在系统页面留下赎金记录,要求每一个数据支付0.015比特币(约合140美元)。攻击者表示将会给公司两天时间,如果没有得到赎金他们将会泄漏其数据。但是,GDI基金会安全研究员Victor Gevers在接受媒体采访时表示,黑客最初的攻击不包括数据擦除步骤。

其实,这些对MongoDB数据库的擦除和勒索攻击本身并不新鲜。MongoDB数据库在长达三年的时间里一直被此类问题困扰,此前有超过28000台服务器被勒索,随后又有26000台服务器和3000台服务器先后被勒索。对此,MongoDB,Inc.产品安全高级总监Davi Ottenheimer将攻击归咎于数据库所有者未能为其数据库设置密码,使服务器暴露在网上而没有防火墙。

目前,默认的MongoDB数据库设置具有开箱即用的安全默认值,但是尽管如此,仍然有成千上万的服务器每天出于某种原因而联机暴露。对于希望以正确方式保护其MongoDB服务器安全的服务器管理员来说,“ MongoDB安全性”页面是开始获得正确建议的最佳位置。