简述

本文主要介绍HTTPS以及SSL单向验证和双向验证。

HTTPS介绍

HTTPS是一种通过计算机网络进行安全通信的传输协议,经由HTTP进行通信,利用SSL/TLS建立安全信道,加密数据包。HTTPS使用的主要目的是提供对网站服务器的身份认证,同时保护交换数据的安全性与完整性。

HTTP介绍

HTTP是超文本传输协议,是一个基于请求与响应、无状态的、应用层的协议,常基于TCP/IP协议传输数据,互联网上应用最为广泛的一种网络协议,所有的WWW文件都必须遵守这个标准。

SSL/TLS介绍

TLS在传输层对网络连接进行加密,前身是SSL协议,由网景公司1995年发布,用以保障数据在Internet上安全地进行传输,利用数据加密(Encryption)技术,确保数据在网络传输过程中不会被截取或窃听。

数据加密用到了对称加密和非对称加密,TCP协议建立传输连接时,SSL首先对对称加密的密钥使用非对称加密的公钥进行非对称加密,连接建立好之后,SSL对传输内容使用对称加密。

对称加密,速度高,可加密内容较大,用来加密会话过程中的消息。

非对称加密,加密速度较慢,但能提供更好的身份认证技术,用来加密对称加密的密钥。

OSI模型

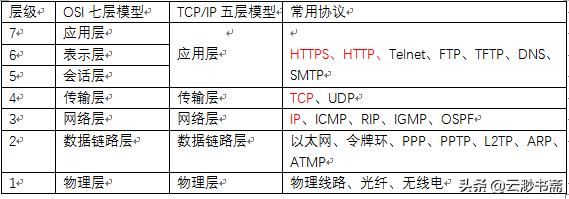

HTTPS和HTTP协议位于应用层,SSL\TLS协议位于传输层与应用层之间,TCP协议位于传输层,IP协议位于网络层。如下图所示:

图 1 协议模型

SSL单向验证

客户端执行HTTPS请求时,需要由TCP协议建立和释放连接。这就涉及TCP协议的三次握手和四次挥手。想要了解一文读懂TCP三次握手工作原理及面试常见问题汇总和一文读懂TCP四次挥手工作原理及面试常见问题汇总的同学,请点击链接查看。

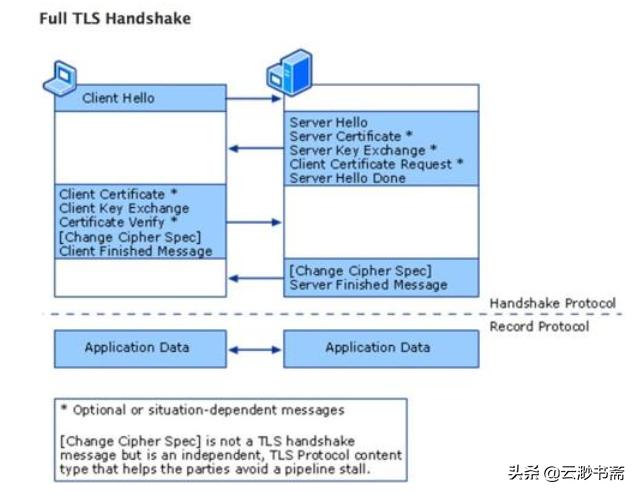

TCP连接建立好后,对于HTTP而言,服务器就可以发送数据给客户端。但是对于HTTPS,它还要运行SSL/TLS协议,SSL/TLS协议分两层,第一层是记录协议,主要用于传输数据的加密压缩;第二层是握手协议,它建立在第一层协议之上,主要用于数据传输前的双方身份认证、协商加密算法、交换密钥。

SSL单向验证流程:

图 2 SSL单向验证流程

SSL单向验证总共有四步

1) 第一步,客户端向服务器端发起Client Hello,请求内容包括:

a. 客户端支持的SSL/TLS协议版本列表;

b. 客户端支持的对称加密算法列表;

c. 客户端生成的随机数A;

2) 第二步,服务器端回应客户端Server Hello,回应内容包括:

a. 双方都支持的SSL/TLS协议版本;

b. 双方都支持的对称加密算法;

c. 服务器密钥库中的证书;

d. 服务器端生成的随机数B;

3) 第三步,客户端收到服务器端回应,客户端检查服务器端证书是否合法,验证内容如下:

a. 服务器端证书是否过期;

b. 服务器端证书是否被吊销;

c. 服务器端证书是否可信;

d. 服务器端证书域名和客户端请求域名是否一致。

验证通过后,客户端回应服务器端,回应内容包括:

a. 客户端生成一个"随机数C","随机数C"也被称为"pre-master-key",然后使用服务器端证书中的公钥加密"随机数C",将加密后的"随机数C"发送给服务器端;

4) 第四步,服务器端使用密钥库中的私钥解密加密后的"随机数C"得到"随机数C",此时客户端和服务器端都拿到了随机数A、随机数B、随机数C,双发通过这3个随机数使用相同的密钥交换算法计算得到相同的对称加密密钥,这个对称加密密钥就作为客户端和服务器端数据传输时对称加密使用的密钥。

服务器端和客户端,握手结束,之后就可以用对称加密传输数据了。

SSL双向验证

SSL单向验证过程中,客户端会验证自己访问的服务器端,服务器端对客户端不做验证。如果服务器端验证客户端,则需要开启服务器端验证,这就是双向验证。

SSL双向验证和单向验证的不同之处在于:

a. 第二步中服务器端第一次回应客户端的Server Hello消息中,会要求客户端提供客户端证书;

b. 第三步中客户端验证完服务器端证书后,回应的内容中,会增加两个信息:

a) 客户端证书;

b) 客户端证书验证消息(CertificateVerify message):客户端将之前所有收到的和发送的消息组合起来,并用hash算法得到一个hash值,然后用客户端密钥库的私钥对这个hash进行签名,这个签名就是CertificateVerify message;

c. 服务器端收到客户端证书后,会做如下处理:

a) 确认客户端发送的证书是有效合法的;

b) 用客户端证书中的公钥验证收到信息中的签名,以确定这个证书是客户端发出的;

服务器端和客户端,握手结束,之后就可以用对称加密传输数据了。