问:如何把下面

这件事缩减为四个字?

一个人说了一句话,一传十,十传百,传播的过程中,这句话不断被人曲解,以至于到最后演变成了完全不同的版本。

答:

“穿井得人”,说的是战国时期宋国的一则故事。

宋国有一户丁姓人家,他们家中没有水井,平时用水都要到很远的地方去挑水。因此,便有一人在外,专门负责家里的“供水工程”。后来,这丁姓人家在自己家中打了一口水井,吃水问题便解决了。

如此一来,专门负责供水的人便从旷日持久的工作中解放出来,可以干一些其他的工作,家里的劳动效率也就提高了。因此,丁姓人非常高兴地对周围人说:“我家打井得到一个人。”意思是说,家里打了一口井,节约了一个人的劳动力,与之前相比,等于多得了一个劳动力。

丁姓人说这番话,是因为周围人都知道这件事的来龙去脉,然而传出去后,有的人或是忘了交代背景或是只记住了大概,导致整个事情越说越离谱,越传越邪乎,以至于变成了从井里挖出来一个人。

后来,这件事惊动了宋国国君,于是国君派人直接找到当事人丁姓人家,询问事情的来龙去脉。

宋国国君使者的到来,让丁姓人家颇感惊讶,战战兢兢,不知自己犯了何罪,待使者说明来意之后,丁姓人才放下心来,原来广为流传的“挖井得人”的奇异之说竟然是他们自己家的事情。

这件事情说明,人的口口相传是多么的不靠谱,因为没办法保证传播链条上的每一个人都完整了解故事始末并完整复述出来,只要有一点瑕疵,在传播的过程中错误就会不断放大。

于是有人说,还是机器靠谱,因为机器只会执行命令,而不会添油加醋,可机器就一定靠谱吗?

举个例子来说,PC或服务器在启动的第一步都会先进行自检,然而自检过程中需要检测的固件就是一个隐患。因为固件是写入EPROM(可擦写可编程只读存储器)或EEPROM(电可擦可编程只读存储器)中的程序。既然是程序,由于可执行,就有可能存在漏洞,有被利用的风险。

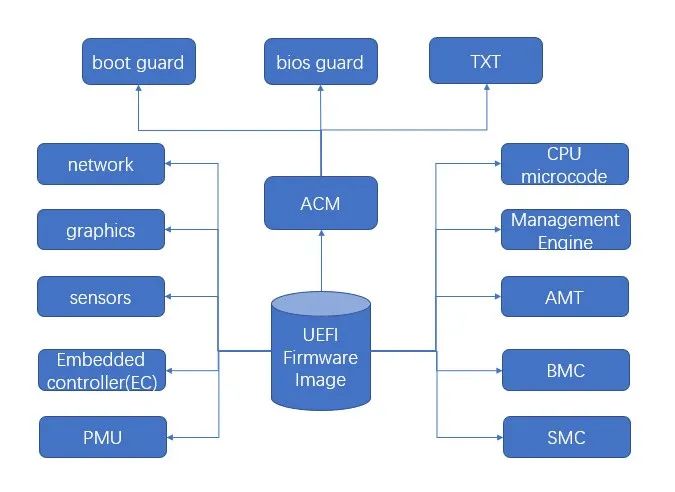

举个例子,现在通用的UEFI(统一可扩展固件接口),是操作系统和固件之间的软件界面。

从上图可见,UEFI在所有固件里居于中间位置,安全性也是重中之重。服务器可以通过UEFI安全启动方式来启动,也就是把UEFI固件当做安全计算基石(TCB),在其上验证操作系统的BootLoader真伪,防止操作系统被插入伪造的BootLoader。

要注意的是,我们在这里有个假设:UEFI固件也就是基本输入输出系统(BIOS)是安全而可信的。

但是,就和开头提到的

“穿井得人”故事一样

UEFI固件并不是源头

如何保证产品质量,如何杜绝违约风险?

比如,如果有黑客拿

Flash烧写器做了假BIOS怎么办?

安全等级在提高

黑客手段也在变

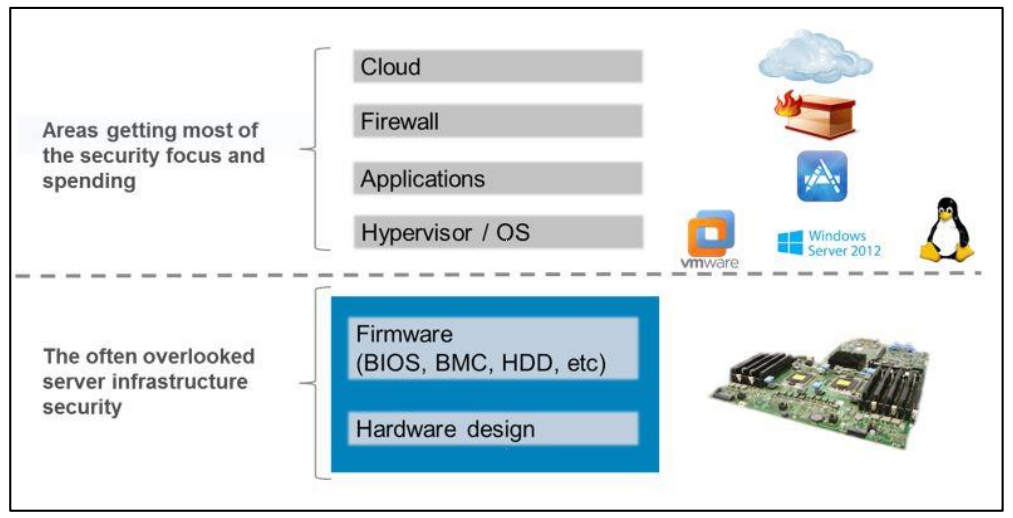

虽说去年5月,国家正式发布了“等保2.0”,整个行业的安全意识越来越规范,但也不乏深谙渗透的黑客从固件漏洞上找到新的突破口。这是因为除了大一些的公司或者技术能力比较强的公司会在底层方面管控得比较好,其他大多数公司对固件和固件的安全认识都不够。

通过Firmware Slap、Binwalk、Fiber、FirmTool等一些常用工具,越来越多的未签名固件被黑客挖掘出来,并绕过检查,替换成精心准备的带恶意代码的驱动程序文件,用来渗透主机系统。

▐ 那么,我们到底应当如何守护底层的固件安全,避免固件成为最薄弱的一环?

且看戴尔易安信PowerEdge服务器产品带来的“信任链”。

PowerEdge是打造全方位企业系统产品组合的基础,可以说是企业现代化数据中心的基石。从元件筛选、硬件设计流程、设计创新直到最后的品质检测,PowerEdge服务器都以满足用户对于高合理性、高可靠性的诉求为目标。

除了热稳定、冗余设计、降额设计、环境防护的匠心设计,PowerEdge服务器还具有行业首发的“信任链”功能。凭借安全锁定+签名固件,每个模块信任链启动时验证iDRAC和BIOS固件,关键部件的所有固件(NICs、HBAs、RAID、CPLD、存储驱动器、PSUs等)也同样使用加密签名进行验证,从而确保服务器上只运行可靠的固件。

无论是BIOS、IDRAC、PERC、NIC,每个固件到操作系统启动的每个环节对运维人员来说都是可靠、可信、可控的。

PowerEdge服务器还支持UEFI Secure Boot,负责检查UEFI驱动程序的密码签名和在操作系统运行之前加载的其他代码。

通过对整个链条的安全管控,任何被非法、恶意篡改的BIOS,固件都无法升级到系统,有效避免硬件被入侵;非法OS也会被禁止启动,让服务器终身免疫;同时,独有的参数配置锁定模式可以增强服务器配置管理的安全性,让运维人员不用再为硬件层的安全担惊受怕。

不管是自身安全运维的需求,还是等级保护等安全监管的需求,戴尔易安信PowerEdge的“信任链”技术都能让基础架构免于一环出错、满盘皆输的危险。

相关内容推荐:趁热打铁,聊聊业界首创的AppsON

相关产品:R540