【51CTO.com快译】当今最安全的系统配置之一是气密性PC,因为他们与互联网完全断开。但它们也并非是绝对安全的,可能以各种方式被破坏,比如通过声波来使用计算机扬声器。这样的漏洞利用,促使网络安全专家甚至从气密计算机中删除了音频设备,从根本上实现音频间隔。

据今年2月的一则报道,黑客可以利用屏幕亮度从气密PC上窃取数据,现在可以通过电源来进行窃取。

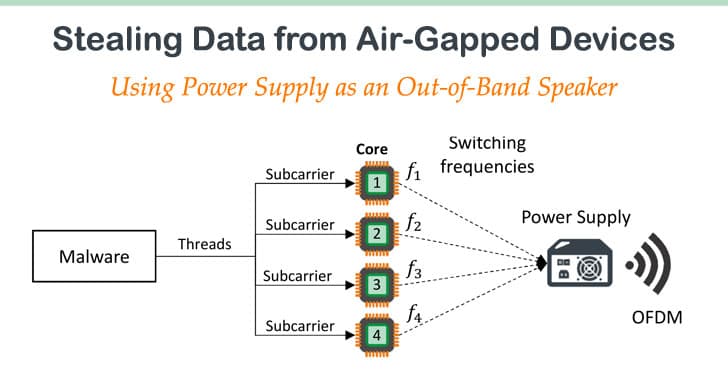

以色列内盖夫本·古里安大学的网络安全研究员Mordechai Guri进行了一项实验,展示了如何利用电源设备(PSU)从气隙和音频差距的计算机中提取信息。恶意软件利用PSU作为“功能有限的带外二级扬声器”,可以提取的数据包括不同文件和用户击键的信息,这些击键信息可以传输至1米远,而攻击者可以从相距5米的设备(如:智能手机)接收的密码和加密密钥,如图所示(B)下。

此外,可以通过这种方式,黑客可以利用不同类型的计算机,包括PC工作站、服务器、嵌入式系统和IoT设备,从而使整个设备范围都变得脆弱。

Mordechai在研究报告中指出:“恶意代码操纵电源的内部\ textit {开关频率},从而控制从其电容器和变压器产生的声音波形。我们的技术能够在0-24khz的频带中产生音频音调,并从计算机电源播放音频流(例如WAV),而无需音频硬件或扬声器。”

令人震惊的事情可能是,无需提升特权即可进行攻击,攻击者也无需物理访问硬件。

然而,最大6米的距离要求也对黑客实施攻击有所限制,从而需要某种社会工程手段靠近系统,而不能真正以“远程”方式进行操作。此外,当您考虑在主要用于高度安全的环境(例如政府和公司办公室)中使用这种气隙式计算机的地方时,情况变得更加复杂。

但是,该研究并未解决如何首先在这种安全计算机上实施恶意软件的问题,具有讽刺意味的是,这还存在进一步的空白。

至于使用此类计算机的人可以采取的措施,其中一些措施包括分区,在该分区中,禁止在装有气隙计算机的区域使用电子设备,但这具有明显的所需空间成本的缺点。也可以使用主机入侵检测系统,该系统可以监视正在运行的进程以观察任何异常。这也有缺点,例如由于某些进程自然使用CPU密集型计算而导致错误警报响起,尽管这完全合法,但也会令人怀疑。

总而言之,希望你查看一下之前曾进行过此类攻击的其他实例,以更全面地了解如何安全地使用装有气隙的计算机。此外,明智的做法是聘请专家来处理此类网络的安全性,而不要尝试部署它。

原文作者:Sudais Asif

原文地址:https://www.hackread.com/malware-extract-data-air-gapped-pc-power-supply/

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】