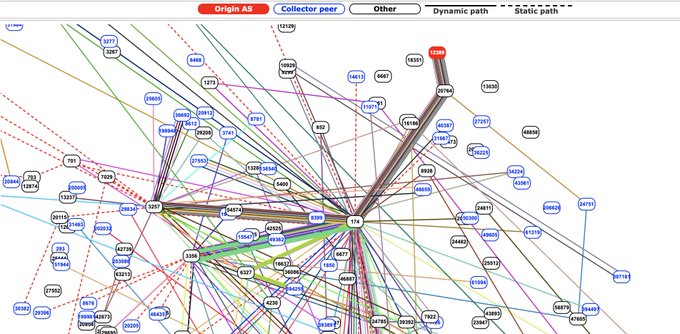

4月1日,这个并不寻常的愚人节,俄罗斯Rostelecom被发现疑似劫持来自全球200多家 CDN 和云托管提供商的流量。

这次BGP劫持的影响有多大呢,200多个网络的8800多条互联网流量路由受到影响,波及攻击谷歌、亚马逊、Facebook、Akamai、Cloudflare、GoDaddy、Digital Ocean、Joyent、LeaseWeb、Hetzner和Linode等知名公司。

BGP的安全问题,真实伤不起。

互联网是一个去中心化的分布式结构,整个网络由成百上千个不同的ISP(互联网服务提供商)的子网络组成。而为了达到互联,子网络A就是通过BGP协议告诉子网络B:我这里都包括哪些IP地址段,AS编号(AS Number)是什么以及一些其他的信息。

与此同时,为了避免人们使用相同的地址空间,由主管部门(地区互联网注册中心/RIRS)负责分配IP地址。

整个网络流量互联的过程中,BGP像是一条“通道”。

作为互联网核心基础设施的组成部分,1989年诞生的BGP 已经驰骋网络几十年,但惊人的是,哪怕到现在,BGP仍然缺乏足够的安全措施。譬如,由于每个ISP(互联网服务提供商)通常必须默认信任其对等网络运营商在传输流量时与其共享的路由信息。一旦路由信息没有经过适当的审查和过滤,那意味着流量可能被发送至恶意站点。

总结一下针对互联网路由功能的攻击可能带来的后果是:

- DDoS攻击,互联网服务拒绝访问

- 旁路互联网流量监听,及对终端(网站)进行路径攻击

- 错误交付互联网网络流量到恶意终端

- 损害基于IP地址的信誉和过滤系统

- 互联网路由不稳定

一般来说,BGP劫持虽然普遍,但大多数劫持都是短暂的。并且,不是所有的BGP劫持都是恶意的,很有可能只是操作者的一个手抖,配置错误导致意外劫持。当然,并不否认恶意分子利用,目的性地劫持。

[尴尬的是,有意为之还是不小心操作,很难分辨。]

以此次Rostelecom路由劫持事件为例,事件发生的原因是俄罗斯电信内部的流量整形系统可能在公共互联网上不小心暴露了错误的BGP路由而不是俄罗斯电信内部网络的整体问题。不幸的是,这个小小的失误被Rostelecom的上游供应商拿着新公布的BGP路由在互联网上重新传播,从而将BGP劫持事件在几秒钟内放大了。

一个“小小的错误”瞬间滚成巨大的雪球,影响全球200多个网络。

尽管过去十几年的经验告诉我们,BGP 路由泄露,劫持问题有多严重,但是这个问题依然一直没有被解决。

回顾一下那些年,BGP安全问题闯下的“祸”:

- 2003年5月,彼时的世界第三大军工生产厂商Northrop Grumman部分BGP网络被恶意利用,用来发送海量的垃圾邮件。最终,这家军火承包商花费了整整2个月来重新声明对这些IP地址的所有权,同时,由于被频繁地列入垃圾邮件地址黑名单,其IP地址全部被禁止使用。

- 2008年2月,巴基斯坦政府以YouTube有亵渎神明内容为理由命令网络服务商封锁YouTube。巴基斯坦电信试图限制本地用户接入YouTube,通过BGP向香港电信盈科(PCCW)发送新的路由信息,然后PCCW向国际互联网广播了这个错误的路由信息。但是,由于工程师手抖,路由信息有误导致“YouTube断网”。

- 2015年,Hacking Team利用BGP Hijack劫持目标网络链路数据,协助意大利黑客团体的攻击行动,完成长期监控。

- 2017年,Google工程师配置错误,意外劫持了NTT通信株式会社的流量(NTT是日本一家主要的ISP,并且支持OCN和KDDI两个小型的ISP),导致日本800万用户持续断网40分钟左右。

- 2018年4月,亚马逊权威域名服务器遭到BGP路由劫持攻击,价值1730万美元ETH被盗。

- ……

既然知道伤不起,为什么BGP的安全性脆弱依旧?

事实上,通信从业者多年来一直在试图加强BGP协议的安全性。

早在2018年,美国国家标准技术研究所( NIST)与国土安全部( DHS)联合发布了第一份防范BGP劫持的安全标准草案;ROV、RPKI,包括最近的MANRS等项目一直致力BGP安全问题。然而,在采用这些新协议方面却一直进展缓慢。

以MANRS为例,成立已有6年之久,但直到最近,主要的CDN 服务商和云计算公司亚马逊、Google、微软、Facebook、Akamai、Cloudflare、 Netflix 和 VeriSign等才加入到了这一安全路由倡议。而根据资料显示,加入MANRS的网络提供商需要承诺执行过滤、反欺诈和验证,利用多种方法阻止流量劫持和路由攻击,并且与其他网络提供商进行协调合作。

说到这里,其实需要强调的是,网络运营商必须确保全局路由安全,这是底线。他们有责任确保全球范围内强大且安全的路由基础架构,阻止恶意行为和意外配置错误带来更大的影响。而这些问题是可以通过一些举措的落地而解决的,比如实施适当的前缀过滤器,保证其客户仅发布真实属于他们自己的前缀;实施TTL安全机制(GTSM),防止攻击者使用伪造的数据包等。

最后,BGP的安全问题不止于此,缺乏有效的解决方法、切实落地的安全标准以及足够的力量来推进,让BGP只能成为攻击者眼中移动的靶子。这是一个需要被所有网络运营商和安全人员重视的问题。