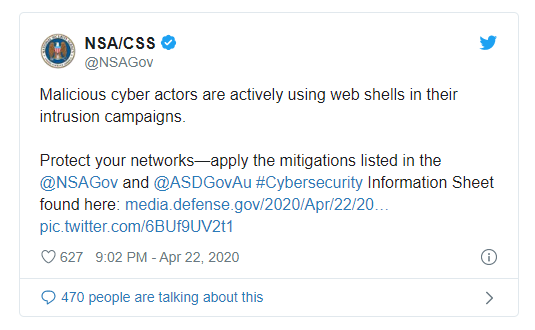

美国国家安全局(NSA)和澳大利亚信号局(ASD)联合发布一份报告,警告黑客正利用易受攻击的Web服务器来部署Web Shell。

黑客可以利用Web Shell恶意工具来感染网络或者是暴露在网络上的服务器,并由此获取权限,远程执行任意代码,在同一网络内的设备传播其他的恶意软件有效载荷。

这些恶意软件的有效载荷可以以多种形式上传到易受攻击的服务器上,从专门设计提供Web Shell功能和Perl、Ruby、Python和Unix Shell脚本的程序,到应用程序插件以及在Web应用程序页面中注入的PHP和ASP代码段等。

Web Shell是当今最流行的恶意软件之一。术语“ Web Shell”是指在被黑客入侵的服务器上安装的恶意程序或脚本。

Web Shell提供了一个可视界面,黑客可以使用该界面与被入侵的服务器及其文件系统进行交互。大多数Web Shell都允许黑客重命名、复制、移动、编辑或上传服务器新文件。它们还可用于更改文件和目录权限,或从服务器存档和下载(窃取)数据。

Web Shell可以用从Go到PHP的任何编程语言编写。这使黑客能够以通用名称(例如index.asp或uploader.php)将Web Shell隐藏在任何网站的代码中,这使得操作人员几乎不可能在没有网络防火墙或网络恶意软件扫描程序帮助的情况下进行检测。

NSA说到:“恶意网络攻击者正利用Web Shell来获取用户网络的访问权。”

ASD补充说明:“这份指导报告将有助于网络运营人员为web服务器的安全性负责。”

Web Shell 检测、防御、缓解

两国情报政府机构联合发布的安全报告长达17页,其中为安全团队提供大量参考信息,比如检测隐藏后门,并在发现后管理和恢复影响进程,在未打补丁的服务器上部署工具来拦截恶意攻击者。

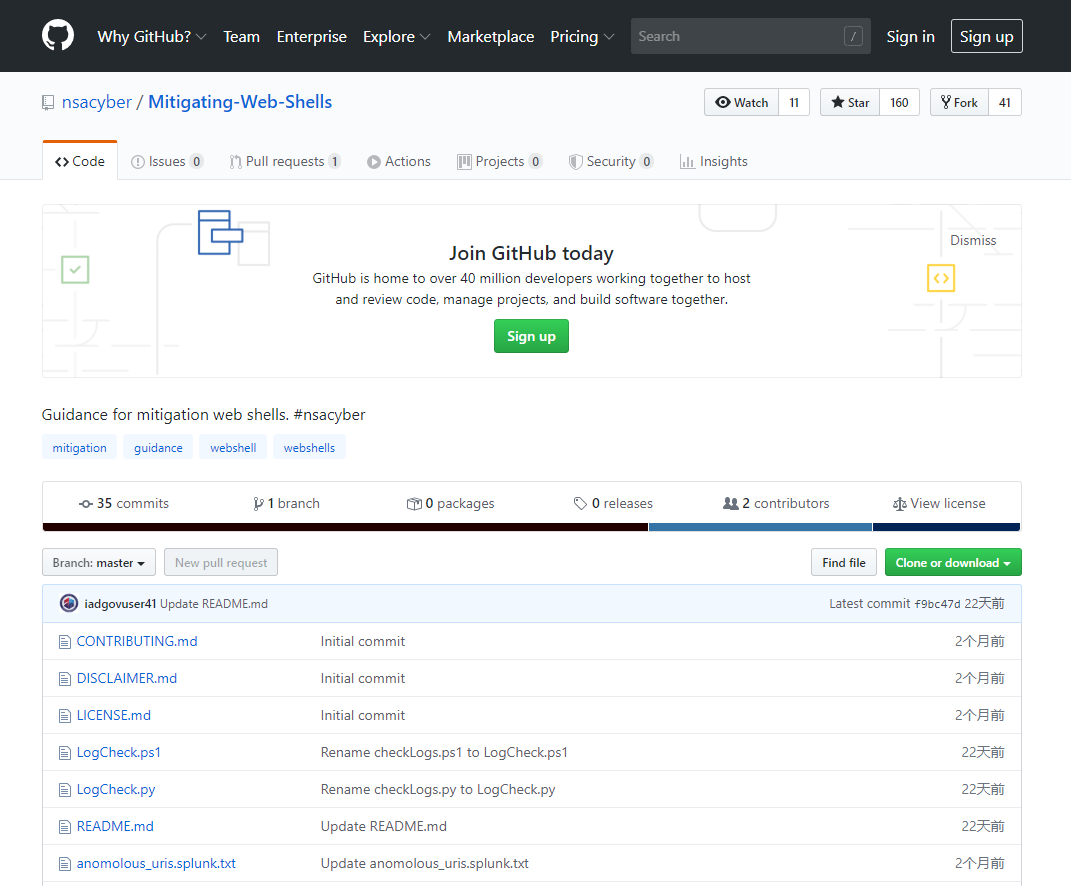

NSA有一个专用的GitHub存储库,其中包含公司用来检测和阻止Web Shell威胁并拦截Web Shell部署的工具,这些工具包括:

- “Known-good”文件对比脚本 ,可将伪装图片和流行图片进行对比

- Splunk查询,用于检测Web流量中的异常URL

- Internet信息服务(IIS)日志分析工具

- 常见Web Shell的网络流量签名

- 识别意外网络流量的说明

- 识别Sysmon数据中异常流程调用的说明

- 使用Audited识别异常流程调用的说明

- 用于阻止对可通过Web访问的目录的更改的HIPS规则

- 常用的Web应用程序漏洞列表

黑客利用Web应用程序漏洞或将其他感染系统加载来部署Web Shell 。Web Shell可以用作持久后门或中继节点,并将攻击者的命令路由转到其他系统。

攻击者经常将多个感染系统上的Web Shell链接在一起,跨网络按特定路线传输流量,例如从外部网络系统到内部网络。

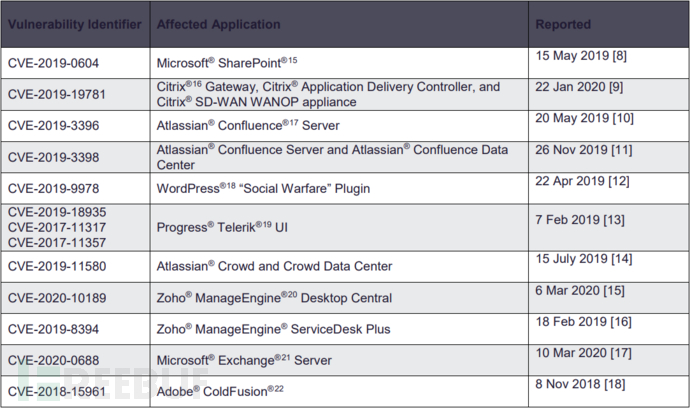

用于部署Web Shell的漏洞

因此,企业应尽快修复其网络上的应用程序和内部Web应用程序,并立即采取措施,防范攻击者利用“n-day”漏洞进一步危害服务器的风险。

NSA和ASD列出了多种常见的安全漏洞,黑客可能利用这些来安装Web Shell恶意软件,比如Microsoft SharePoint、Microsoft Exchange、Citrix、Atlassian Confluence、WordPress、Zoho ManageEngine和Adobe ColdFusion等流行工具中的漏洞。

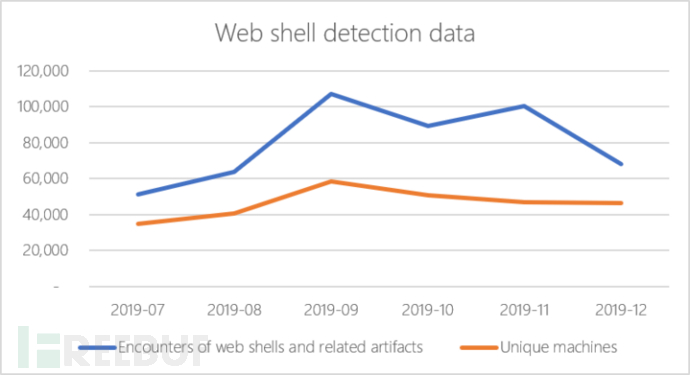

每日约有77000个Web Shell利用追踪

为检测黑客对Web Shell的利用程度,微软在2月发布一份报告,数据表明其Microsoft Defender高级威胁防护(ATP)团队“在平均46000台不同的计算机上平均检测到77000个Web Shell和相关工件。 ”这表明,Web Shell是当前最流行的恶意软件类型之一。

微软表示:“有趣的是,我们观察到攻击通常发生在周末或下班时间,而攻击可能不会立即发现并做出响应。”