【51CTO.com快译】Ansible是一种出色的自动化和编排工具,因简单性和易用性而受到许多开发人员的欢迎。Ansible随带的最重要功能之一是Ansible Vault。顾名思义,Ansible Vault是一项安全功能,用于加密或保护剧本(playbook)或文件中的敏感信息,而不是任由信息采用纯文本格式:若出现泄露,将构成严重威胁。这类数据包括密码、API令牌和SSL证书等。你可以在拥有密码等敏感信息的剧本中加密字符串组成的整个剧本YAML文件。

本指南介绍了Ansible Vault可以帮助你保护敏感或机密信息,将窥视者拒之门外的各种方法。

使用Ansible Vault创建加密文件

Ansible Vault使用ansible-vault命令行实用工具,借助AES256算法来加密敏感信息。这提供了嵌入到已定义密码中的对称加密。用户可以使用同一个密码来加密或解密文件,以便访问内容。

要创建加密文件,使用ansible-vault实用工具,如下所示:

- $ ansible-vault create file.yml

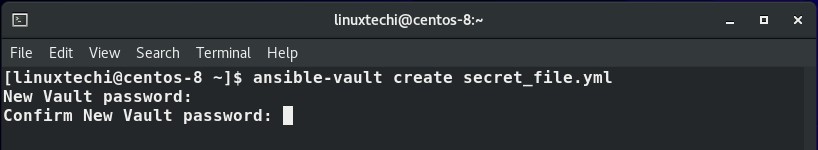

比如要创建一个文件,将其命名为secret_file.yml,运行命令:

- $ ansible-vault create secret_file.yml

图1

系统会提示你提供新的保管库密码。输入你的首选密码并确认。确认密码后,vim编辑器会启动。

之后,输入你希望被Ansible Vault加密的文件内容并保存文件。以下是一些示例文本。

- Hello, this is my secret file

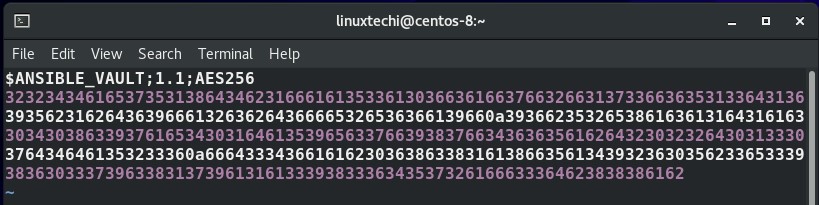

你查看文件时,会发现它已使用AES256算法加密,如下所示:

- $ vim secret_file.yml

图2

使用Ansible Vault编辑加密文件

要对现有的加密文件进行更改,使用以下语法:

- $ ansible-vault edit file.yml

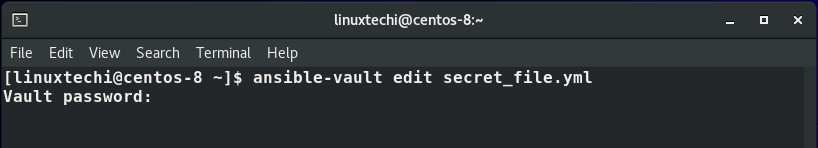

以我们之前创建的示例文件为例,编辑文件的命令将是:

- $ ansible-vault edit secret_file.yml

系统会再次提示你输入保管库密码,提供密码后,会授予你访问文件的权限以进行修改。

图3

查看加密文件

要查看加密文件,使用以下语法:

- $ ansible-vault view file.yml

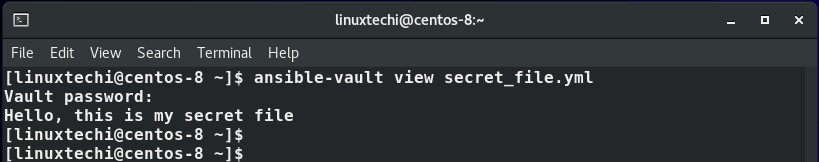

使用我们的文件,因此命令将是:

- $ ansible-vault view secret_file.yml

图4

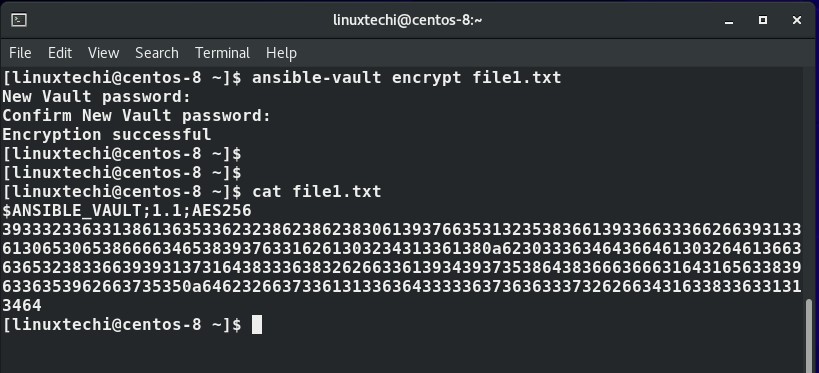

使用Ansible Vault加密现有文件

假设你想要加密现有的未加密文件,比如清单文件,你该怎么做?为此,使用语法:

- $ ansible-vault encrypt file.yml

比如说,要加密文件file1.yml,执行以下命令:

- $ ansible-vault encrypt file1.yml

指定保管库密码,确认密码后即可加密文件。

图5

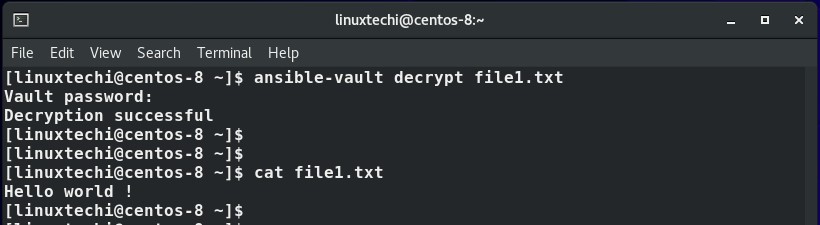

使用Ansible Vault解密文件

要解密文件、还原成纯文本格式,运行以下命令:

- $ ansible-vault decrypt file1.yml

如果一切顺利,你会收到“解密成功”的消息。现在,你可以使用cat命令来查看文件的内容。

图6

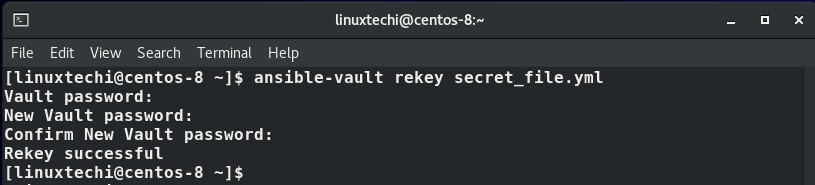

重置Ansible保管库密码

另外,你可以重置或更改保管库密码。可以使用ansible vault命令中的rekey选项完成该操作,如下所示:

- $ ansible-vault rekey secret_file.yml

先指定当前的保管库密码,然后再创建一个新密码并确认密码。

图7

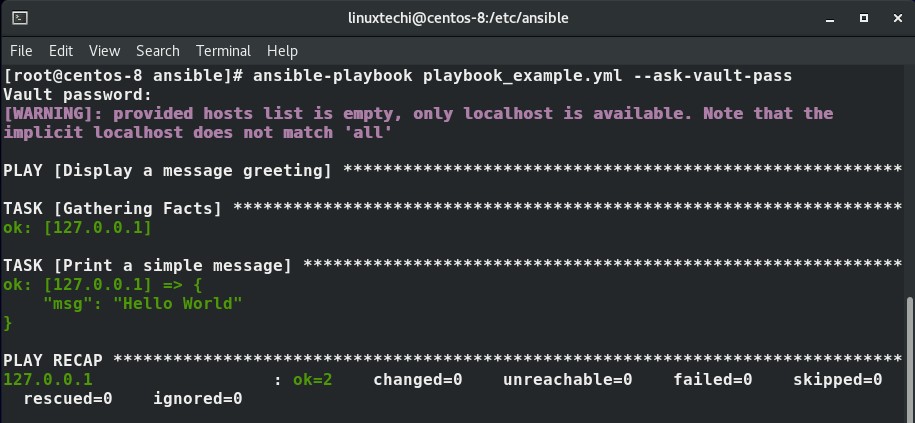

Ansible Playbook中运行时解密内容

Ansible 2.4之前,运行时解密文件需要使用带–ask-vault-pass参数的ansible或ansible-playbook命令,如下所示:

- $ ansible-playbook playbook_example.yml --ask-vault-pass

然后会提示你输入保管库密码,解密会在运行时开始。

图8

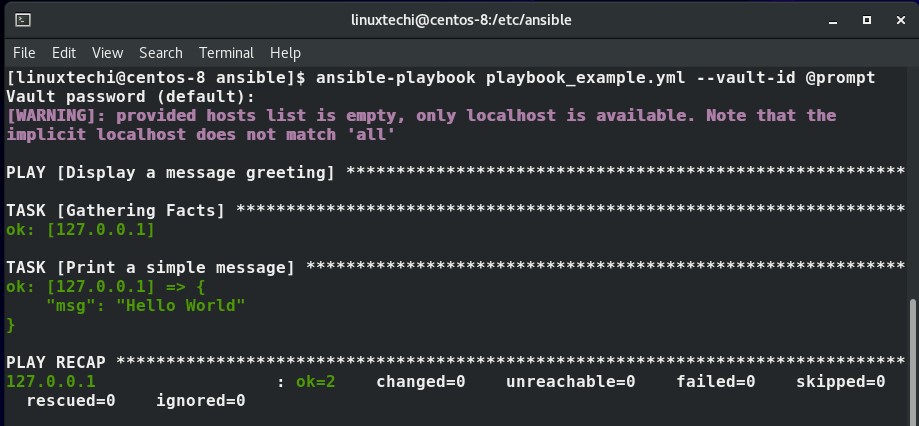

然而,该方法已被弃用。从Ansible 2.4开始,提示输入密码的标准方法是使用–vault-id选项,如下所示:

- $ ansible-playbook playbook_example.yml --vault-id @prompt

@prompt将提示输入密码。

图9

避免每次运行过程中解密文件时提示输入密码,一个简单技巧是将保管库密码存储在文件中。

Ansible 2.4之前,实现此操作的方法是使用–vault-password-file参数,指定含有已存储密码的那个文件的路径。

例如在下面的演示中,密码文件位于/etc/ansible/vault_pass.txt文件中。

- $ ansible-playbook playbook_example.yml --vault-password-file /etc/ansible/vault_pass.txt

然而,与–ask-vault-pass选项一样,已停止使用–vault-password-file选项,让位于–vault-id选项。因此,该命令如下所示:

- $ ansible-playbook playbook_example.yml --vault-id /etc/ansible/vault_pass.txt

在Ansible Playbook中加密变量

除了加密整个剧本外,ansible-vault还使你能够仅加密变量。在大多数情况下,这些变量带有高度机密和敏感的信息,比如密码和API密钥。

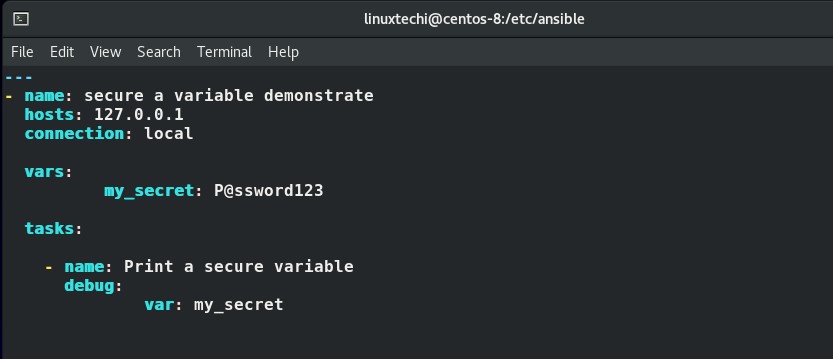

下面的剧本旨在打印输出变量my_secret的值,该变量含有定义为P@ssword123的密码。

图10

通常,以纯文本形式存储密码是坏主意,因为如果有人拥有了剧本文件,你就岌岌可危。

因此为你提供2个选项:加密整个文件或加密变量的值。

要加密变量,使用如下所示的crypto_string选项。

- $ ansible-vault encrypt_string ‘string’ –name ‘variable_name

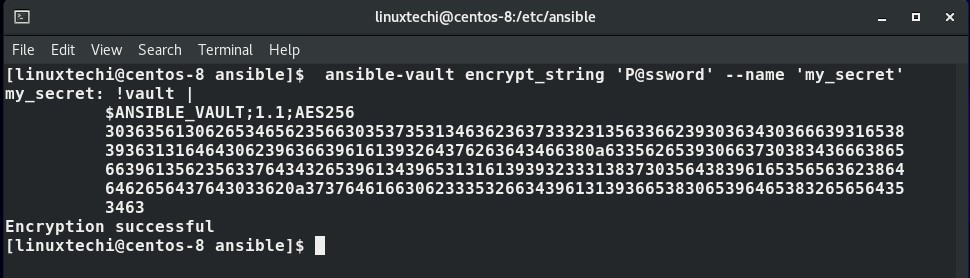

要加密剧本示例中变量my_secret的值,命令将是:

- $ ansible-vault encrypt_string 'P@ssword123' --name 'my_secret'

图11

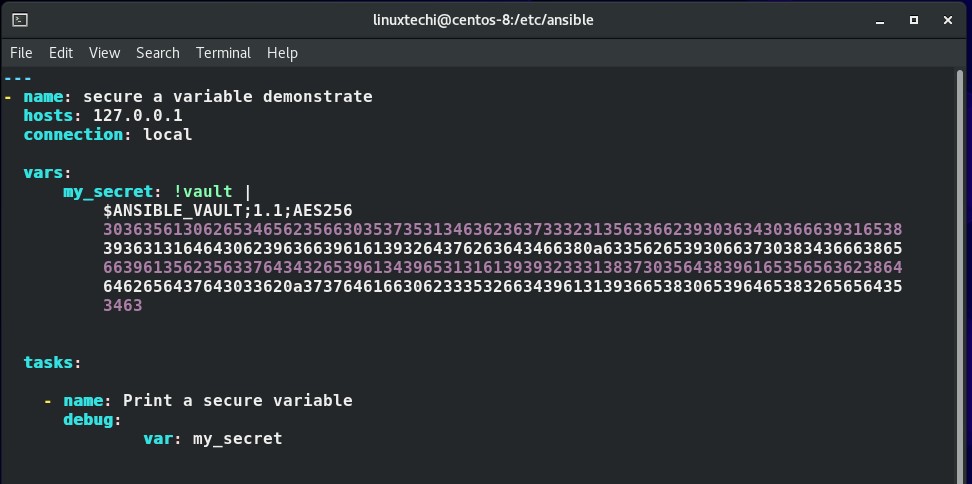

上面的输出表明密码已使用AES 256加密进行了加密。之后,从!vault |拷贝整个加密的代码。前往剧本文件,删除明文密码值,然后粘贴加密后的值,如下所示。

图12

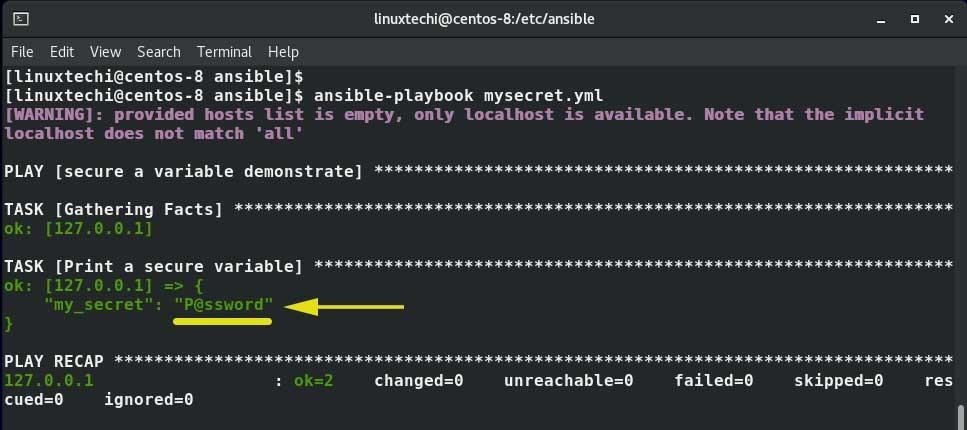

保存并退出文件。现在运行剧本,证实它是否仍会显示my_secret变量中存储的密码值。

图13

上面的输出显示剧本提供了预期的结果,表明我们已成功加密了变量。

原文标题:How to Use Ansible Vault to Secure Sensitive Data,作者:Pradeep Kumar

【51CTO译稿,合作站点转载请注明原文译者和出处为51CTO.com】