日前,腾讯安全威胁情报中心检测发现,永恒之蓝下载器木马再度升级,新增邮件蠕虫传播能力,木马在中招用户机器上运行后,会自动向其通讯录联系人发起二次攻击,危害极大,目前已有大量知名企业被感染。腾讯安全提醒企业注意防范,及时安装相关补丁,并启用安全软件防御攻击,避免重大安全事故发生。

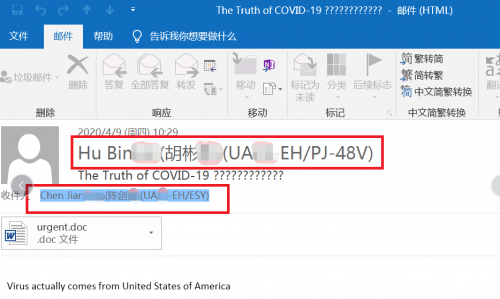

据腾讯安全专家介绍,此次检测到的永恒之蓝下载器木马在执行后会自动查找当前用户的邮箱通讯录,并发送以新冠肺炎为主题(“The Truth of COVID-19”)的邮件进行二次传播,邮件附件文档名为urgent.doc,其附带Office高危漏洞CVE-2017-8570的攻击代码,一旦用户不慎打开文档就会中招,沦为门罗币挖矿工具,甚至被远程控制,造成数据泄露。由于该木马在执行过程中会安装包含bluetea在内的多个计划任务,因此被命名为“蓝茶”。

员工遭遇企业同事邮件蠕虫攻击

永恒之蓝”下载器木马自出现之后从未停止更新,从最初的PE样本攻击,到后来以Powershell无文件攻击方式躲避查杀,通过安装多个类型的计划任务进行持久化;从通过供应链攻击感染机器,到利用”永恒之蓝”漏洞、MSSql爆破、$IPC爆破、RDP爆破等方法扩散传播,其攻击和传播方式不断迭代升级。此次,永恒之蓝下载器木马新增邮件传播能力,极易造成病毒在同一企业、合作伙伴、供应商之间快速传播扩散,4月9日,某汽车电子公司遭受企业同事的邮件蠕虫攻击。

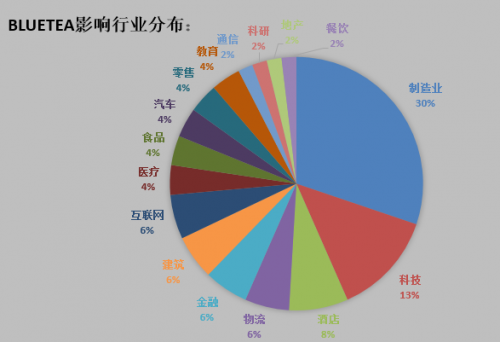

腾讯安全威胁情报中心数据显示,“蓝茶”首次攻击出现在3月30日,此后攻击趋势略有下降,但其攻击量在4月9日骤然增长。专家分析,邮件蠕虫传播能力进一步加大了其传播扩散风险。目前已有多家企业中招被感染,波及制造业、科技、酒店、物流、金融等10多个行业,其中,以制造业、科技、酒店等行业最严重。

Bluetea(蓝茶)攻击行业分布

腾讯安全专家指出,由于“蓝茶”发送的钓鱼邮件以当前社会关注度极高的新冠肺炎为主题,导致用户打开诱饵文档的可能性较高,一旦中招极易造成企业内的二次传播。为此,专家提醒企业和个人高度重视、加强防范。个人用户对不明来源的邮件附件切勿轻易打开,对附件中的文件要格外谨慎运行,如发现有脚本或其他可执行文件可先使用杀毒软件进行扫描。对于企业服务IT人员,可将公司接收到邮件主题为“The Truth of COVID-19”,附件名为urgent.doc的邮件加入恶意邮件列表进行拦截,防止企业员工因防范疏忽打开恶意附件而中毒。

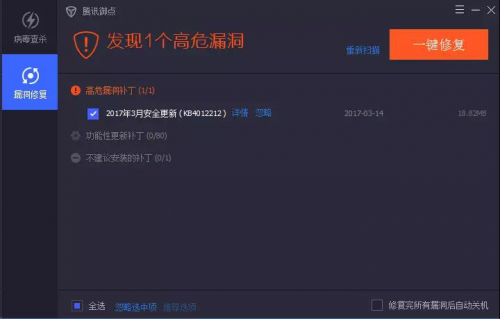

与此同时,对服务器使用安全的密码策略,尤其是IPC$、MSSQL、RDP账号密码切勿使用弱口令;及时更新Windows系统修复CVE-2017-8570漏洞,也可使用腾讯安全终端安全管理系统或腾讯电脑管家进行漏洞扫描和修复。此外,基于腾讯安全能力、依托腾讯在云和端的海量数据研发出的独特威胁情报和恶意检测模型系统——腾讯安全高级威胁检测系统,可有效检测黑客对企业网络的各种入侵渗透攻击风险,企业可予以部署,及时发现风险,防患未然。

腾讯御点扫描修复漏洞