安全研究人员曾遇到过一次攻击,其中以百思买礼品卡的名义将USB加密狗像工作文件快递一样,邮寄给了一家公司这个加密狗会暗中窃取各类信息。

过去,安全专业人员承认,这种技术在进行物理渗透测试时很常见,但是在外很少见到这种技术。因此它的背后可能是一个复杂网络犯罪集团。

Trustwave SpiderLabs的安全研究人员对攻击进行了分析和披露,他们从其团队合作伙伴那里了解了这一次攻击。

安全研究Trustwave SpiderLabs副总裁Ziv Mador告诉CSO,一家美国酒店业公司于2月中旬某个时候收到了USB。

包装盒中包含一封带有百思买徽标和其他品牌元素的正式信件,告知接收者他们已收到50美元的普通顾客礼品卡。

信中写道:“您可以花费在USB记忆棒上显示的物品清单中的任何产品。” 幸运的是,没有人中招!USB加密狗从未插入任何计算机,并且及时被安全人员传递分析,因为接收它的人已经接受了安全培训。

携带病毒的USB

研究人员说USB加密狗模型追踪到一个台湾网站,该网站以BadUSB Leonardo USB ATMEGA32U4的名称售价相当于7美元。

2014年,在黑帽美国安全大会上,来自柏林安全研究实验室研究人员证明,许多USB加密狗的固件都可以重新编程,

因此,当插入计算机时,会开始发送可用于部署恶意软件的命令。研究人员将这种攻击称为BadUSB,与之不同的是,只是将恶意软件放在USB记忆棒上,并依靠用户来打开它。

攻击原理

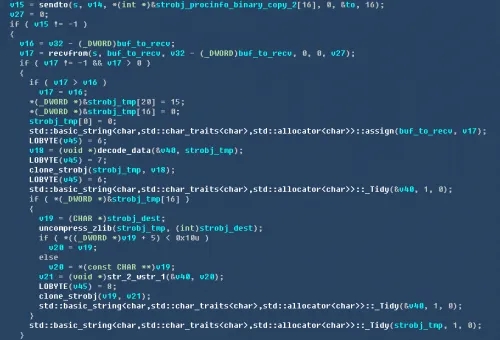

Leonardo USB设备内部具有一个Arduino ATMEGA32U4微控制器,该微控制器被编程为充当虚拟键盘,通过命令行执行模糊的PowerShell脚本。

该脚本可以到达攻击者设置的域,并下载辅助的PowerShell有效负载,然后部署通过Windows内置脚本宿主引擎执行的第三个基于JavaScript的有效负载。

个JavaScript有效负载为计算机生成唯一的标识符,并将其注册到远程命令和控制服务器。然后,它从其执行的服务器接收其他混淆的JavaScript代码。

第四个有效负载的目的是收集有关系统的信息,例如用户的特权,域名,时区,语言,操作系统和硬件信息,正在运行的进程的列表,是否已安装Microsoft Office和Adobe Acrobat等。

在暗中窃取信息后,JavaScript后门会进入一个循环,该循环会定期与服务器签入,植入黑客的命令。Trustwave的研究人员在报告中说:“它们便宜、且易被使用的事实意味,犯罪分子使用这种技术只是时间问题。”

“由于USB设备无处不在,因此有些人认为它们安全。其他人可能会对未知USB设备的内容感到非常好奇。这个故事教给我们的是:永远不要有过多的好奇心。”

FIN7帮派是罪魁祸首?

Mador告诉CSO,他的团队不知道攻击者是谁,但是在看到Trustwave的报告中的信息之后,卡巴斯基实验室的安全研究人员Costin Raiu和Michael Yip 猜测,该恶意软件和基础架构与FIN7帮派使用的匹配。

FIN7,也称为Carbanak,是一个出于财务动机的网络犯罪集团,自2015年左右以来一直瞄准零售,饭店和酒店业的美国公司。

该集团以使用先进的技术在网络内部和受破坏的系统内横向移动而闻名,目标是窃取支付卡信息。Morphisec研究人员过去估计,FIN7成员每月从中赚取约5000万美元。

BadUSB攻击的目标是一家来自美国酒店业的公司,该公司与FIN7先前的目标一致。

FBI周四还向公司发送了私人警报,确认FIN7是这些基于USB的物理攻击的幕后黑手。

因为已收到有关一些软件包的报告中包含从零售,饭店和旅馆业发送给企业的恶意USB设备。

还有更多的BadUSB攻击方式吗?

但是说句实话,USB加密狗的攻击尚未得到广泛使用,因为它们的扩展性不强。

相对比而言,USB Rubber Ducky是一种在渗透测试仪中很受欢迎的加密狗。它是由一家名为Hak5的公司生产的,售价50美元,对于专业人士而言,这笔钱可不多,

但是如果您是攻击者并想要感染许多受害者,则费用会迅速增加,尤其是因为成功率高达100%的。

但是,诸如BadUSB Leonardo设备之类的恶意软件加密狗每只售价7美元(如果大量购买,价格可能会更低),使真实的BadUSB攻击更加可行。

攻击者甚至无需花费很多精力,例如创建自定义固件,他们只需要将其自定义负载到现成的设备中并通过邮件发送给更多的受害者即可。

流氓USB除了被发送到了公司的地址,但是现在由于COVID-19大流行,许多关键员工现在在家工作,风险甚至更高。

Mador说,在工作中,管理人员可能会收到此类信件,如果他们经过安全培训,他们可能会将加密狗带给IT或安全团队,因此,可能有人会在使用该设备之前先对其进行检查。

但是,在家中没有IT安全人员,即使预定的接收者在工作中接受了安全意识培训,该设备也可能被其和家人误用。

如果黑客入侵受害者家庭网络中的设备,他们最终也将成功入侵他们的工作计算机,这很可能使他们能够通过VPN连接访问公司的网络或系统。这就是为什么安全人员担心当前在家线上办公的原因。