根据安全人员的最新发现,在过去的两个礼拜时间里,有一名黑客渗透进了大量暴露在外网中并且没有任何密码保护的Elasticsearch服务器,并尝试删除其中存储的数据。在这名网络犯罪分子实施攻击的过程中,同时还留下了一家网络安全公司的名字,以试图让别人来为他背锅。

根据英国安全研究专家约翰·威廷顿(John Wethington)透露的消息,在此次攻击活动中,第一波入侵攻击是在2020年03月24日左右开始的,而约翰·威廷顿则是第一批发现这一攻击活动并协助ZDNet完成安全报道的其中一名安全研究人员。

研究人员表示,在此次攻击活动中,攻击者似乎是在一系列自动化脚本的帮助下完成的攻击,这些脚本能够扫描互联网中暴露在外网且未受任何密码保护的ElasticSearch系统。自动化脚本扫描到这些未受保护的系统之后,便会尝试连接至其后端数据库,并尝试删除其中存储的数据,最后创建一个名为“nightlionsecurity.com”的新的空白索引。

不过,这一系列攻击脚本似乎并不能适用于所有的攻击场景,因为如果数据库中本身就有数据项或索引为“nightlionsecurity.com”的话,那么这条数据或索引就不会发生任何变化了。

然而,在很多Elasticsearch服务器上,数据删除行为是非常容易被发现的,而且也很显而易见,因为日志条目直接在事件的发生日期就被“切断”了,即3月24日、25日、26日等。由于Elasticsearch服务器中存储的数据具有高度不稳定性,因此很难量化删除数据的系统的确切数量。

Night Lion Security公司否认与此事件有关联

就在此次事件被曝光的第二天,我们还尝试与Night Lion Security网络安全公司的创始人维尼·特洛亚(Vinny Troia)取得过一次联系,而维尼·特洛亚本人也表示,否认他的公司与此次正在进行中的网络攻击事件有牵连。

在03月26日接受DataBreaches.net的采访时,维尼·特洛亚表示,他相信此次攻击事件是由一名他在过去几年里一直在追踪的黑客所实施的,而这名攻击者也是他们之后打算要曝光的一个网络犯罪分子。

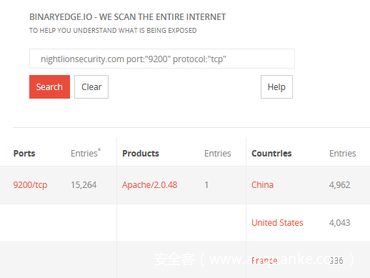

其实一开始,03月26日的攻击活动貌似看起来像一次恶作剧,但之后的一系列攻击行为已经证实了这就是一次网络犯罪活动。根据BinaryEdge的一项调查,在我们第一次与Night Lion Security网络安全公司的创始人维尼·特洛亚(Vinny Troia)取得联系的时候,只有大约150台Elasticsearch服务器遭到了入侵,但是到现在为止,包含“nightlionsecurity.com”索引的Elasticsearch服务器数量已经上升到了15000余台。

被入侵的Elasticsearch服务器数量已经非常多了,考虑到目前的安全情况不容乐观,BinaryEdge也选择将那些暴露在公开外网的34500多个不安全的Elasticsearch服务器直接曝光。

维尼·特洛亚表示,他目前也已经给将此次攻击活动的详细信息上报给了相关执法部门。

为此,ZDNet还专门与Elastic安全团队取得了联系,而该团队目前也正在对逐渐增长的受入侵Elasticsearch服务器进行分析和调查。

约翰·威廷顿目前也在着手编制在此次攻击活动中受影响的服务器地址列表,并试图从中找出可能已经中断服务的相关公司。

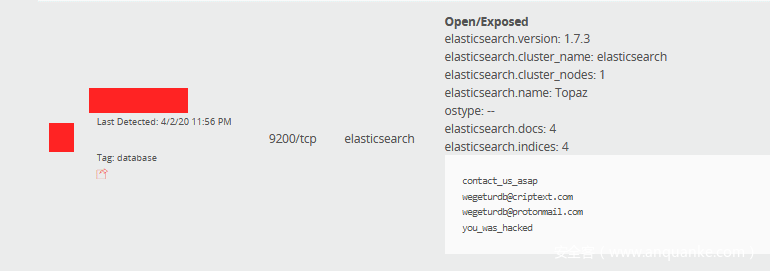

除此之外,在调查此次攻击事件的同时,约翰·威廷顿还发现了另一名图谋不轨的攻击者,而这名攻击者也将Elasticsearch服务器当作了他的攻击目标。当时,这名攻击者正在入侵大量不安全的Elasticsearch服务器,并在入侵成功之后留下消息告知目标用户他们已经被黑客攻击了,然后敦促他们通过电子邮件来与攻击者联系。目前,只有40多台服务器发现了攻击者留下的消息,这表明目前这一个攻击活动的规模还不算很大。

后话

然而,这种针对Elasticsearch服务器或数据的破坏性攻击已经不是第一次发生了。早在2017年第一季度,就曾有多个网络犯罪组织针对包括Elasticsearch在内的多种数据库服务器进行过数据勒索攻击。

仅2017年,就曾有数千台Elasticsearch服务器的数据被非法删除,而攻击者会留下了赎金信息,要求目标用户或数据的所有者支付赎金请求以恢复数据。但悲催的是,这些受害者并不知道攻击者从未对被非法删除的数据进行过备份,因为这些被盗数据是直接被攻击者删除的。