最近,Guadricore的IT安全研究人员透露,一个名为“Vollgar”的僵尸网络正在从120多个IP地址向Microsoft SQL(MSSQL)数据库发起攻击,该攻击自2018年5月以来一直持续到现在(将近两年)。

该恶意软件通过暴力破解技术成功获得控制权后,便使用这些数据库来挖掘加密货币。当前,正在开采的加密货币是V-Dimension(Vollar)和Monero(门罗币),后者由于其广为人知的匿名功能而在该领域非常受欢迎。

进一步的详细统计信息显示,61%的计算机仅感染了2天或更短的时间,21%的计算机感染了7-14天以上,其中17.1%的计算机受到了重复感染。后一种情况可能是由于缺乏适当的安全措施而导致在首次感染服务器时无法彻底消除该恶意软件。

受感染最严重的国家包括中国、印度、美国、韩国和土耳其。

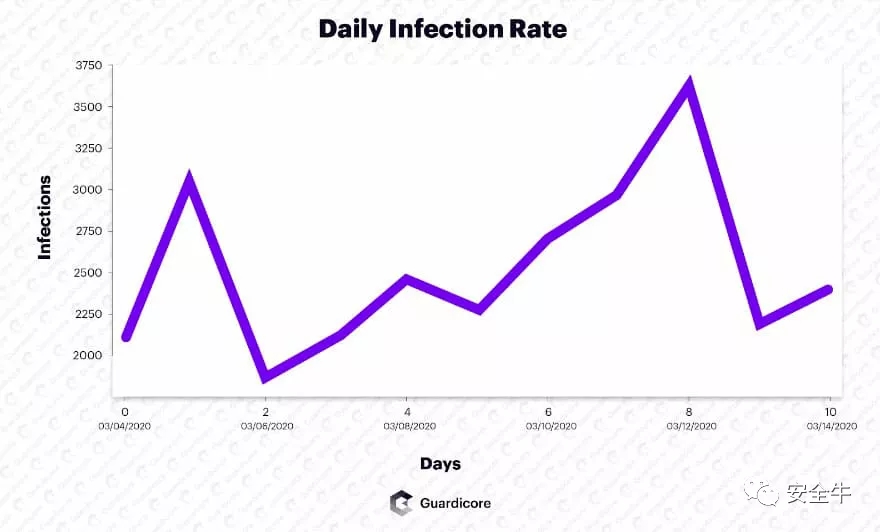

3月上旬平均每天感染数量超过3000次 数据来源:Guardicore

除了挖矿,攻击者还会窃取数据,研究者指出:

| 除了消耗宝贵的CPU资源挖矿之外,这些数据库服务器吸引攻击者的原因还在于它们拥有的大量数据。这些机器可能存储个人信息,例如用户名、密码、信用卡号等,这些信息仅需简单的暴力就可以落入攻击者的手中。 |

为帮助感染者,Guardicore建立了一个Github代码库(https://github.com/guardicore/labs_campaigns/tree/master/Vollgar),该库有用于识别恶意软件的一系列特征数据,包括:

- 作为攻击的一部分丢弃的二进制文件和脚本的名称

- 回传服务器的域和IP地址

- 攻击者设置的计划任务和服务的名称

- 攻击者创建的后门凭证

- Guardicore制作的Powershell脚本,用于检测Windows机器上Vollgar活动的残留

该库还提供了脚本运行指南和行动建议,其中包括:

- 立即隔离受感染的计算机,并阻止其访问网络中的其他资产。

- 将所有MS-SQL用户帐户密码更改为强密码也很重要,以避免被此攻击或其他暴力攻击再次感染。

- 最后,还可以采取某些主动性的预防措施来保护自己的数据库。例如将数据库与互联网断开,从而限制外部访问;实施基于复杂访问的控制机制,该机制仅将需要访问特定服务器的IP地址列入白名单,并限制登录尝试的次数以防止暴力破解。

【本文是51CTO专栏作者“安全牛”的原创文章,转载请通过安全牛(微信公众号id:gooann-sectv)获取授权】