在疫情的影响下,Zoom 迎来发展中的“高光时刻”,但与此同时也陷入“安全与隐私”危机。目前,NASA 和 SpaceX 宣布禁止使用 Zoom。

4 月 2 日,Zoom 创始人兼CEO 袁征宣布:在接下来的 90 天内将停止 Zoom 的功能更新,转向安全维护和 BUG 修复。据悉,Zoom 会投入资源去识别、定位和解决问题,甚至会邀请第三方参与对软件进行“全面审查”。

据袁征介绍,目前 Zoom 的日活用户数达到了 2 亿,这是构建平台之初没有预计到的规模,因此也带来了没有估量到的安全和隐私问题。

的确,因为新冠肺炎疫情的全球蔓延,使得多个国家和地区的人民不得不选择在家办公或学习,Zoom 也因此得到了巨大的流量和新增用户,根据 Apptopia 的数据,Zoom 的 3 月份活跃用户较去年同期增长了 151%。

Zoom 本该正是处于“高光时刻”,但现在却深陷“安全与隐私”的泥沼。仅仅一周的时间,Zoom 就先后被曝出向 Facebook 发送用户数据、泄露 Windows 登录凭证、未经用户同意通过预加载方式下载应用程序、未按宣传所言采用端到端的加密方式等安全问题,也正是因为这些问题,NASA 和 SpaceX 宣布禁止使用 Zoom。

1. 用户毫不知情,Zoom 就把数据共享给了 Facebook

Motherboard 网站发现,Zoom iOS 应用正在通过“使用 Facebook 登录”功能将数据发送到 Facebook,发送的数据包括手机型号、打开程序的时间、所在时区和城市、使用的电信运营商,甚至还包括了可用于广告定位的标识符。

据悉,Zoom 使用 Facebook SDK 实现的“Facebook 登录”功能,主要是为了给用户提供访问平台的便利方法。但是在调查中发现,即使你不是 Facebook 用户,也会被收集信息。

整个数据共享的过程是这样的:用户下载打开 App 后,Zoom 就会连接到 Facebook 的 Graph API。而这个 Graph API 就是开发者与脸书交流数据的主要方式。

Zoom 表示:“Facebook SDK 功能确实在从用户收集数据,但是收集的数据不包括个人用户信息,而是包含用户设备的数据。”

随后,Zoom 更新了 iOS 应用程序的版本,并改进了 Facebook 登录功能。删除了 Facebook SDK,重置该功能,用户仍然可以通过浏览器使用 Facebook 账户登录 Zoom,但是需要更新到最新版本,该功能才会生效。

2. Zoom 客户端泄漏 Windows 登录凭证

根据外媒报道,Zoom Windows 客户端很容易受到 NUC 路径注入的攻击,攻击者可能会利用此路径窃取单击链接的用户 Windows 凭证。

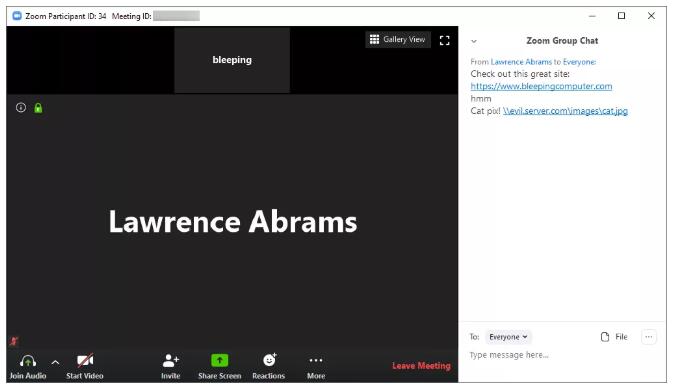

据了解,使用 Zoom 发送聊天消息时,发送的所有 URL 都会经过转换,方便其它聊天者点击,并在默认浏览器中打开。安全研究员 @ _g0dmode 发现,Zoom 客户端竟然将 Windows 网络的 UNC 路径也换成了这种可单击的链接。

常规 URL 和 UNC 路径(\evil.server.com\images\cat.jpg)都被转换为可单击的链接

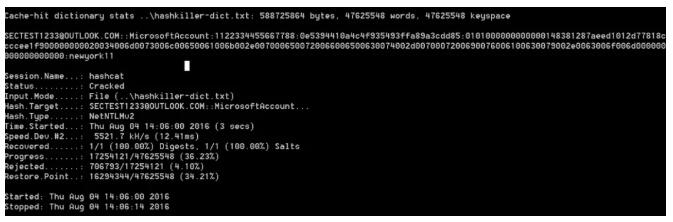

当用户单击 UNC 路径链接时,Windows 会尝试使用 SMB 文件共享协议连接到远程站点,打开远程路径中的 cat.jpg 文件。在默认情况下,Windows 将发送用户的登录名和 NTLM 密码哈希值,在这个阶段,如果是个有经验的攻击者,就可以借助 Hashcat 等免费工具来逆向运算。

安全研究人员 Matthew Hickey 对此进行了实测,并证实不但能在 Zoom 中顺利注入,而且可以借助民用级 GPU 和 CPU 来快速破解。除了能窃取到 Windows 登录凭证,UNC 注入还可以启动本地计算机上的程序,例如 CMD 命令提示符。

16 秒暴力破解简单密码

不过,幸运的是 Windows 会在程序被执行前发出是否允许其运行的提示。但想要真正解决这个问题,Zoom 必须屏蔽部分可单击的链接,停止 Windows 客户端的 UNC 路径转换功能。

3. APP “自动”安装?Zoom 预安装脚本引争议

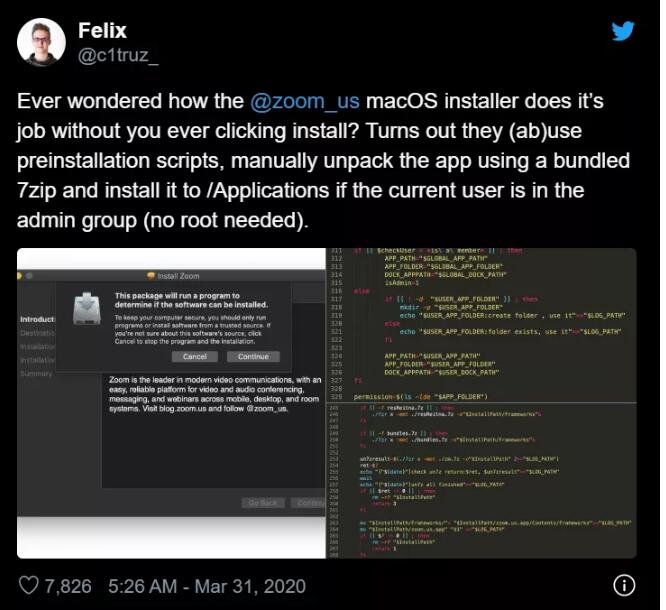

3 月 31 日,Twitter 用户 Felix 发文称:“Zoom macOS 安装程序在用户没有同意的情况下,会自动安装,并且还会使用具有高度误导性的标题来获取用户权限,这与 macOS 恶意软件的‘套路’如出一辙。”

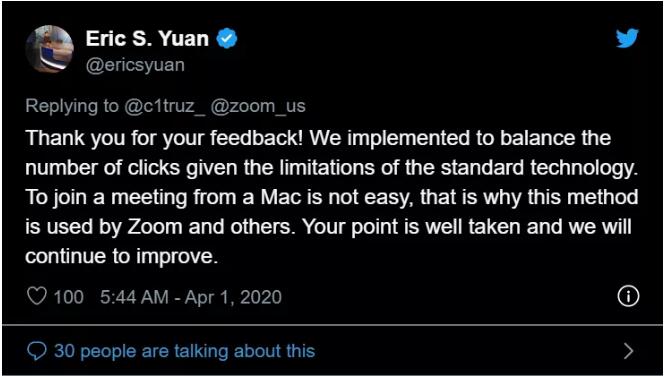

据了解,Zoom 会使用预安装脚本,使用捆绑的 7zip 手动解压缩应用程序,如果当前用户在 admin 组中 (不需要 root),则将其安装到 / Applications。随后,Zoom 做出回应,表示采用这种做法的目的是为了减少安装过程的复杂性,因为在 Mac 上安装 Zoom 并不容易,并认同了 Felix 的观点,未来会继续改进。

Felix 对这个解释并不认可,他认为提高可用性不应该牺牲安全性,Zoom 作为被广泛使用的应用程序,这一做法虽然没有恶意,但却极为不妥。

Felix 详细描述了 Zoom macOS 预安装脚本是如何工作的?

首先,Zoom 会使用 pkg 文件(一种安装程序格式,类似于 Windows 的 MSI)在 macOS 上分发客户端,在用户加入 Zoom 的某个会议时,系统会提示用户下载并允许软件。通常情况下,用户是可以在该步骤中进行自定义和确认安装的操作。但是,Zoom 的安装程序则跳过了这些步骤,要求允许“pre-requirement”脚本运行,该脚本通常是在正式安装之前运行,用来检测软件是否与计算机兼容。

需要注意的是,虽然“pre-requirement”脚本在运行之前会提示用户,但提示信息却是“will determine if the software can be installed”,一般来说,用户会点击 Continue,但你不知道这时 Zoom 已经开始安装了。Zoom 安装程序,不仅会执行预安装检查,还会作为脚本的一部分执行整个安装。更骚的操作是,安装程序还附带了一个捆绑版本的 7zip,可以解压缩。

如果用户是 admin,那么脚本会将提取到的客户端直接复制到 /Applications 目录中,并进行一些清理工作,就完成安装;如果用户没有权限写入 /Applications,且尚未安装 Zoom 客户端,那么,将会被复制到本地应用程序目录 /Users//Applications;如果用户已经在 /Applications 中安装 Zoom,但没有权限更新,那么该脚本会启动“ zoomAutenticationTool”辅助工具(同样被打包在 pkg 文件中),该工具使用已废弃的 AuthorizationExecuteWithPrivileges() 系统 API 来显示密码提示,以便运行具有 root 权限的“runwithroot”脚本。

4. 所谓的端到端加密是“谎言”?

全球疫情的发展,使得很多企业不得不选择远程办公的方式,这时远程办公和协作工具的加密问题就显得尤为重要。

近日,有外媒报道 Zoom 在安全白皮书中提到了其支持端到端加密,但实际并没有为所有视频会议提供此类加密方式,存在误导用户的嫌疑。

随后,Zoom 发言人表示目前不可能为视频会议提供端到端加密。但否认了“误导用户”的说法,并称白皮书中的“端到端”指的是 Zoom 到 Zoom 之间的连接。

据了解,Zoom 目前使用的是 TLS 加密,即 Zoom 服务器到用户个人之间的传输是处于加密状态的。而端到端加密是指在设备之间对所有通信进行加密,从而使托管服务的组织也无法访问聊天的内容。如果是 TLS 加密,Zoom 可以拦截解密视频、聊天和其他数据。

值得注意的是,英国首相鲍里斯·约翰逊(Boris Johnson)周二在 Twitter 上分享了“the first ever digital Cabinet”的屏幕截图,图片显示多位官员在使用 Zoom 进行视频会议。这也引发了大家对于 Zoom 安全性的讨论。

5. 安全问题频出,NASA 与 SpaceX 宣布禁用 Zoom

3 月 28 日,SpaceX 给员工发布了一封电子邮件,要求员工停止使用 Zoom,“我们知道有很多员工在使用 Zoom 进行视频会议,现在请你们使用电子邮件、短信以及电话来代替 Zoom。”

据了解,SpaceX 禁用 Zoom 的原因是其存在着“严重的隐私和安全性问题”。美国了联邦调查局(FBI)在本周一也发布了一则关于 Zoom 的警告,提醒用户不要在该网站上进行公开会议或广泛分享链接。

值得关注的是,除了 SpaceX,该公司最大的客户之一美国国家航空航天局(NASA)也宣布禁止员工使用 Zoom。

6. 被盯上了?伪装成 Zoom 的钓鱼网站分发恶意软件

“人怕出名猪怕壮”,“流量担当”的 Zoom 不止自己问题频出,还被某些有心人士“盯上”了。近日,有网络犯罪分子通过注册虚假的“Zoom”域名和恶意的“Zoom”可执行文件来诱导用户下载恶意软件。

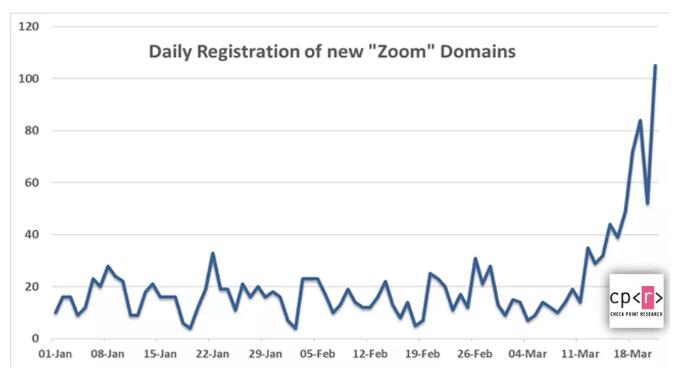

根据 Check Point Research 最新发布的一项报告,自新冠病毒流行以来,已经注册了 1700 多个新的“Zoom”域名,其中 25% 的域名是在过去的 7 天中注册的。

此外,研究人员还检测到“ zoom-us-zoom _ ############.exe”和“ microsoft-teams_V#mu#D_##########.exe”恶意文件,其中#代表各种数字。这类恶意软件会在用户的计算机中安装 InstallCore PUA,从而导致其他恶意软件的捆绑安装。

当然,Zoom 并不是攻击者的唯一目标,随着疫情的发展,各个国家和地区都开始鼓励学生在线学习,因此在线学习平台也成为了攻击目标,研究人员发现了伪装成合法 Google Classroom 的钓鱼网站,例如 googloclassroom \ .com 和 googieclassroom \ .com,来诱导用户下载恶意软件。