网络安全研究人员发现了一个名为Vollgar的加密挖矿僵尸网络,该僵尸网络至少自2018年以来一直在劫持MSSQL服务器,通过发起暴力攻击以接管服务器并安装Monero 和Vollar恶意挖矿软件。

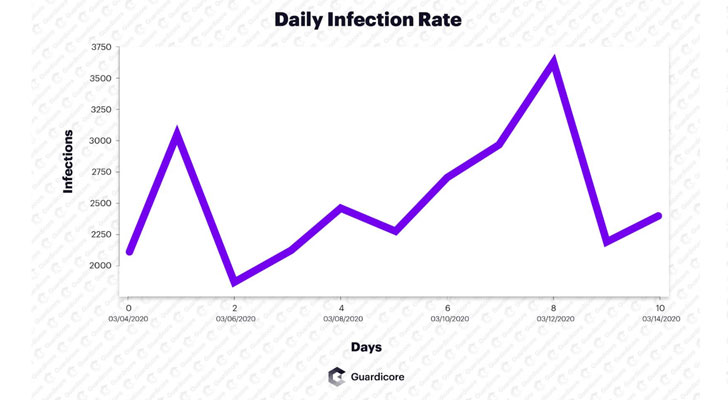

Vollgar僵尸网络的攻击目标是暴露在网上的使用弱凭据的Microsoft SQL服务器,在过去的几周中,攻击者几乎每天成功感染2000~3000台服务器。而潜在的受害者分别来自中国、印度、美国、韩国和土耳其的医疗、航空、IT和电信以及高等教育部门。

Vollgar攻击首先在MS-SQL服务器上进行暴力登录尝试,成功后,允许攻击者执行许多配置更改以运行恶意MS-SQL命令并下载恶意软件二进制文件。

研究人员表示:“攻击者还会验证某些COM类是否可用:WbemScripting.SWbemLocator、Microsoft.Jet.OLEDB.4.0和Windows脚本宿主对象模型(wshom)。这些类既支持WMI脚本,也支持通过MS-SQL执行命令,稍后将用于下载初始恶意软件二进制文件。”

除了确保cmd.exe和ftp.exe可执行文件具有必要的执行权限外,Vollgar背后的攻击者还为MS-SQL数据库以及具有较高特权的操作系统创建了新的后门账户。

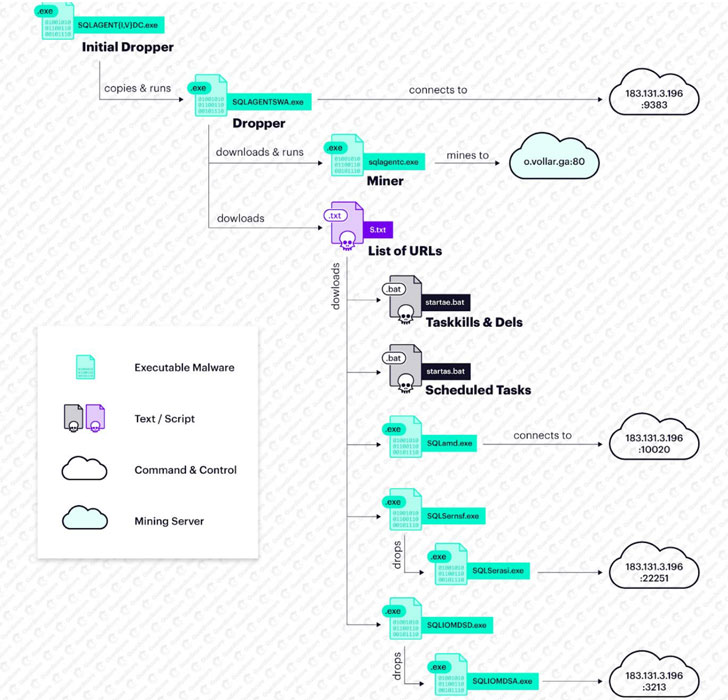

初始设置完成后,攻击会继续创建下载器脚本(两个VBScript和一个FTP脚本),这些脚本将“多次”执行,每次在本地文件系统上使用不同的目标位置来避免可被发现。

其中一个名为SQLAGENTIDC.exe/SQLAGENTVDC.exe的初始有效负载首先会杀死一长串进程,目的是确保最大数量的系统资源,消除其他威胁参与者的活动,并从受感染的计算机中删除它们的存在。

此外,它还充当不同RAT的投递器,以及基于XMRig的加密矿工,用于挖掘Monero和称为VDS或Vollar的ALT币。

目前,攻击者将整个基础设施都保存在受感染的计算机上,具有讽刺意味的是,发现多个攻击组织都对它们进行了攻击。

建议:管理员可以使用开源Powershell脚本检查他们的机器是否已被Vollgar矿工感染。