一、前言:

在渗透测试的过程中进行信息收集是必不可少的一个流程,而信息收集中的对域名信息采集的详细程度也决定着渗透成功的与否。

常见的域名信息采集手段就有Whois信息查询、子域名枚举爆破、以及域名备案信息查询等等。

二、Whois信息查询:

1、whois协议介绍:

whois(读作“Who is”,非缩写)是用来查询域名的IP以及所有者等信息的传输协议。简单说,whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。通过whois来实现对域名信息的查询。

而渗透测试人员可以通过Whois信息中获取站点所有人的邮箱、联系方式、域名注册商等个人信息,进行结合社会工程学、撞库等攻击手段进行攻击。

2、网页接口查询:

在网上有很多第三方站点都存在Whois查询功能,利用这些工具可以简便快捷的帮助我们收集域名Whois信息。

l 站长工具:

http://whois.chinaz.com/

输入想要查询的域名后点击查询即可即可获取网站管理员的手机号码、姓名、邮箱、域名注册商等信息。

这里还列举一些其他Whois信息查询的站点,方法与站长工具的类似,这里不一一进行概述。

爱站网-https://whois.aizhan.com/

万网域名信息查询-https://whois.aliyun.com/

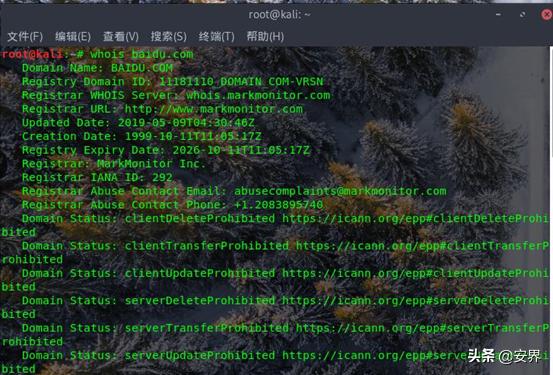

3、命令列接口查询:

在Kali Linux系统中自带了Whois命令行查询功能,可以打开命令终端窗口,输入以下命令进行查询:

whois 域名

如:查询baidu.com语句的whois信息:

相对于网页图形化界面的查询方式,kali命令行查询出来的结果显得不是很美观。

二、子域名查询:

1、子域名介绍:

子域名也就是二级域名,是指顶级域名下的域名。我们正常访问的域名通常都是www.xxx.com,一般如果一个大站点,为了从功能上划分和便于管理,通常会创建不同的站点。

而这些站点可能为bbs.xxx.com、blog.xxx.com 、ftp.xxx.com,而这些域名我们称之为子域。这些域名和主站有着千丝万缕的关系,有的可能后台登录密码、数据库连接密码相同、有的可能都在一个服务器上,或者在同一个网段内。所以在渗透中子域也是我们不可忽略的捷径。

当主站挖掘不到漏洞后,可以利用工具查询网站的子域名,逐个分析每个子站存在的漏洞,对存在的漏洞进行利用。

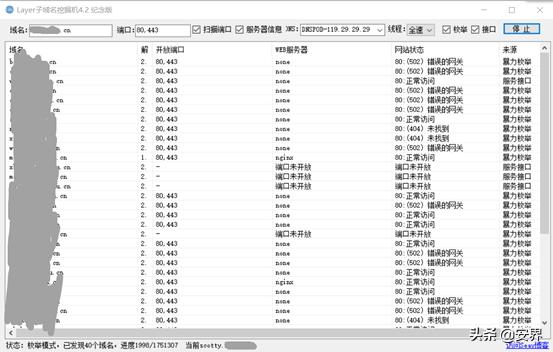

2、layer子域名挖掘机:

在Windows操作系统下,可以使用layer这款图形化界面工具进行子域名枚举爆破。

当指定一个域名以及端口后点击开始就会进行子域名枚举爆破,在返回的结果中可以清晰看到该域名存在的子域名及对应开放的端口、Web服务器等信息。

下载地址:https://pan.lanzou.com/i0yeo0h

3、第三方网页工具查询:

为了简便快捷,也可以使用在相关的网页工具进行子域名查询,如:

http://sbd.ximcx.cn/

除此之外还存在各式各样的子域名爆破工具、搜索引擎接口等查询方式,但是使用的方法都大同小异。对于初学者,掌握上述两种查询方式即可。

三、域名备案信息查询:

通过查询网站备案信息获取企业/个人信息,进行一步进行利用(社会工程学)等,同时可以查验网站的可信度和实名度。

常用的域名备案查询网页接口:

http://www.chaicp.com/

http://www.beianbeian.com/

http://icp.chinaz.com/

在网页工具中输入需要查询的域名,点击查看分析后即可获取域名对应的备案信息(备案号、网站负责人、备案单位等)。

四、总结:

通过上述方法对目标站点进行域名信息采集可以获取到大量资产信息,从而扩大攻击面,增加渗透测试的成功率。虽然域名信息采集是一个非常漫长而鼓噪的过程,但是前期的域名信息采集对后面的渗透有着非常多的帮助。