Zoom是一款多人手机云视频会议软件,为用户提供兼备高清视频会议与移动网络会议功能的免费云视频通话服务。用户可通过手机、平板电脑、PC与工作伙伴进行多人视频及语音通话、屏幕分享、会议预约管理等商务沟通。

slack (聊天群组)是聊天群组 + 大规模工具集成 + 文件整合 + 统一搜索。截至2014年底,Slack 已经整合了电子邮件、短信、Google Drives、Twitter、Trello、Asana、GitHub 等 65 种工具和服务,可以把各种碎片化的企业沟通和协作集中到一起。

由于当前冠状病毒大流行,远程办公已成为不可逆转的趋势,有网络安全研究机构最近发布了有关如何 “安全远程办公”的报告,其中说明了可能导致终端和公司网络被攻击的常见错误。在这篇文章中,我们列举了一些流行的远程办公软件,并强调一些需要注意的隐私和安全问题。

保护Slack和微软团队免受恶意行为者的攻击

Slack和微软团队等工作场所聊天应用每天的用户可能超过6000万,随着冠状病毒的流行迫使大多数企业尽可能地转移到远程办公,目前这两个平台的用户都出现了增长。这类应用程序在当今的数字化、分布式工作环境中至关重要,但是CISO和安全团队需要意识到使用此类软件的安全隐患。

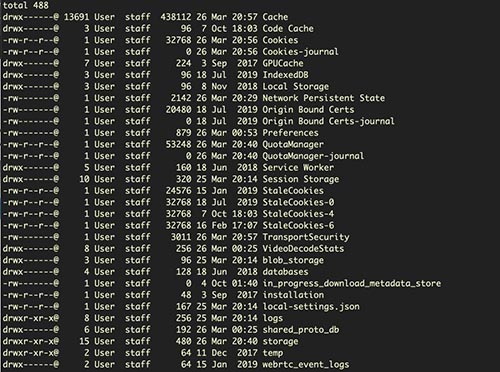

对于旨在攻击计算机的攻击者来说,窃取用户的全部Slack工作空间、聊天消息、文件和历史记录都比较简单。更糟糕的是,攻击者可以通过窃取用户计算机上存储的会话Cookie来获得当前对工作区的访问权限。正如研究人员本月早些时候指出的那样,攻击者在Mac上要做的所有工作都是复制整个目录,该目录位于~/Library/Application Support/Slack或使用App Store版本的沙盒化的~/Library/Containers/com.tinyspeck.slackmacgap/Data/Library/Application Support/Slack。在Windows上,可以在%AppData%\Roaming\Slack中找到相同的数据。

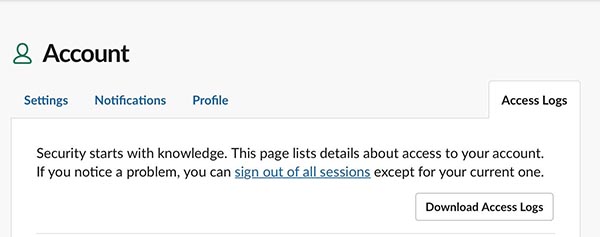

获得数据后,攻击者可以启动一个虚拟机实例,安装Slack应用程序,并将窃取的数据复制到VM上的相同位置(用户名不必相同)。然后,启动Slack将使攻击者登录用户的工作区,并为他们提供完整的实时访问权限。尽管此活动将记录在服务器端的工作区“访问日志”中,但除非攻击者主动尝试在工作区中模拟用户,否则它对用户而言并不明显。

由于用户计算机上的Slack数据会暴露给以登录用户身份运行的任何未沙盒化进程,因此恶意应用可能会在受害者不知情的情况下泄露这些数据。

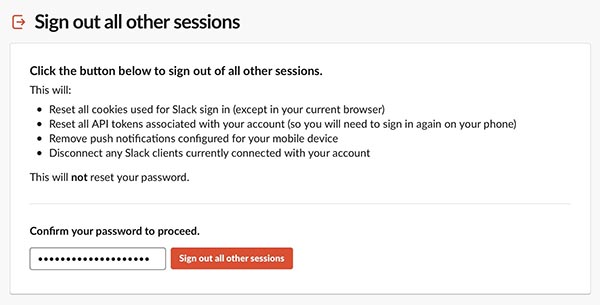

尽管Slack的开发人员已经意识到了这个问题,但它们的官方回应是,这对他们而言目前不是紧迫的问题,因此安全团队将需要采取自己的步骤来确保公司的工作区是否安全。首先,要确保所有公司设备都有一个良好的EDR解决方案,以防止恶意软件从一开始就感染系统。其次,要求用户和IT管理员定期退出其他设备。根据你的工作空间设置,需要也可能不需要密码。

第三,与所有受密码保护的帐户一样,提醒用户定期更改密码并为Slack设置双因素身份验证。使用像Slack这样的工作平台,更改密码很容易被忽视。工作区所有者和用户可以查看访问日志,以检查是否有任何未知的设备已经登录到帐户中。

微软团队的应用,Slack的主要竞争对手,在过去的9到10个月里也面临着安全问题。去年6月,该团队的Windows桌面应用程序被发现容易受到依赖项Squirrel框架的漏洞的攻击,该框架可能允许任意代码执行、恶意下载和权限升级。去年9月,研究人员发现团队应用程序容易受到跨站点脚本(XSS)和客户端模板注入的攻击。目前,这些漏洞已在Teams.app的最新更新中得到解决,因此IT管理员确保用户及时更新这些应用程序至关重要。

无论使用哪种平台,请确保对于重要会议都制定了备份计划。微软团队在2月份曾发生过一次3小时的宕机,原因是微软竟然忘记了更新一个重要的安全证书。这对微软来说是一次相当尴尬的故障,毕竟该公司还开发并销售用于监控安全证书过期之类的工具,以便这类问题根本不会发生。无论如何,微软肯定会进行一番彻底的调查,以确保这种情况不再发生。Microsoft Teams目前正与Slack Technologies Inc.展开较量,以赢得企业用户的青睐,而像这种本可以阻止的故障势必不会给它帮忙。

我们的在线数字世界可能比以往任何时候都更容易受到攻击,如果服务不可用,则可能需要从电子邮件到电话的常规通信渠道进入服务。这些,尤其是电子邮件,当然也面临着自身的安全挑战,包括网络钓鱼和SIM交换。

使用视频会议软件时的安全性和隐私

Zoom和Skype是举行从小型团队到数万人的会议的好方法,但这些应用程序也涉及安全和隐私问题。

首先,确保你自己的身体空间适合开会。上一两周的社交媒体令人不寒而栗,他们的照片让人有些尴尬,他们在家中从事工作而又不考虑周围环境。从配偶穿着内衣走来走去,到一名员工在电话会议中将智能手机带到浴室后不经意间透露了比同事想要看到的更多东西,始终确保你的环境可以是工作的。

以下是一些个人经验:向后看并检查相机可以看到的内容,当你在工作的时候,一定要让你的家人和和你住在一起的人知道。无论是狂吠的狗还是家庭争吵,不必要的背景噪音都会让其他与会者感到不安和尴尬。另外,在屏幕共享时要小心。确保没有应用程序、图像或视频可见,可能属于不安全工作(NSFW)类别,或可能暴露个人或机密的业务数据。检查浏览器顶部栏中哪些标签是可见的,以及你是否会不小心泄露你最近访问过的网站。

其次,了解你所使用的软件的隐私政策和特性。Zoom有一些有趣的功能,比如注意力跟踪和一些关于数据收集和共享的“应该知道”政策。

关于安全性,视频会议软件需要注意许多问题,特别是如果你要像新手一样使用Zoom的话。值得在这里查看Zoom的有用指南,以获取有关如何防止“ Zoom pirates”和“ Zoom bombing”之类的基本提示的技巧,在这种情况下,不需要的参与者通过公开或猜测的会议ID加入通话并通过共享屏幕上的图像来接管会议。作为主持人,你可以管理参与者,并通过正确配置帐户设置来确保不会失去对会议的控制权。开启2FA并要求使用授权的电子邮件地址是任何内部会议的基本预防措施。

除了将会议程序锁定在授权的参与者之外,还有其他选项可用于允许你未经许可限制屏幕共享,从Zoom会议中删除不需要的或破坏性的参与者,使参与者静音或关闭其视频。其他电话会议软件应具有类似的设置,因此,如有必要,请检查文档,并确保你知道如何控制意外事件。

确保会议不受电话外人员的影响也很重要。客户经理应确保启用端到端加密,以防止流量监听,尤其是在远程工作人员从公司安全VPN网络外部连接到会议的情况下。

请记住,任何与会者都可以录制视频会议,这会带来保密性和泄露性问题。记录存储在本地用户设备上。例如,使用Zoom可以在Mac上的〜/ Documents / Zoom和Windows上的\ Users / Users \ Documents \ Zoom中找到它们。如果该设备受到攻击,则这些记录很容易被泄漏和利用。勒索和暴露受害者是一种在某些攻击者中越来越受欢迎的技术,例如勒索软件开发人员Maze和DoppelPaymer。

Maze勒索软件这种恶意软件背后的团伙会将一种类似的威胁坚持到底,在公共互联网上建立了一个网站,列出了那些不交赎金受害者的名字,并附上从决定不支付赎金的受害者那里窃取的敏感文件的样本。

DoppelPaymer勒索软件的运营商启动了一个站点,他们将使用该站点用来羞辱那些不支付赎金的受害者,并发布在加密受害者计算机之前盗取的所有文件。

这是由Maze 勒索软件启动的一种新的勒索方法,在加密文件之前先窃取文件,然后利用它们作为使受害者支付赎金的手段之一。

如果受害者没有支付赎金,则勒索软件运营商会在公共“新闻”站点上释放被盗文件,让受害者面临数据泄露带来的威胁:政府罚款、诉讼以及网络攻击。

Maze 采取这种策略后不久,其他勒索软件家族(包括Sodinokibi,Nemty和 DoppelPaymer)也开始了这种做法。

今年早些时候,研究人员发现Zoom有一个漏洞,可以找出哪些随机数是有效的Zoom调用。然后,研究人员便可以使用这些号码进行电话监听。这一漏洞是在Zoom和其他一些视频会议应用程序被发现包含一个软件漏洞后不久发现的,该漏洞可能导致任何macOS设备上的远程命令执行(RCE),即使Zoom应用程序已经被卸载。在这种情况下,苹果迅速采取行动,更新了自己的内部安全软件,以消除漏洞。目前,这两个漏洞都在Zoom的最新版本中得到了修补。

与工作场所聊天应用程序一样,远程会议软件也是如此,确保在更新可用后立即对用户进行修补,并确保端点受到安全平台的保护,该平台可以防御恶意软件、恶意设备和网络入侵。

总结

众所周知,所有的软件都有缺陷。且大多数漏洞都是琐碎的,从来没有被用户注意到,有些是零日漏洞,直到他们被野外修补或利用后,我们才知道。而另一些则是关键的,我们会及时进行修补。不过在两个漏洞之间还存在另一类漏洞,就是开发人员已被告知,但漏洞仍未得到解决,这可能是因为供应商不同意安全风险的严重性,或者认为这不是他们要解决的错误,或者供应商根本找不到技术解决方案。最重要的是,一些安全和隐私问题不是由程序缺陷引起的,而是由我们使用这些程序的方式引起的,例如在电话会议中不了解我们的运行环境。